BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

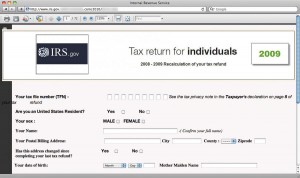

1 Направленный фишинг

При направленном фишинге (Spear Phishing) речь идет о форме фишинга, имеющей определенную цель. В прошлом эта хакерская уловка использовалась для того, чтобы заманить в ловушку как можно большее количество пользователей. Направленный фишинг, напротив, пытается использовать в электронном письме максимально возможный объем личных данных.

Например, спамеры рыщут по таким открытым сервисам, как Facebook, и другим сетевым источникам данных, чтобы иметь возможность обращаться к получателю по имени. В сочетании с кажущимся подлинным дизайном банков, подобного рода сообщения вызывают у пользователя уверенность в законном происхождении документа и склоняют к нажатию на фишинговую ссылку, прикрепленную к письму.

Например, спамеры рыщут по таким открытым сервисам, как Facebook, и другим сетевым источникам данных, чтобы иметь возможность обращаться к получателю по имени. В сочетании с кажущимся подлинным дизайном банков, подобного рода сообщения вызывают у пользователя уверенность в законном происхождении документа и склоняют к нажатию на фишинговую ссылку, прикрепленную к письму.

Чем точнее информация о пострадавшем, тем коварнее становятся атаки. Если фишинговый мошенник, например, знает круг рабочих обязанностей жертвы в его фирме, он направляет ему сообщение с соответствующим приглашением на конференцию.

Если вредоносный код отправляется как вложение, нападающие все больше делают ставку на зараженные документы. При этом они предпочитают использовать эксплоиты «нулевого дня» (Zero Day). Документы проходят через большинство спам-фильтров, а затем через уязвимые места в системе безопасности получают обширные права доступа.

Меры предосторожности: регулярно устанавливайте обновления и всегда проверяйте происхождение сторонних данных

Шутки на 1 апреля для коллег в офисе и кабинете

Пока хозяина компьютера нет на месте, на его компе сделайте PrintSrceen (скриншот) экрана, сохраните его на компе и сделайте фоновой картинкой для рабочего стола. Выделите на рабочем столе все значки и утащите мышью за границы экрана. Для пущего эффекта можно убрать вместе со значками и «Панель задач». Когда несчастный пользователь сядет за свое рабочее место и начнет кликать на привычные значки монитора, то ничего не произойдет. Поможет только «упорядочивание значков по …» и перемена фона.

Непослушное МФУ или что такое с ксераксом

Пока хозяина компьютера нет на месте, на его компе сделайте PrintSrceen экрана, сохраните его на компе и сделайте фоновой картинкой для рабочего стола. Выделите на рабочем столе все значки и утащите мышью за границы экрана. Для пущего эффекта можно убрать вместе со значками и «Панель задач». Когда несчастный пользователь сядет за свое рабочее место и начнет кликать на привычные значки монитора, то ничего не произойдет. Поможет только «упорядочивание значков по …» и перемена фона.

«Кто обронил штуку»

Вы можете зайти в кабинет к коллегам и, направив изумленный взор под стол, задать невинный вопрос: «Ой, кто-то 5 тысяч уронил. Чьи это?». Будьте уверены, ринутся под стол все! А вам останется лишь посмеяться и поздравить всех с 1 апреля.

«РУКАМИ НЕ ТРОГАТЬ» — коробка без дна

Давно известный первоапрельский розыгрыш на работе для особо любопытных, который до сих пор действует. На высокий шкаф поставьте небольшую коробку с открывающимся верхом, но без дна. Снаружи на коробку наклейте яркую, заметную издали надпись – к примеру, ПРЕЗЕРВАТИВЫ, РУКАМИ НЕ ТРОГАТЬ и т.д. Коробку наполните конфетти или рваными листиками бумаги. «Жертва», видя коробку с вызывающей надписью, снимает ее со шкафа, чтобы заглянуть внутрь. Но коробка-то без дна. Салют!!! Возвращайтесь в комнату с веником и совком для особо любопытных..

Как защититься?

Чтобы защитить бизнес и компанию, можно воспользоваться тем же методом! Практически, клин клином. Существуют специалисты, которые занимаются этим. Они проведут так называемый тест на проникновение, выявят слабые места в работе системы и подскажут пути и способы защиты

В век информационных технологий это крайне важно

Но, конечно же, самым слабым звеном остаётся человеческий фактор. Поэтому помни о важных качествах современной женщины: ответственность, внимательность и бдительность. Доверчивость и наивность оставь для лёгкого близкого общения. И изучай мир вокруг, его скрытые опасности. Уверенность и безопасность – это результат знаний и осведомлённости.

. Сравните два файла

Вы также можете сравнить два текстовых файла в командной строке и увидеть разницу. Результаты не будут такими же хорошими, как у сторонних доступных инструментов сравнения файлов, но это стоит попробовать и весело провести время!

В приведенном выше примере «C:» – это диск, на котором расположен текстовый файл, «haider» – это имя папки, в которой находится текстовый файл, а «Sample1.txt» – это имя текстового файла. Оба файла могут быть расположены в любом месте на вашем компьютере, вам просто нужно предоставить правильный каталог.

Если оба файла имеют разное содержимое, то выполнение этой команды покажет разное содержимое, а если оба файла имеют одинаковое содержимое, команда вернет это сообщение «различий не обнаружено».

Хакерские команды. 1 использование командной строки

перетаскивай файлы, что бы получить полный к ним путь

пробовал набирать длинные пути к папкам и файлам, закопаным в глубинах дерева каталогов? просто возьми и перетащи файл в окно командной строки и полный путь отобразиться автоматически.

копировать и вставлять текст из командной строки

щёлкни правой кнопкой мыши в окне командной строки и выбери из выпадающего меню пункт пометить. выдели нужный текст и нажми enter. текст скопируется в буфер.

нажми F7 для вывода истории

Нажав F7 ты получишь полный список всех введённых тобой ранее команд. Далее ты можешь выбрать, перемещаясь с помощью клавиш направления запустить любую из них нажав ввод, либо заново отобразить в окне командной строки для изменения, для этого выбери команду и нажми клавишу со стрелкой вправо.

Используй клавишу F1, что бы вставить предыдущую команду по одному символу.

Запускай несколько команд

Ты можешь запускать несколько команд, разделяя их символами &&. Правда стоит отметить, что команды не запускаются одновременно. Та команда, что находится левее запускается первой, и когда он прекращает работу включается следующая. Если первая команда выдаст ошибку, то вторая не запустится.

Изменяй цвета на лету

Хочешь включить ностальгию введи команду color 3b и получишь жёлтый текст на синем фоне. Хочешь почувствовать себя Нео? Введи команду color 0c и получишь ярко-зелёный текст на чёрном фоне. Попробуй команду color /? и узнай о всех расцветках, которые можно менять на лету.

Перейди в полноэкранный режим

Нажми Alt Enter и командная строка развернётся на весь экран. Грустно, но в висте этот трюк не работает.

Теперь, когда ты знаешь предыдущий совет. Хочешь узнать, как сменить размер окна? Для этого используй команду mode. Вместе с командой mode вводи параметры размера окна и. Например mode 100, 50 сделает окно шириной в 100 и высотой в 50 символов.

Фильтруй выдачу команды

Если тебе интересна только часть выдачи команды, и ты не хочешь терять время просматривая всю информацию, выданную командой, ты можешь отфильтровать выдачу командой find. Например tasklist | find «firefox» выдаст информацию только о процессе firefoxПеремещайся по директориям с лёгкостью

Одной из самых больших заморочек при работе с командной строкой является необходимость вводить длинные пути к папкам и файлам. А что бы узнать какие папки есть в директории приходилось пользовать команду dir. Но всё это было от не знания простого и очень удобного трюка, который поможет перемещаться по папкам с большим удобством.

И ещё, shift tab позволяет просматривать директории в обратном порядке.

Малоизвестные команды Windows 9xx длязапуска из командной строки:

“rundll32 shell32,Control_RunDLL” – Выводит”Панель управления”

“rundll32 shell32,OpenAs_RunDLL” – Выводитокошко – “Открыть с помощью..”

Источник

Хакерские команды командной строки. команда ipconfig

Наиболее известная и поэтому наименее интересная в нашем обзоре. Эта команда знакома всем «командным» администраторам и большинству пользователей: когда возникают проблемы с интернетом, сотрудники техподдержки просят пользователя ввести именно ее.

Команда позволяет просматривать TCP/IP-информацию и работать с ней. Можно использовать ее для проверки IP-адреса компьютера, освобождения или обновления аренды назначенного IP-адреса и даже для уничтожения локального DNS-кеша.

Если просто ввести ipconfig в командной строке, команда отобразит информацию об IP-адресах всех сетевых адаптеров. Для каждого адаптера выводится его описание, например «Ethernet-адаптер» или «Адаптер беспроводной локальной сети», чтобы было понятно, конфигурация какого именно показана.

Обычный набор информации содержит IP-адрес, маску подсети, основной шлюз и еще пару полей не очень полезных сведений. Если требуется получить больше данных, нужно использовать параметр /all. При этом команда выведет гораздо больше информации, а самое полезное в расширенном выводе – это поле «Физический адрес», то есть MAC-адрес адаптера.

Кроме параметра /all команды ipconfig, заслуживают пристального внимания параметры /release, /renew и /flushdns. Первый позволяет освободить IP-адрес, назначенный по протоколу DHCP. Правда, после этого сеть откажется работать, так как сетевой интерфейс окажется несконфигурированным, поэтому пригодится второй параметр – /renew, который позволяет обновить всю информацию, назначаемую по DHCP.

Этот параметр очень полезен, поскольку заставляет твой комп переподключить к маршрутизатору или к серверам провайдера. Бывает так, что при загрузке комп не видит беспроводную сеть (такую проблему я периодически наблюдаю на своем домашнем компе под управлением Windows 7).

Вместо перезагрузки компа проще ввести ipconfig /renew, и сеть появится. Третий параметр позволяет уничтожить весь локальный DNS-кеш. Иногда уничтожение DNS-кеша позволяет решить некоторые проблемы установки соединения, например, когда DNS-информация на сервере уже обновлена, но старая еще осталась в локальном кеше.

Скопируйте данные из командной строки

Копирование данных из командной строки – это не просто Ctrl C, процесс на самом деле другой. Это не так сложно, просто щелкните правой кнопкой мыши в любом месте окна и выберите « Отметить » в меню. После этого просто выберите текст, который вы хотите скопировать, и нажмите Enter, чтобы скопировать его.

Важное примечание: В Windows 10 команды Ctrl C и Ctrl V для копирования / вставки включены в командной строке. Таким образом, вам не нужно следовать описанному выше процессу, если вы используете Windows 10

Кроме того, в Windows 10 сочетания клавиш для CMD включены по умолчанию, чего не было в более ранней версии Windows.

Приколы и розыгрыши на 1 апреля для офиса

Эта шутка уже стала классикой жанра среди офисных розыгрышей. Представьте: утром приходит человек, а на его рабочем столе стоит полный стакан с водой, причем перевернутый вверх дном.

Чтобы начать работать, ему придется постараться убрать препятствие и не пролить воду. Как это сделать? Очень просто. Стакан заполняем водой. Далее накрываем листком бумаги, переворачиваем и убираем лист. Все. Вода не будет выливаться из стакана, пока он стоит на месте. Только позаботьтесь, чтобы рядом не было оргтехники или важных документов!

Веселая печенька с зубной пастой

Сегодня во многих офисах для сотрудников предоставляется лакомство: печенье, кофе и чай. Не грешно первого апреля что-то сотворить с этими лакомствами, подменив их на печенье с сюрпризом. Для этого нужно выбрать круглые печенья, которые будут похожи на двойные с начинкой. А вот начинку уже можно выбрать самую разную. Это может быть зубная паста, горчица, майонез и так далее – не ограничивайте свою фантазию!

Веселее будет, если у каждого печенья будет совершенно различное содержание. Приготовленное печенье-сюрприз красиво выложите на тарелку, чтобы коллеги ничего не заподозрили. После того, как кто-то попадется, предлагаем напомнить ему знаменитое «Первого апреля – никому не верю!», присоединиться к розыгрышу и не посвящать голодных сотрудников в тайну заговора.

Прикол для офиса на 1 апреля День смеха «КТО ЗДЕСЬ»

Понадобится диктофон с полной заряженной батареей и запись некоего повторяющегося звука, неестественного для вашего офиса. Скачайте из интернета жужжание, звук падающей капли, щелчок, скреб мыши или другие звуки, и смонтируйте так, чтобы этот звук повторялся через определенный промежуток времени.

Установите диктофон в неприметном месте и включите. Попросите подыграть других сотрудников. Когда коллега станет уточнять, не слышите ли вы каких-то звуков – все отрицайте. Сначала демонстративно прислушиваясь, а потом можно дать понять, что не помешает консультация в поликлинике.

«Последствия коронавируса»

Заранее приготовьте соответствующие приказы, где одним из пунктов будет сообщение о том, что в связи с трудным экономическим положением в компании вводится дополнительный рабочий день, например, каждая вторая суббота, причем оплачиваться труд в указанный день не будет. Также сокращается обеденный перерыв на 20 минут, отключаются офисные телефоны или интернет. Восстановить связь возможно при условии, что ее оплачивают сотрудники. Попросите секретаря сделать официальную рассылку или ознакомить с приказом под подпись. Вот такая суровая реальность…

Тут жучки и паучки – розыгрыш для женщин на работе

Эти приколы больше подходят для женщин-коллег, ведь представительницы прекрасного пола очень боятся насекомых.

Вариант первый. Нарисуйте паука на туалетной бумаге, которая висит в туалете. Найдется тот, кто развернет рулон и очень сильно испугается.

Вариант второй. Вам нужно вырезать из темной бумаги разных жутких насекомых: жуков, пауков, тараканов и др. Их можно поместить за штору или разбросать на столе коллеги. Эффект неожиданности гарантирован!

Вариант третий. В магазине игрушек можно купить резиновых жуков, лягушек, змей и др. Дети очень любят подобные игрушки. Вам же они понадобятся для розыгрыша. Подойдите к коллеге и вложите игрушку в руку. Поверьте, коллега точно испугается.

. Создайте точку доступа Wi-Fi с помощью командной строки

Вам не нужны какие-либо сторонние приложения для создания точки доступа Wi-Fi для общего доступа к Интернету на вашем ПК, вы можете легко сделать это из командной строки.

В командной строке введите следующую команду, чтобы включить точку доступа Wi-Fi.

« Netsh wlan set hostednetwork mode = разрешить ssid = ключ Hotspotname = пароль »

После включения вы можете запустить точку доступа Wi-Fi, введя команду « netsh wlan start hostednetwork » или остановить ее, введя команду « netsh wlan stop hostednetwork ».

Вам также нужно будет поделиться своим интернет-соединением с этой точкой доступа для всех желающих. Перейдите к опции « Сеть и обмен » в « Панели управления », а затем нажмите « Изменить настройки адаптера » на левой панели.

Здесь щелкните правой кнопкой мыши на подключении к Интернету, которое вы используете, и выберите « Свойства ». В свойствах перейдите на вкладку « Общий доступ » и установите флажок « Разрешить другим пользователям сети подключаться через подключение к Интернету на этом компьютере », чтобы поделиться своим подключением к Интернету.

Примечание. Использование привилегий администратора для CMD необходимо для запуска этой команды, иначе она выдаст ошибку.

Эти приемы CMD определенно помогут вам лучше понять командную строку. Если вы знаете какой-то другой трюк, о котором стоит упомянуть в посте, сообщите нам об этом в разделе комментариев.

5 Camfecting

Неприятная вещь: через удаленное подключение хакеры получают доступ к веб-камере ноутбука и снимают интимные детали из жизни своей жертвы. Внедрение программных «жучков» в камеру пользователя получило название сamfecting.

Чтобы подключиться к камере, хакер сначала заражает компьютер жертвы соответствующей вредоносной программой. Чаще всего это происходит с помощью трояна. Он либо присылается во вложении (через фишинг), либо запускается как Drive-by-Download или заносится в зараженных видеофайлах.

Чтобы подключиться к камере, хакер сначала заражает компьютер жертвы соответствующей вредоносной программой. Чаще всего это происходит с помощью трояна. Он либо присылается во вложении (через фишинг), либо запускается как Drive-by-Download или заносится в зараженных видеофайлах.

Меры предосторожности: избегайте открытия вложений, используйте брандмауэры и антивирусы, а также надежно защищенную беспроводную сеть