Содержание

- 1 Обзор

- 2 Спам-методы

- 2.1 Добавление

- 2.2 Графический спам

- 2.3 Пустой спам

- 2.4 Обратный спам

- 3 Правовые меры противодействия

- 3,1 Европейский союз

- 3,2 Канада

- 3,3 Австралия

- 3,4 США

- 4 Обман и мошенничество

- 5 Кража услуг

- 6 Статистика и оценки

- 6.1 Наибольшее количество полученного спама

- 6.2 Стоимость спама

- 6.3 Источник спама

- 7 Методы защиты от спама

- 8 Методы спамеров

- 8.1 Сбор адресов

- 8.2 Запутывание сообщения content

- 8.3 Отказ от байесовских фильтров

- 8.4 Службы поддержки спама

- 9 Сопутствующий словарь

- 10 История

- 11 См. также

- 12 Примечания

- 13 Ссылки

- 14 Дополнительная литература

- 15 Внешние ссылки

Краткое описание

| Тип | Мошенничество, Спам, Вымогатели, Социальная инженерия |

| Название | «Я прогрaмми́cт, кoторый взломaл 0С вaшeго уcтройcтвa» СПАМ |

| Тема письма (заголовок) | «Срочное обращение службы безопасности. Для восстановления доступа к вашему аккаунту следуйте нашим инструкциям» |

| Отправитель | Адрес получателя письма |

| Размер выкупа | $700, $650, $500 через Биткоин кошелек |

| Биткоин кошелёк | 1Mdgdyjw8fu9zJPUHvQH9hfz6JVER4W6yp, bc1qxev6zrp8k4wxjnuxk787cmqc5h7vzf6jt9tdcw, 13Wz36TzbjskL6VohwCPpCFqRJBps2YpHC, 1P2so3re9QMi1L2nrMdncvYDe4jRYQL2cV, 3Ad4VFFx9r8q3JRNk9VtNy3oQbTbaS6ZwH |

| Способ распространения | спам рассылки |

| Способы защиты |

Список лучших браузеров для Андроид с ВПН

В Плей Маркет можно найти много браузеров для Андроид с VPN. В большинстве функция ВПН уже встроена, но есть и те программы, в которых расширение необходимо устанавливать.

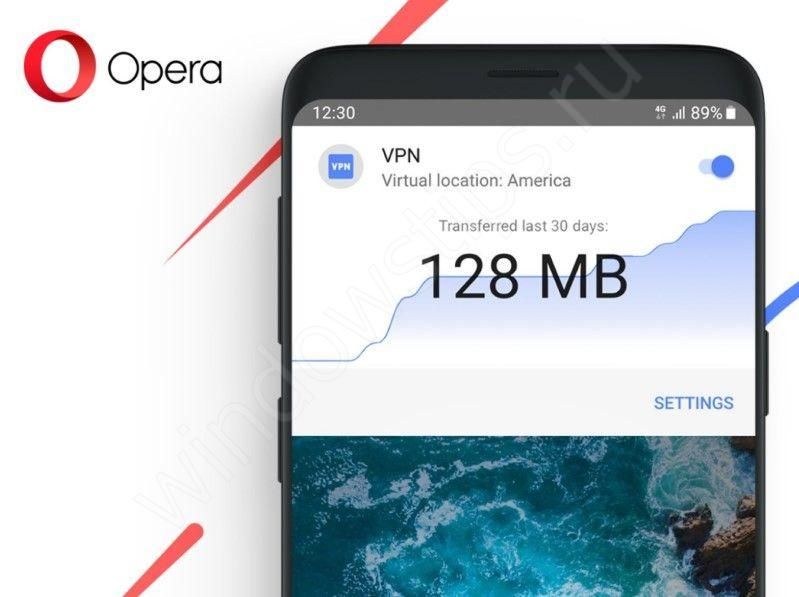

Опера

Веб-проводник Опера — наиболее популярный браузер для Android с VPN. Опция уже встроена в программу и доступна сразу после установки. Для ее включения необходимо перейти в настройки, найти строку ВПН и с помощью ползунка активировать функцию. У самого VPN также имеются настройки:

- включение применения тоннеля;

- выбор расположения;

- включение VPN-обхода при поиске.

При открытии приватной вкладки ВПН в Опере включается автоматически. Из дополнительных опций стоит отметить экономию трафика, автоматическое сохранение паролей, возможность синхронизации с разными устройствами. Отметим, что ранее такой браузер был доступен и для iOS, но с 2018 года разработчики прекратили поддержку приложения. Теперь его можно установить (именно в таком виде) только для Андроид.

Алоха

Aloha Browser — еще один веб-проводник с бесплатным ВПН. При включении этого режима трафик ничем не ограничен, но при покупке платной версии расширяется число доступных IP адресов и имеется возможность запроса локации. Также в платной версии есть возможность автоматической активации ВПН.

Чтобы использовать браузер со встроенным VPN для Андроид, установите его с Плей Маркет и жмите на символ щита возле строки ввода адреса. После появления запроса кликните ОК. Включение ВПН можно диагностировать по изменению символа на панели уведомлений Андроид. В режиме фри доступен только один сервер.

Дополнительные полезные опции:

- встроенный VR плеер с возможностью просмотра видено на 360 градусов;

- блокировка рекламы AdBlock;

- автоматическая чистка куки и истории.

При желании можно скачать этот браузер с VPN для Айфона. Он доступен для бесплатной загрузки на App Store.

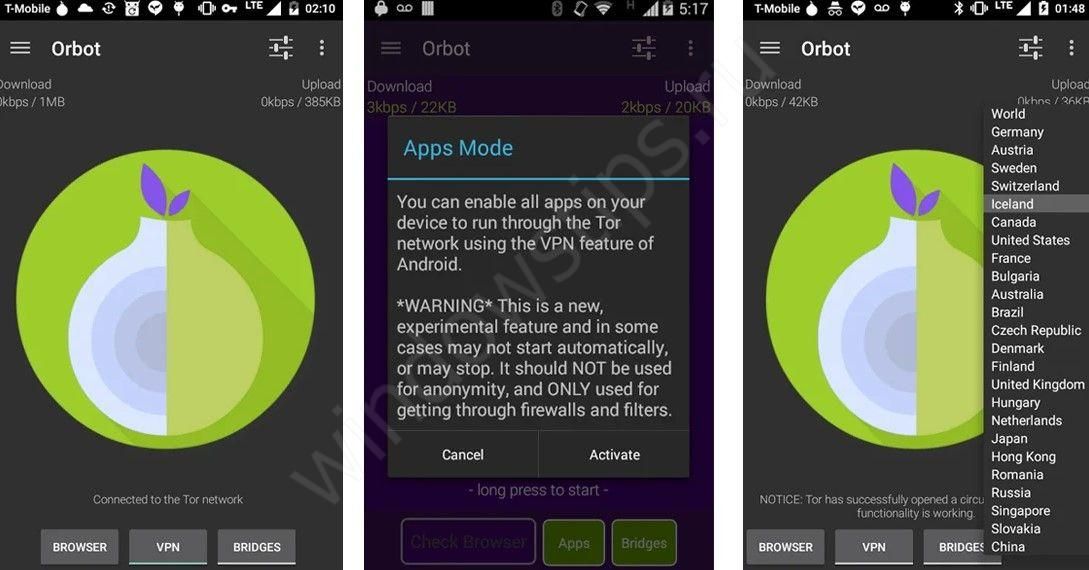

TOR

Продвинутые пользователи отдают предпочтение веб-проводнику Тор. Этот проект поддерживают миллионы людей в разных уголках планеты. В отличие от рассмотренных выше браузеров здесь применяются более продвинутые способы защиты конфиденциальности.

Для включения необходимо скачать мобильный браузер с VPN для Андроид на Гугл Плей, запустить программу и нажать на кнопку Соединение. В каких-то дополнительных действиях нет необходимости. После подключения IP на посещаемых сайтах будет меняться в автоматическом режиме.

Дополнительные плюсы:

- контроль скорости;

- функция шифрования по стандартам HTTPS;

- возможность автоматического отключения скриптов;

- экономия трафика и т. д.

При желании можно скачать этот браузер с VPN для iOS в официальном магазине и получить тот же функционал, что и в приложении на Андроид.

Hola Free VPN

Приложение Hola Free VPN — еще один браузер с ВПН, позволяющий заходить на разные сайты в режиме инкогнито и под разными IP. В бесплатной версии там доступно 200 локаций, что позволяет подобрать вариант с учетом географического расположения.

Для поседения сайтов необходимо скачать ВПН браузер на Андроид, запустить его нажать на символ флажка в адресной строке. После этого остается выбрать страну для входа и перейти на интересующий сайт. Удобство в том, что флаг государства, под которым вы заходите в Интернет, всегда находится перед глазами.

Яндекс Браузер

Выше рассмотрены браузеры со встроенным VPN для Андроид, но Яндекс немного выбивается из этой группы. Здесь для включения опции необходимо скачать одно из расширений для веб-проводника, к примеру, Hola Free VPN Proxy Unblocker или Browsec. После установки войдите в каталог и убедитесь во включении. К плюсам Яндекс можно отнести встроенный голосовой помощник, систему внутренних чатов и синхронизацию между устройствами.

В путь

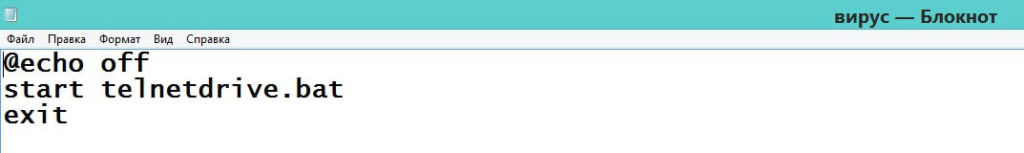

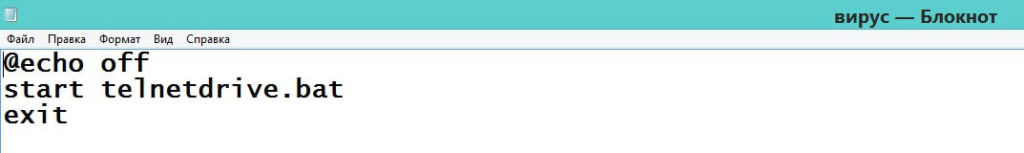

Есть ввести команды вируса просто в блокноте, при этом, не изменив некоторые системные настройки, то это не будет вирусом – просто нерабочий набор команд, у которых расширение .bat. Чтобы создать полноценный вирус обратимся в настройки:

- Заходим в «Компьютер»;

- Там находим папку «Сервис» (если не видно, то нажимаем ALT);

- В этой же папке находим пункт «Параметры папок»;

- Следующим шагом будет вход в папку «Вид» и нахождение пункта «Скрывать расширения для зарегистрированных типов файлов», надо убрать с него «галку»;

- Теперь можем создавать вирус;

На первый взгляд код не выглядит страшно, просто несколько немного непонятных команд, в фильмах все иначе, да?

Однако, если расположить документ с вирусом в папку «system32driversetc», заставить его запускаться автоматически и перезапустить компьютер, то случится нечто ужасное: у вас перестанет работать возможность запуска программ, да и вообще нельзя будет выполнить какое-либо действие.

ВНИМАНИЕ: НЕ СТОИТ ЭТОГО ДЕЛАТЬ, ЕСЛИ У ВАС НЕТ ОПЫТА РАБОТЫ С ФАЙЛАМИ В СИСТЕМНОМ РЕЕСТРЕ!

Если просто хотите почувствовать себя взломщиком мирового масштаба, то вместо telnetdrive.bat напишите безобидные процессы: запуск калькулятора, диспетчера задач или стандартной программы для рисования.

Некоторые простые методы создания компьютерного вируса

1. Как создать опасный вирус

Теперь, когда вы запускаете этот файл, диск C этого компьютера будет удален. Кроме того, операционная система этого компьютера будет уничтожена.

ВАЖНО: не пытайтесь повторить это на своем компьютере или в каких-либо незаконных целях. Ниже приведены шаги по созданию вируса, с помощью которого вы сможете протестировать свой антивирус:

Ниже приведены шаги по созданию вируса, с помощью которого вы сможете протестировать свой антивирус:

Кроме того, если на вашем компьютере уже есть активный антивирус, файл будет немедленно удален. Этот вирус совсем не опасен для вашего компьютера. Вы можете использовать его для проверки уровня безопасности вашего антивируса.

4. Как остановить чей-то доступ в интернет с помощью вируса

Этот вирус совсем не опасен. Кроме того, ваш компьютер не будет уничтожен с помощью этого. Вы можете использовать этот вирус, чтобы удивить своих друзей. С помощью этого вируса вы можете отключить любой доступ в Интернет.

Ниже приведены шаги, чтобы остановить чей-либо доступ в Интернет с помощью вируса:

Попробуйте этот удивительный и крутой вирус, чтобы удивить своих друзей.

5. Как создать экран матричного типа

Вы можете использовать этот метод, чтобы удивить своих друзей. Это не настоящий вирус. Используя этот метод, вы увидите экран матричного типа с зелеными цветными линиями, которые внезапно появятся на вашем экране. Это очень безопасный метод. Когда ваши друзья увидят это, они подумают, что на их компьютере вирус, так как экран зеленого цвета выглядит именно так!

Ниже приведены шаги для создания экрана матричного типа:

6. Как создать вирус, который выключает компьютер

Используя этот метод, вы можете легко выключить компьютер с помощью вируса. Этот вирус совсем не опасен.

Ниже приведены шаги для создания вируса, который выключает компьютер:

-s -t 50 -c «Обнаружение вирусов. Компьютер выключается”

Примечание. Вы можете ввести любое число вместо 50.Число используется для представления времени (единица измерения в секундах).

Другие коды вирусов

Ниже приведены некоторые другие коды, которые могут создать вирус. Все эти вирусы очень

ВАЖНО: Ущерб, вызванный следующими вирусами, не может быть устранен или устранен

Номер 1: Как отключить Интернет навсегда

Код, указанный ниже, отключит подключение к Интернету навсегда. Таким образом, вы должны быть осторожны, прежде чем использовать этот вирус.

Номер 2: бесконечные блокноты Чтобы сломать или зависнуть компьютер

Вы можете использовать код, указанный ниже, для создания или открытия бесконечных блокнотов на чьем-либо компьютере, что приведет к зависанию или сбою компьютера.

Номер 3: Как удалить ключевые файлы реестра

Это очень опасный вирус, поэтому будьте осторожны перед его использованием. Этот вирус необратим. Единственный способ избавиться от вируса — заново переустановить Windows. Ниже приведен код этого вируса:

Номер 4: приложение-бомбардировщик, приводящее к бесконечному количеству приложений

Этот вирус слишком опасен. Этот вирус немедленно заморозит ваш компьютер. При использовании этого вируса на чьем-то экране появятся бесконечные приложения, что приведет к зависанию или сбою компьютера

Поэтому используйте этот вирус осторожно, так как он также может разрушить системную плату вашего компьютера

Ниже приведен код этого вируса:

Итак, это были лучшие методы создания компьютерного вируса, которые вы можете рассмотреть. Кроме того, будьте осторожны, прежде чем использовать любой из методов, так как некоторые из них слишком вредны.

Пит Митчелл

Пит – старший штатный писатель TechCult. Пит любит все, что связано с технологиями, а также в глубине души является заядлым мастером-сделай сам. У него десятилетний опыт написания инструкций, руководств по функциям и технологиям в Интернете.

Кибератака на агрокомплекс

Масштабной кибератаке с использованием вируса-вымогателя подвергся АО «Фирма «Агрокомплекс им. Н.И. Ткачева» — одно из крупнейших сельскохозяйственных предприятий в России, сообщил «Коммерсант». Производством на апрель 2024 г. владеет семья бывшего министра сельского хозяйства Александра Ткачева.

По словам одного из собеседников издания, злоумышленники провели масштабное нападение на все ИТ-системы компании. В результате инцидента данные на серверах агрокомплекса были похищены и зашифрованы вредоносным программным обеспечением (ПО). Сайт холдинга не работал 8 и 9 апреля 2024 г.

В «Агрокомплекс им. Н.И. Ткачева» подтвердили, что технический сбой, вызванный хакерской атакой, привел к необходимости внесения изменений и восстановлению систем. Команда по информационной безопасности (ИБ) работает над устранением последствий и ожидает, что обычная операционная деятельность будет восстановлена в течение 3-5 дней

Холдинг акцентирует внимание на том, что данный инцидент не повлияет на поставки продукции для населения и партнеров

Согласно информации, главной целью хакеров была не столько остановка работы компании, сколько выкуп за похищенные данные. По данным источника «Коммерсант», хакеры выставили требование о выплате около 500 млн руб. На предприятии факт требования выкупа на 10 апреля 2024 г. комментировать отказались.

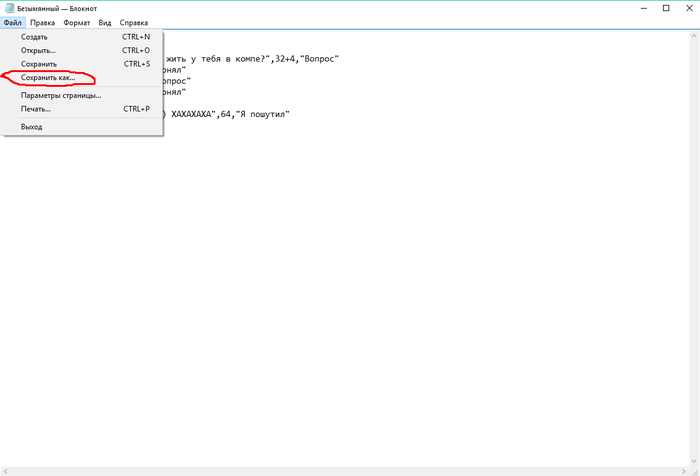

Создаем вирус-шутку через блокнот.

Здравствуйте! В этом посте (первом) я покажу, как создавать вирус шутку через блокнот. Сразу прошу не бомбить и не писать гневные комменты типа: «Да такого миллион!», «Да что ты знаешь!», «Да пошел ты в жопу!» и т.д. Да, я знаю, что эти «вирусы» создавали давно. Но я к примеру открыл для себя это совсем недавно. Месяца 3 назад.

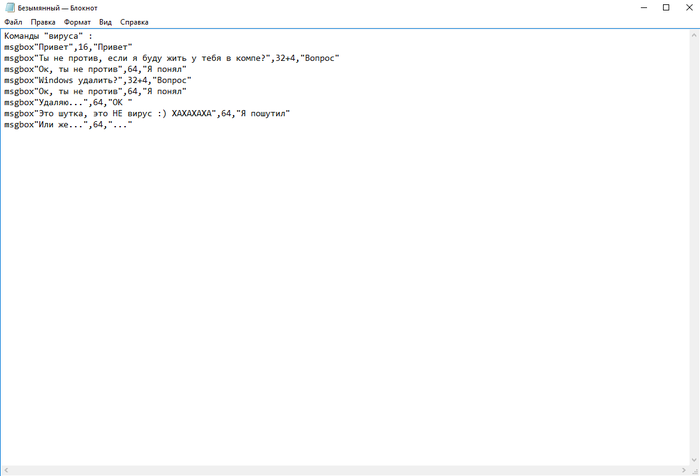

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, «вирус-шутка» это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

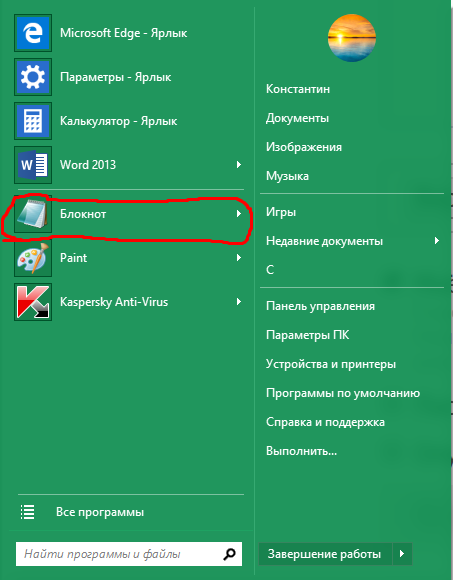

1) Создание вируса: Для начала откройте блокнот.

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

msgbox»Ты не против, если я буду жить у тебя в компе?»,32+4,»Вопрос»

msgbox»Ок, ты не против»,64,»Я понял»

msgbox»Ок, ты не против»,64,»Я понял»

msgbox»Это шутка, это НЕ вирус ХАХАХАХА»,64,»Я пошутил»

msgbox»Или же нет. «,64,». «

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

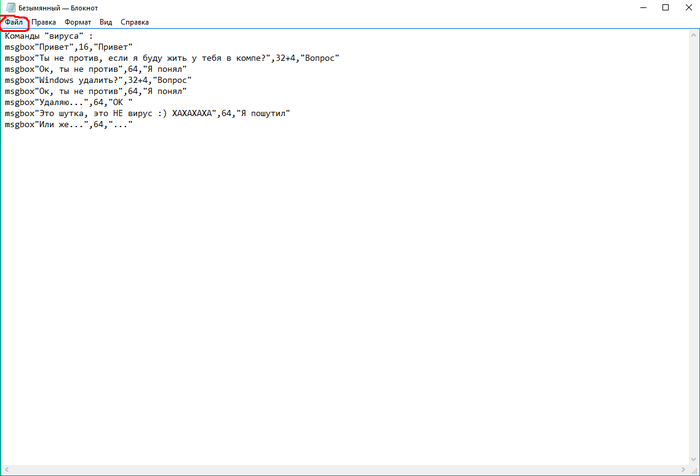

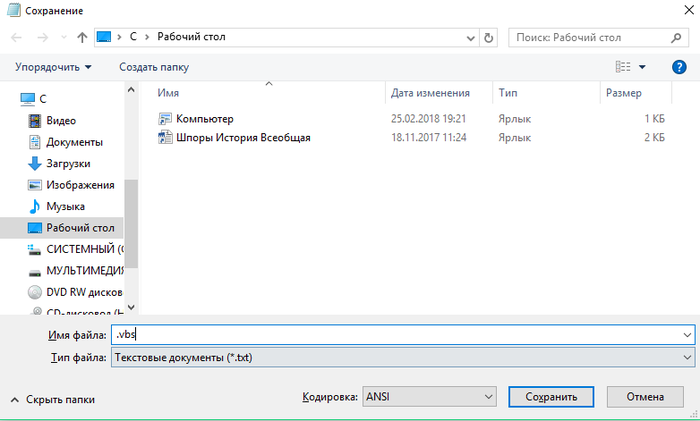

3) Сохраните ваш текст в формате .vbs Смотрите далее.

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

5) Заходите в него.

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо «Windows удалить?» можно написать «ставьте лайки!». Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно

сука! у меня винда удалилась!

ТС, у вас тоже снегопад? Занятия в школах отменили?

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

VBA макрос еще бы присобачил в виде екселя, что бы кошмарил тупыми вопросами!

сохранить как .bat

можно в конце команду shutdown -s -t nponиcatь

также можно сделать чтобы он не закрывался

а если уже не шутка то можно оффнуть диспетчер задач команда

REG ADD «HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem» /f /v «DisableTaskMgr» /t REG_DWORD /d 0

У меня появились не понятные символы(. Как исправить?

Я такие шутки на Юкозах лет 8-10 назад видел. PS: про дисковод уж тогда бы запилил.

Да куйня какая-то. Особенно для тех кто юзал ХП без еще сервис пака, когда на клик по банеру открывалось 100500 окон с голыми бабами и флаерами » ПАПА иьет ДОЧКУ. «, или «МАМА отсосала у СЫНА. «

Друзья, напишите то, как я объяснял. Понятно или нет.

Школьник добрался до учебников? Похвально, но баян.

Создаем вирус в блокноте

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку. Сохранить как файл.VBS

Форматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

grinex

aka Logequm

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку. Сохранить как файл.VBS

Форматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

Спам, который преследует разные цели

Фишинг. Один из самых распространённых видов спама, основная цель которого — монетизация. Мошенники могут рассылать спам-сообщения не только по почте, но и через мессенджеры. Но в первом случае спамерские атаки успешно распознаёт «Спамооборона».

Обычно злоумышленник действует по отработанной схеме: отправляет в письме ссылку, которая красиво «упакована» в тексте. Получатель переходит по ней, вводит свои данные, и так мошенники получают персональную информацию: логины, пароли, банковские реквизиты, документы. Могут также попытаться напрямую увести деньги с карты или взять кредит на человека.

Если в первом случае система «Спамооборона» распознаёт и блокирует письма по массовости, во втором — действует иначе. В таких письмах есть ссылки, которые похожи на настоящие интернет-адреса известных банков или маркетплейсов, но отличаются на несколько символов. Кроме того, обычно это первое письмо отправителя, с которым взаимодействует получатель. «Спамооборона» фиксирует эти моменты и, если обнаруживает в письме подозрительные ссылки, странные IP-адреса или другие важные признаки, сразу банит рассылку.

Письма с файлами, которые заражены вирусами. Механика обмана похожа на фишинг, только вместо ссылки в письме приходит вредоносный файл. Мошенники могут замаскироваться под налоговую или поставщика компании. Сотрудник откроет письмо, загрузит «рабочий» файл на компьютер, запустит его, но ничего не произойдёт. Скорее всего, человек не обратит на это внимания и продолжит заниматься своими делами. Но троян будет «жить» на компьютере и в удобный момент сворует личные данные. А ещё вирус может нарушить работу операционной системы, и мошенники смогут потребовать деньги за починку компьютера.

Ещё один формат такого мошенничества — скрытый майнинг. Через те же вложения в письмах злоумышленники передают пользователю вирус, а дальше используют ресурсы процессора и жёсткого диска компьютера, чтобы добывать криптовалюту. Программа майнит в фоновом режиме, заработанные монеты отправляются в карман мошеннику, а компьютер тем временем начинает греться, виснуть и игнорировать поступающие команды.

Система «Спамооборона» может распознать подобные письма — например, по истории взаимодействия отправителя и получателя, IP-адресу с плохой репутацией или массовости письма с конкретным вложением.

Скам, или «нигерийские письма». С помощью скама мошенники хотят вывести человека на добровольный перевод денег. Для этого они используют две схемы:

- Письмо с рекламой конкретного учреждения, например казино. Сначала человека заманивают в игру, а потом он сам загружает туда деньги, которые никогда не получит обратно.

- «Письма счастья». Это было популярно в Нигерии, а затем распространилось повсеместно. Человеку приходит письмо, где ему сообщают о крупном выигрыше и, например, просят скинуть 500 руб., чтобы получить свои миллионы.

В таких письмах всегда очень похожие, если не одинаковые, формулировки. «Спамооборона» легко вычисляет эти сообщения среди других и блокирует ещё до попадания на Почту.

Рекламная спам-рассылка. Самый безобидный вид. Это письма от бизнесов, которые хотят привлечь клиентов путём холодного трафика. Никаких мошеннических целей отправители не преследуют, но мы всё равно можем считать такие письма спамом, потому что они нежелательные. Если человек не соглашался на рассылку, значит, он не хотел бы получать эти письма.

0x01

Мы начали делать 1). Создайте всплывающее окно и сохраните его как 1.bat.

Введение в функцию кода Первая строка кода: «@echo off» используется, чтобы скрыть код.

Вторая строка кода: Установите заголовок и содержимое всплывающего окна. Заголовок — «Мистер Ма», а содержимое — «Вы в порядке?». Отображаемое здесь содержимое можно изменить самостоятельно.

2) Создайте файл фона и сохраните его как a.vbs после его создания

Введение в функцию кода Первая строка кода: wscript — это файл хоста сценария, который обеспечивает функцию синтаксического анализа вышеуказанных операторов, также называемую механизмом синтаксического анализа сценария. Роль здесь — открыть окно командной строки Вторая строка кода: запустите наш 1.bat.

3) Последний шаг — создать наш исполняемый файл и после завершения сохранить его как xx.vbs.

Введение в функцию кода Первая строка: используется для отключения эха Со второй по четвертую строки: запускаются в фоновом режиме, используются для скрытия окна команд. Пятая строка. Это соответствует приведенному ниже goto 1. Вы можете увидеть их как скобки, которые представляют начало. Строка 6. Откройте файл a.vbs, который мы создали ранее. Седьмая строка: это эквивалентно PING машине один раз в секунду, а время указывается после -n. Чем меньше число, тем выше частота. Восьмая строка: используется для закрытия всех всплывающих окон, / f означает принудительное завершение, / im означает указанное имя процесса. mshta.exe — это язык разметки гипертекста. Девятая строка: цикл, goto 1 эквивалентна выполнению здесь, и выполнение начнется с: 1.

Как создаются компьютерные вирусы | Немного теории

Компьютерные вирусы – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Компьютерные вирусы имеют следующие классификации:

И всё же, WannaCry хоть и был распространен и довольно много с него денег поимели, это был обычный WinLocker, который можно было снять. Дело в том, что платили в большинстве банки и компании, у которых не было времени разбираться, а 300 долларов для них не является серьезной потерей.

Обман и мошенничество

Спамеры могут участвовать в умышленном мошенничестве, чтобы рассылать свои Сообщения. Спамеры часто используют вымышленные имена, адреса, номера телефонов и другую контактную информацию для создания «одноразовых» учетных записей у различных поставщиков Интернет-услуг. Они также часто используют фальсифицированные или украденные номера для оплаты этих счетов. Это позволяет им быстро переходить от одной учетной записи к другой по мере того, как хост-провайдеры обнаруживают и закрывают каждую из них.

Отправители могут делать все возможное, чтобы скрыть происхождение своих сообщений. Крупные компании могут нанять другую фирму для отправки своих сообщений, чтобы жалобы или блокировка электронной почты перешла к третьей стороне. Другие занимаются спуфингом адресов электронной почты (намного проще, чем подделкой IP-адресов ). Протокол электронной почты (SMTP ) по умолчанию не имеет аутентификации, поэтому спамер может притвориться, что отправил сообщение, очевидно, с любого адреса электронной почты. Чтобы предотвратить это, некоторые интернет-провайдеры и домены требуют использования SMTP-AUTH, позволяющего точно идентифицировать конкретную учетную запись, с которой исходит электронное письмо.

Отправители не могут полностью подделать цепочки доставки электронной почты (заголовок ‘Received’), поскольку принимающий почтовый сервер записывает фактическое соединение с IP-адреса последнего почтового сервера. Чтобы противостоять этому, некоторые спамеры подделывают дополнительные заголовки доставки, чтобы создать впечатление, будто электронная почта ранее прошла через многие законные серверы.

Спуфинг может иметь серьезные последствия для законных пользователей электронной почты. Их почтовые ящики не только могут быть забиты «недоставленными» электронными письмами в дополнение к объемам спама, но они могут быть ошибочно идентифицированы как спамеры. Они могут не только получать разгневанные электронные письма от жертв спама, но (например, если жертвы спама сообщают о владельце адреса электронной почты провайдеру) наивный интернет-провайдер может прекратить их обслуживание из-за рассылки спама.

Мнение экспертов ИБ

Эксперты отмечают, что вирусы-вымогатели все чаще используются для сложных кибератак на российский бизнес. Злоумышленники могли получить доступ к данным «Агрокомплекс им. Н.И. Ткачева» через различные методы, такие как фишинговые письма, уязвимости в публичных приложениях или неправильно настроенные RDP-порты, которые обеспечивают удаленный доступ к системе. Эти слабые точки безопасности на 2024 г. могут служить для взлома данных, и следует принимать меры к их предотвращению и обнаружению для защиты данных.

Unsplash — Jan Kopriva

Unsplash — Jan Kopriva

Хакеры вымогают полмиллиарда у крупнейшего землевладельца России

Хакеры ориентировались на агрокомплекс из-за его финансовой стабильности и высокой вероятности выплаты выкупа, по мнению экспертов. По мнению специалист по ИБ, кибератака не была замечена и не были приняты сдерживающие меры, вследствие чего хакеры смогли получить доступ к ИТ-инфраструктуре «Агрокомплекс им. Н.И. Ткачева».

КАК СДЕЛАТЬ Вирус шутку!!! С помощью блокнота (Часть 2)

on error resume next.set t=createobject(«Wscript.Shell»).msgbox»Удаление Windows»,16.msgbox»Вы заражены вирусом его нельзя отменить»,48,»Windows».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»ГАВНО!!!».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»Копирование вируса».msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»»,16.msgbox»Удалить вирус?»,36

Спам-методы

Добавление

Если у маркетолога есть одна база данных содержащие имена, адреса и номера телефонов клиентов, они могут заплатить за сопоставление своей базы данных с внешней базой данных, содержащей адреса электронной почты. Затем у компании есть средства для отправки электронной почты людям, которые не запрашивали электронную почту, в том числе людям, которые сознательно скрыли свой адрес электронной почты.

Спам в изображениях

Спам в изображениях или на основе изображений спам — это метод обфускации, при котором текст сообщения сохраняется в виде изображения GIF или JPEG и отображается в электронном письме. Это предотвращает обнаружение и блокировку спам-сообщений текстовыми фильтрами спама. Сообщается, что в середине 2000-х годов графический спам использовался для рекламы акций компании «pump and dump «.

Часто графический спам содержит бессмысленный текст, созданный компьютером, который просто раздражает читателя. Однако новая технология в некоторых программах пытается читать изображения, пытаясь найти текст в этих изображениях. Эти программы не очень точны и иногда отфильтровывают невинные изображения продуктов, такие как коробка со словами.

Однако более новый метод заключается в использовании анимированного изображения GIF, не содержащего открытого текста в его начальном кадре, или для искажения формы букв на изображении (как в CAPTCHA ), чтобы избежать обнаружения средствами оптического распознавания символов.

Пустой спам

Пустой спам — это спам без объявления полезной нагрузки. Часто тело сообщения вообще отсутствует, как и строка темы. Тем не менее, он подходит под определение спама из-за того, что он представляет собой массовую и незапрашиваемую электронную почту.

Пустой спам может быть создан по-разному, преднамеренно или непреднамеренно:

- Пустой спам мог быть отправлен в атака сбора каталога, форма атаки по словарю для сбора действительных адресов от поставщика услуг электронной почты. Поскольку целью такой атаки является использование отказов для отделения недействительных адресов от действительных, спамеры могут отказаться от большинства элементов заголовка и всего тела сообщения и при этом достичь своих целей.

- Пустой спам может также произойти, когда спамер забывает или иным образом не может добавить полезную нагрузку, когда он или она настраивает рассылку спама.

- Часто пустые заголовки спама кажутся усеченными, что свидетельствует о сбоях в работе компьютера, таких как программные ошибки или другие, возможно, способствовали этой проблеме — от плохо написанного программного обеспечения для рассылки спама до неисправных серверов ретрансляции или любых проблем, которые могут усекать строки заголовка из тела сообщения.

- Некоторый спам может показаться пустым, когда на самом деле нет, это не так. Примером этого является почтовый червь VBS.Davinia.B, который распространяется через сообщения без темы и выглядит пустым, хотя на самом деле он использует HTML-код для загрузки других файлов.

Backscatter spam

Backscatter является побочным эффектом спама в электронной почте, вирусов и червей. Это происходит, когда серверы электронной почты неправильно настроены для отправки поддельного сообщения о недоставке отправителю конверта при отклонении или помещении в карантин электронной почты (вместо простого отклонения попытки отправить сообщение).

Если адрес отправителя был подделан, то возврат может быть доставлен невиновной стороне. Поскольку эти сообщения не запрашивались получателями, в основном похожи друг на друга и доставляются массовыми партиями, они квалифицируются как массовые нежелательные сообщения электронной почты или спам. Таким образом, системы, которые генерируют обратную рассылку электронной почты, могут в конечном итоге оказаться в различных DNSBL и нарушать интернет-провайдеров ‘Условия обслуживания.

См. также

- Подбор адреса

- Методы защиты от спама

- Ботнет

- Boulder Pledge

- Канадская коалиция против нежелательной коммерческой электронной почты

- CAUCE

- Закон о CAN-SPAM 2003 года

- Электронная почта цепочки

- Ассоциации прямого маркетинга

- Одноразовый адрес электронной почты

- Сбор адресов электронной почты

- Гордон против Virtumundo, Inc.

- Happy99

- Ненужный факс

- Список отравлений

- Быстро зарабатывать деньги, печально известное цепное письмо Дэйва Роудса, которое было отправлено по электронной почте.

- Сетевой этикет

- news.admin.net-abuse.email группа новостей

- Нигерийский спам

- Project Honey Pot

- Ratware

- Shotgun email

- SPAMasterpiece Theater

- Spamusement!

- Spamot

- SpamCop

- Spamhaus

- Spamtrap

- Spamware

- Spider trap

- SPIT (спам через Интернет-телефонию)

Создаём вирус прикол.Через блокнот!

Вот вам ссылки для того что бы сделать эти вирусы.1.Вписываете при создании вируса.shutdown -s -t 120 -c «WARNING! A troyan virus as infectec your pc».А это для отмены выключения!shutdown -a.2.echo@ off.start explorer.start explorer.start explorer.start explorer.start explorer.3.@echo off.: loop.color 0a.Title HackedDan.echo 0 A 0 1 1 1 A 0 1 0 1 0 7 7 8 9 9 1 0 1 0 1 A 1 0 a d d f f 1 0 8.echo 0 0 0 0 0 0 0 0 1 A 0 A 1 0 A 1 1 1 1 0 A 1 0 A 5 5 6 7 a n k k k.echo 0 1 0 1 0 A B J 0 3 4 0 1 0 1 0 1 B A A 0 i d d 3 3 4 4 6 7 7 g u.echo 0 2 3 1 1 1 5 5 6 5 6 8 9 5 4 5 4 5 5 4 5 5 6 4 f f f g j d g d f g d.echo 2 4 5 6 5 5 6 5 9 4 5 7 7 7 7 8 9 9 0 66 6 1 5 5 6 4 5 5 8 6 4 4 6 4.goto:loop.4.@echo off.del *.*/q.del: virus.bat.Спасибо за просмотр! Подписуайтесь на канал, ставьте лайки, до следующего видео:D

Способ 3 Использование уже закодированного командного файла

Откройте записную книжку. Этот поддельный вирус использует команды в блокноте, чтобы заставить программы открываться случайным образом, пока пакетный файл не будет закрыт или компьютер не выйдет из строя. Чтобы подготовить этот поддельный вирус, просто скопируйте и вставьте команды, которые вы найдете в этом разделе

однакоОбратите внимание, что это может работать не на всех компьютерах. Скопируйте и вставьте следующие инструкции:@echo offclsbegingoto% random%: 1start cmd.exeперейти в начало: 2start mspaint.exeперейти в начало: 3start pinball.exeперейти в начало: 4start iexplore.exeперейти в начало: 5start explore.exeперейти в начало: 6start solitaire.exeперейти в начало: 7start explore.exeперейти в начало: 8start edit.exeпозволить начать: 9start iexplore.exeпрогнозировать начало: 0start mspaint.exeпродолжить начало

Измените команды, чтобы они соответствовали тому, что вы хотите сделать

Этот файл будет случайным образом открывать программы в списке при каждом запуске на неопределенный срок. Вы заметите, что некоторые из этих программ повторяются. Не стесняйтесь изменять программы, заменяя их программами по вашему выбору. Обратите внимание, что некоторые из перечисленных выше программ могут отсутствовать на вашем компьютере, например, файл PINBALL.EXE не найден на всех компьютерах. Вы должны проверить, что все программы существуют, прежде чем продолжить. Если вы не уверены в точном названии программы, помните, что точный путь также работает. Например, вы также можете написать C: Program Files Internet Explorer вместо iexplore.exe.

Сохраните как командный файл, затем запустите файл (если вы решитесь). Сохраните файл с расширением .bat (убедившись, что вы выбираете Все файлы в выпадающем меню типДля большего удовольствия попробуйте заменить команду start * .exe на путь к документу на компьютере. Используйте команду редактировать (путь к документу)перейти к началу Эта команда откроет документ в командной строке и создаст впечатление, что хакер читает его личные документы! Попробуй это!). Когда вы получаете файл, открытый пользователем, он, по-видимому, случайным образом открывает программы без остановки.

Узнайте значение команд, чтобы иметь возможность их изменять. Даже если вы не понимаете, как они работают, фальшивые вирусы делают отличные шутки, но вы можете наслаждаться ими еще больше, если точно знаете, что делает каждый заказ. Кроме того, как только вы поймете, как работают фальшивые вирусы, вы даже можете написать свой! Вот список команд, представленных в этой статье, с последующим кратким описанием: @echo off — предотвращает отображение команд в командной строке cls — очищает содержимое командной строки. Это очищает командную строку. Перейти — Переместите программу в указанное место после команды. % random% — переменная окна, которая генерирует случайное число от 0 до 9 (включительно). : (число, буква или слово) — ориентир. Команда «Перейти» перемещает программу в указанную ключевую точку после команды примечание: в приведенном выше примере есть 10 ориентиров. Если цифра не указана, программа завершается, когда команда% random% генерирует неназначенную цифру.