Install Kali Linux Apps on Ubuntu — Getting Started

Unlike most other operating systems, Linux gives users the ability to customize a distribution to their liking. For example, Kali Linux and Parrot are the most popular Linux distributions used in penetration testing and security auditing. However, that doesn’t mean you can’t use another Linux distribution for penetration testing. All you need is to find a way to install all the security tools in your desired distribution. Unfortunately, the whole process of installing all these tools one by one sometimes gets complicated and time-consuming since Kali Linux has more than 300 pentesting tools. In this case, Katoolin comes quite in handy.

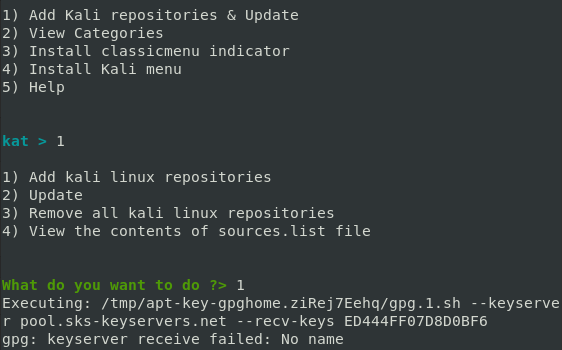

Step-5: Add Kali Repositories & Update

To install all Kali Linux apps on Ubuntu, we will need to add Kali repositories to our system. That will enable us to download applications available in Kali repositories. In the Katoolin menu, enter 1 to «add Kali Linux repositories» on the Ubuntu system.

Linux repositories are storage locations where the system retrieves updates and applications. You will see a prompt, «What do you want to do.»

Press 1 again to select the option «Add Kali Linux repositories.»

NOTE:

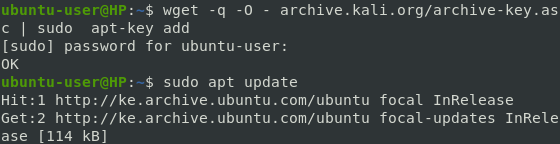

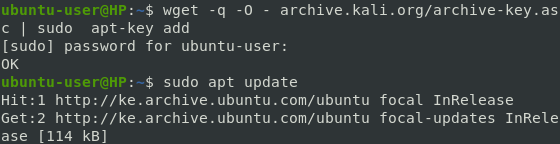

If you get the error , as shown in the image above, don’t panic. Press Ctrl + C to close the katoolin interface and execute the command below.

wget -q -O - archive.kali.org/archive-key.asc | sudo apt-key add sudo apt update

Sample Output:

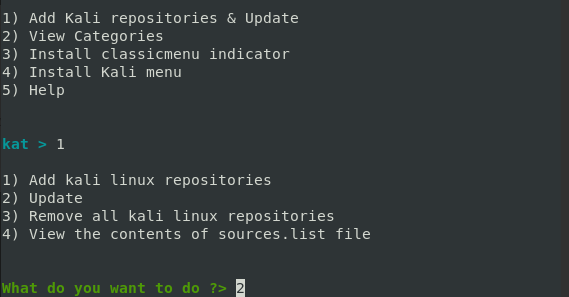

Now run the katoolin command again to open the katoolin interface.

Select option 1 to «Add Kali Linux repositories.»

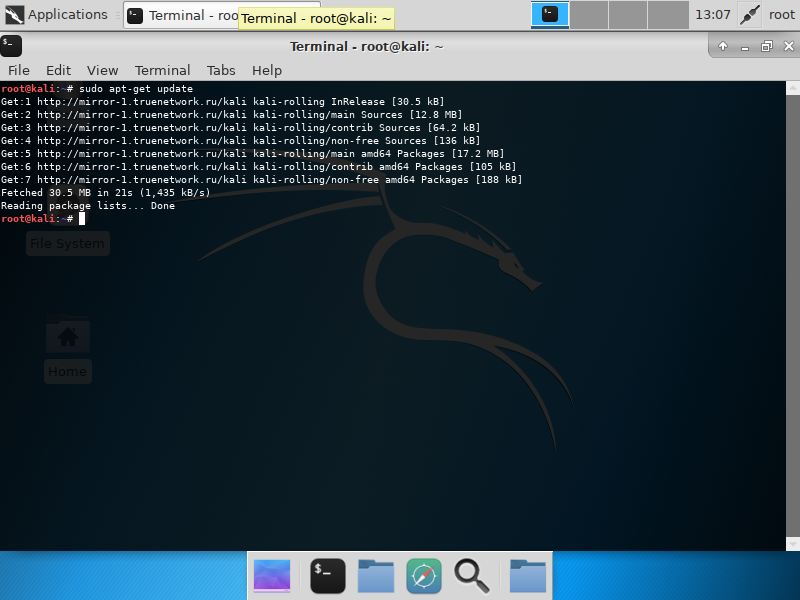

Select option 2, «Update,» on the next prompt since we had already added the repositories.

When done, type to return the katoolin main interface window.

Password Cracking

Password cracking is programmatically uncovering an unknown or lost password to a computing or network resource. A threat actor can gain unauthorized access using a password cracker like the ones listed below.

Hydra

Hydra is a password cracker that runs on parallelized processing systems. It’s for brute-force cracking of usernames and passwords related to protocols such as FTP, SSH, Telnet, Microsoft SQL, and numerous others. Learn how to use Hydra here.

John The Ripper

Why we like John the Ripper

- Easy to install and learn

- Used by professional pentesters and ethical hackers

- Supports cracking multiple password types, salts, and hashes

- Remembers previous exploits

- Can automatically detect encryption methods

- Combinable with pre-built, proven packages and open-source word dictionaries for enhanced performance

- Offers 20+ different languages

- Detects multithreading automatically

- Usable on Windows and UNIX

Frequently Asked Questions (FAQs)

1. Is Kali Linux good for ethical hacking?

Yes. Kali Linux has been specifically designed for penetration testing tasks and ethical hacking.

2. Which Kali Linux is best for hacking?

Kali Linux has various hacker-security applications installed beforehand for hardware hacking, forensic tools, exploitation tools, and so on. Hence, using any tool will help get the work done.

3. Is Parrot better than Kali?

Both Parrot and Kali Linux provide individuals and organizations with a variety of tools that can be used for ethical hacking. However, Parrot OS is better when it comes to using tools and interface that is easy.

4. Which is better: Ubuntu or Kali?

Ubuntu can be used for individuals who are a beginner to Linux. Whereas, Kali Linux is for those who are at the intermediate level in Linux.

5. Is Kali Linux Debian?

Kali Linux is a free open source that is based on the Debian Linux distribution. It aims at advanced security auditing and penetration testing.

6. Is Kali Linux good for programming?

Kali Linux is one of the best options for programming, security research, and development, mainly if you are a web developer.

Pentesting Frameworks

This section is exciting as we list our favorite self-contained and juicy pentesting toolkits.

Metasploit

Metasploit is a pentesting framework for investigating systematic vulnerabilities on networks and servers. It contains about 250 post-exploitation modules, including those for keylogging, enumeration, and remote code injection and execution, to name a few. If you’re new to Metasploit, run the command “” in the terminal for help notes.

Why we like Metasploit

- Comes with a wide range of pentesting tools

- Modules are customizable for many operating systems

- Used by professionals and criminals, so pentesters need to learn it

Included with Kali

Empire/Starkiller

Empire is a post-exploitation and adversary emulation framework used to conduct system attacks. It can deploy post-exploitation modules such as keyloggers, Mimikatz, and adaptable communications to evade network detection. Starkiller, which doesn’t come with Kali, is a web app GUI. Mimikatz and Seatbelt are among its modules.

Included with Kali (powershell-empire)

Covenant

Covenant is a .NET Command and Control (C2/C&C) Framework. Its purposes are to highlight the attack surface of .NET and conduct offensive .NET tradecraft. It includes a web-based interface that doubles as a collaborative C2 platform for red teamers.

Why we like Covenant

- Intuitive web application

- Targets .NET Core, which is multi-platform

- Supports multi-user collaboration

- Easy to extend functionalities, develop, and debug

- Support encrypted key exchange (Grunt implants)

- Tracks digital activities of interest, which it calls “indicators”

Что такое Kali Linux?

Kali Linux — это безопасный дистрибутив Linux, созданный на основе Debian и специально разработанный для компьютерной криминалистики и расширенного тестирования на проникновение. Он был разработан путем переписывания BackTrack Мати Ахарони и Девоном Кернсом из Offensive Security. Kali Linux содержит несколько сотен инструментов, которые хорошо разработаны для решения различных задач информационной безопасности, таких как тестирование на проникновение, исследования безопасности, компьютерная криминалистика и реверс-инжиниринг.

BackTrack был их предыдущей информационной безопасностью. Operaтинговая система. Первая итерация Kali Linux Kali 1.0.0 был представлен в марте 2013 года. В настоящее время Offensive Security финансирует и поддерживает Kalin Linux. Если бы вы посетили сайт Кали сегодня (www.kali.org), вы увидите большой баннер с надписью «Наш самый продвинутый дистрибутив для тестирования на проникновение». Очень смелое заявление, которое, по иронии судьбы, до сих пор не опровергнуто.

Kali Linux имеет более 600 предустановленных приложений для тестирования на проникновение. Каждая программа обладает своей уникальной гибкостью и вариантом использования. Kali Linux отлично справляется с разделением этих полезных утилит на следующиеwing Категории:

- Сбор информации

- Анализ уязвимостей

- Беспроводные атаки

- Веб-приложения

- Инструменты эксплуатации

- Стресс-тестирование

- Инструменты судебной экспертизы

- Обнюхивание и спуфинг

- Атаки паролем

- Поддержание доступа

- Обратный инжиниринг

- Отчетность Инструменты

- Взлом оборудования

Как установить Kali Linux используя виртуальный Box

Вот пошаговый процесс установки Kali Linux с помощью Витуала Box и как использовать Kali Linux:

Самый простой и, возможно, наиболее широко используемый метод — установка Kali Linux и запускаем его из OracleАвтора VirtualBox.

Этот метод позволяет вам продолжать использовать существующее оборудование, экспериментируя с расширенными функциями. Kali Linux в полностью изолированной среде. Самое приятное, что все бесплатно. Оба Kali Linux и Oracle VirtualBox бесплатны в использовании. Этот Kali Linux руководство предполагает, что вы уже установили OracleАвтора VirtualBox в вашей системе и включите 64-битную виртуализацию через BIOS.

Шаг 1) Перейдите на https://www.kali.org/downloads/

Будет загружено изображение OVA, которое можно импортировать в VirtualBox

Шаг 2) Откройте приложение Oracle VirtualBox Приложение и в меню «Файл» выберите «Импортировать устройство».

Меню «Файл» -> «Импорт устройства»

Шаг 3) Далееwing экран «Прибор на импорт» Перейдите к местоположению загруженного файла OVA и нажмите Откройте

Шаг 4) Когда вы нажмете Откройте, вы вернетесь в раздел «Устройство для импорта» просто нажмите Следующая

Шаг 5) Фоллоwing экран «Настройки устройства» отображает сводную информацию о системных настройках, можно оставить настройки по умолчанию. Как показано на снимке экрана ниже, запишите, где находится виртуальная машина, а затем нажмите Импортировать.

Шаг 6) VirtualBox теперь импортируем Kali Linux Аппарат ОВА. Этот процесс может занять от 5 до 10 минут.

Шаг 7) Поздравляю, Kali Linux был успешно установлен на VirtualBox. Теперь вы должны увидеть Kali Linux ВМ в VirtualBox Консоль. Далее мы рассмотрим Kali Linux и некоторые начальные шаги для выполнения.

Шаг ![]() Нажмите на Kali Linux ВМ внутри VirtualBox Панель управления и нажмите Начало, это загрузит Kali Linux Operaтинговая система.

Нажмите на Kali Linux ВМ внутри VirtualBox Панель управления и нажмите Начало, это загрузит Kali Linux Operaтинговая система.

Шаг 9) На экране входа введите «Корень» в качестве имени пользователя и нажмите Следующая.

Шаг 10) Как упоминалось ранее, введите «TOOR» в качестве пароля и нажмите для входа в аккаунт.

Теперь вы будете присутствовать с Kali Linux Рабочий стол с графическим интерфейсом. Поздравляем, вы успешно вошли в систему Kali Linux.

Kali Linux Способы установки

Kali Linux можно установить с помощью следующегоwing методы:

Способы бега Kali Linux:

- Непосредственно на ПК, ноутбуке — используя ISO-образ Kali, Kali Linux может быть установлен непосредственно на ПК или ноутбук. Этот метод лучше всего подходит, если у вас есть запасной компьютер и вы знакомы с Kali Linux. Кроме того, если вы планируете или проводите тестирование точки доступа, установите Kali Linux рекомендуется напрямую на ноутбук с поддержкой Wi-Fi.

- Виртуализация (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux поддерживает большинство известных гипервизоров и легко подключается к самым популярным из них. Предварительно настроенные изображения доступны для загрузки с сайта https://www.kali.org/, или ISO можно использовать для установки operaвручную подключить систему к предпочитаемому гипервизору.

-

Облако (Amazon AWS, Microsoft Лазурный) – Учитывая популярность Kali Linuxи AWS, и Azure предоставляют изображения для Kali Linux.

- Загрузочный USB-диск – Использование Kali LinuxISO, можно создать загрузочный диск для запуска Kali Linux на машине без ее фактической установки или в целях криминалистики.

-

Windows 10 (Приложение) – Kali Linux теперь может работать изначально Windows 10, через командную строку. Пока не все функции работают, поскольку они все еще находятся в бета-режиме.

- Mac (двойная или одинарная загрузка) – Kali Linux можно установить на Mac в качестве вторичного operaтинговой системы или в качестве основной. Parallels или функцию загрузки Mac можно использовать для настройки этой настройки.

Privilege Escalation

Privilege escalation is when a low-level user with limited capabilities takes on administrator or super admin permissions. Linux users are familiar with switching to the root user for app installations and major upgrades, while Windows users would be more familiar with Administrator or NT Authority\System. When you break into a system, you’ll get the level of whoever opens your payload, so it takes tools like those listed below to gain extra abilities.

Seatbelt

Seatbelt is a security auditing tool. It performs security checks, enumerates a system’s vulnerabilities, and manages host data collection that may interest the offensive and defensive parties in network security.

Installation instructions: https://github.com/GhostPack/Seatbelt

PowerUp

PowerUp is a Windows security auditing tool for rapidly checking privilege escalation vulnerabilities. It can’t check against all known privilege escalation techniques, but it’s good enough for basic attempts at local privilege escalation.

Why we like PowerUp

- Covers basic functions, which is ideal for quick safety checks

- Can load PowerUp modules directly into the random access memory to dodge antivirus scans

- The diligence in disabling execution policy and bypassing AMSI is necessary training for pentesters when conducting general attacks

Installation instructions: https://github.com/PowerShellEmpire/PowerTools/blob/master/PowerUp/PowerUp.ps1

LinPEAS

LinPEAS (Linux Privilege Escalation Awesome Script) belongs to a family of privilege escalation scripts. It looks for privilege escalation pathways on Linux and some Unix operating systems such as macOS.

Why we like LinPEAS

- Easy to use on the command line (documentation)

- Checks are customizable by speed and depth

- Diligent maintenance by the development team

Как устанавливать программы на linux kali?

Как установить хоть что-нибудь на линукс kali?

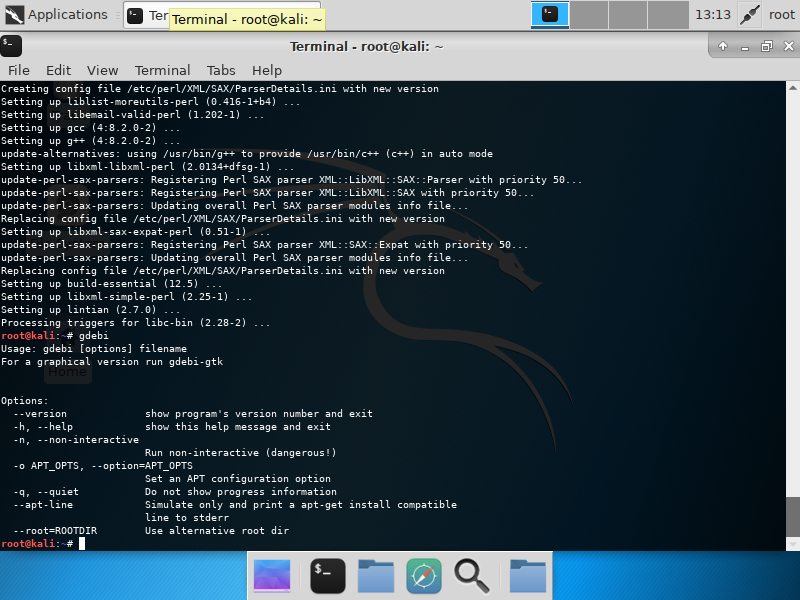

Попробовала сделать так:

Простой 3 комментария

зачем вы в системе с apt юзаете gdebi?

А чтобы избежать 404 Not Found, сделайте apt-get update На крайняк дистрибутив обновите.

Учитесь гуглить ошибки, а не вываливать всё на вопросники типа тостера. Ваша ошибка гуглится на ура.

У вас в sources.list ссылки ведут на 404. И об этом прекрасно написано. Что вам мешает загуглить битую ссылку, и вбить в sources нормальную? Сдаётся мне вы старый дистрибутив поставили, что-то по древнему HowTo сделали, и теперь боретесь с ветряной мельницей.

Вот как всё прекрасно работает на свежем дистрибутиве:

А вот даже gdebi установился. Только непонятно зачем.

Что такое Нмап?

Network Mapper, более известная как Nmap для краткости, — это бесплатная утилита с открытым исходным кодом, используемая для обнаружения сетей и сканирование уязвимостей. Специалисты по безопасности используют Nmap для обнаружения устройств, работающих в их среде. Nmap также может выявить службы и порты, которые обслуживает каждый хост, подвергая потенциальному риску безопасности. На самом базовом уровне рассмотрим Nmap, пинг на стероидах. Чем более продвинутыми будут ваши технические навыки, тем больше пользы вы получите от Nmap.

Nmap предлагает гибкость для мониторинга одного хоста или обширной сети, состоящей из сотен, если не тысяч устройств и подсетей. Гибкость, которую предлагает Nmap, развивалась с годами, но по своей сути это инструмент сканирования портов, который собирает информацию путем отправки необработанных пакетов в хост-систему. Затем Nmap прослушивает ответы и определяет, открыт ли порт, закрыт или фильтруется.

Первое сканирование, с которым вам следует ознакомиться, — это базовое сканирование Nmap, которое сканирует первые 1000 TCP-портов. Если он обнаружит прослушиваемый порт, он отобразит порт как открытый, закрытый или отфильтрованный. Фильтруется, что означает, что скорее всего установлен брандмауэр, изменяющий трафик на этом конкретном порту. Ниже приведен список команд Nmap, которые можно использовать для запуска сканирования по умолчанию.

Выбор цели Nmap

| Сканировать один IP | Nmap 192.168.1.1 |

| Сканировать хост | Нмап www.testnetwork.com |

| Сканировать диапазон IP-адресов | нмап 192.168.1.1-20 |

| Сканировать подсеть | карта 192.168.1.0/24 |

| Сканировать цели из текстового файла | nmap -iL список-ipaddresses.txt |

Frequently Asked Questions

What is the most used penetration testing tool?

Nmap is the staple penetration testing tool. Every pentest begins with knowing your battlefield, so this simple yet powerful enumeration tool becomes essential.

Why do hackers use Kali Linux?

Hackers use Kali Linux because it ships with and supports many hacking tools. It’s easy to install on a virtual machine and consumes few resources. It has a gentle learning curve, so it’s suitable for beginners in hacking. Last but not least, it’s a legal operating system used for professional work, including practicing penetration testing and ethical hacking.

Become a Cyber Security Professional

- 3.5 MillionUnfilled Cybersecurity Roles Globally

- 700 KAvailable Job Roles

-

- Get Lifetime access to self-paced videos

- CEH Exam Voucher with 6 months of complimentary iLabs access

6 months

View Program -

- Live sessions on the latest AI trends, such as generative AI, prompt engineering, explainable AI, and more

- Simplilearn Post Graduate Certificate

6 months

View Program

prevNext

Here’s what learners are saying regarding our programs:

-

My learning experience with Simplilearn was enriching and valuable. It will undoubtedly help me to transition into my new chosen field of Cybersecurity. I liked the live virtual classes as well as the recorded sessions.

-

Simplilearn’s certificate gave my career a significant boost. I could put the knowledge I gained through the program into practice in different projects. My overall income increased by 166%, and I got promoted to the position of Information Service Manager at Mercy Ships.

prevNext

Как выполнить базовое сканирование Nmap на Kali Linux

Чтобы запустить базовое сканирование Nmap в Kali Linux, выполните следующие действия. С помощью Nmap, как показано выше, у вас есть возможность сканируйте один IP-адрес, DNS-имя, диапазон IP-адресов, подсети и даже сканируйте текстовые файлы. В этом примере мы будем сканировать IP-адрес локального хоста.

Шаг 1) Из Док-меню, нажмите на вторую вкладку, которая Терминал

Шаг 2) Ассоциация Терминал окно должно открыться, введите команду есликонфигурация, эта команда вернет локальный IP-адрес вашего Kali Linux система. В этом примере локальный IP-адрес — 10.0.2.15.

Шаг 3) Запишите локальный IP-адрес

Шаг 4) В том же окне терминала введите Nmap 10.0.2.15, это просканирует первые 1000 портов на локальном хосте. Учитывая, что это базовая установка, порты не должны быть открыты.

Шаг 5) Просмотрите результаты

По умолчанию nmap сканирует только первые 1000 портов. Если вам нужно просканировать все порты 65535, вы просто измените приведенную выше команду, включив в нее -п-.

Nmap 10.0.2.15 -p-

Сканирование ОС Nmap

Еще одна базовая, но полезная функция nmap — способность определять ОС хост-системы. Kali Linux по умолчанию является безопасным, поэтому в этом примере хост-система, которая OracleАвтора VirtualBox установлен, будет использоваться в качестве примера. Хост-система представляет собой Windows 10 Поверхность. IP-адрес хост-системы — 10.28.2.26.

В Терминал окно, введите следующееwing команда нмап:

nmap 10.28.2.26 – A

Просмотрите результаты

Добавление -A сообщает nmap не только выполнить сканирование портов, но и попытаться обнаружить Operaтинговая система.

Nmap — жизненно важная утилита в любом инструменте Security Professional.box. Используйте команду нмап -ч чтобы изучить дополнительные параметры и команды Nmap.

Кто использует Kali Linux и почему?

Kali Linux действительно уникальный operating, поскольку это одна из немногих платформ, открыто используемых как хорошими, так и плохими парнями. Администраторы безопасности и хакеры Black Hat используют это operaшироко использовать систему. Один предназначен для обнаружения и предотвращения нарушений безопасности, а другой — для выявления и, возможно, использования нарушений безопасности. Количество инструментов, настроенных и предустановленных на operaсистема тинг, сделать Kali Linux Швейцарский армейский нож в любом инструменте профессионалов в области безопасностиbox.

Специалисты, использующие Kali Linux

- Администраторы безопасности. Администраторы безопасности несут ответственность за защиту информации и данных своего учреждения. Они используют Kali Linux проанализировать свою среду и убедиться в отсутствии легко обнаруживаемых уязвимостей.

- Сетевые администраторы. Сетевые администраторы несут ответственность за поддержание эффективной и безопасной сети. Они используют Kali Linux для аудита своей сети. Например, Kali Linux имеет возможность обнаруживать несанкционированные точки доступа.

- Cеть Archiтекты – Сеть ArchiСпециалисты отвечают за проектирование безопасной сетевой среды. Они используют Kali Linux провести аудит их первоначальных проектов и убедиться, что ничего не было упущено из виду или неправильно сконфигурировано.

- Пен-тестеры – Пен-тестеры, используйте Kali Linux для аудита сред и проведения разведки в корпоративных средах, для проверки которых они были наняты.

- CISO – CISO или директора по информационной безопасности, используйте Kali Linux провести внутренний аудит своей среды и обнаружить, были ли установлены какие-либо новые приложения или конфигурации Rouge.

- Судебные инженеры – Kali Linux имеет «Режим судебной экспертизы», который позволяет инженеру-криминалисту в некоторых случаях выполнять обнаружение и восстановление данных.

- Хакеры в белой шляпе — хакеры в белой шляпе, аналогичные использованию пентестеров. Kali Linux для аудита и обнаружения уязвимостей, которые могут присутствовать в среде.

- Black Hat Hackers – Черные хакеры, используйте Kali Linux обнаруживать и использовать уязвимости. Kali Linux также имеет множество приложений для социальной инженерии, которые могут быть использованы хакером Black Hat для компрометации организации или отдельного человека.

- Хакеры Серой Шляпы – Хакеры Серой Шляпы, занимают промежуточное положение между Хакерами Белой Шляпы и Хакерами Чёрной Шляпы. Они будут использовать Kali Linux теми же методами, что и два перечисленных выше.

- Компьютерный энтузиаст. Компьютерный энтузиаст — это довольно общий термин, но любой, кто хочет узнать больше о сетях или компьютерах в целом, может использовать Kali Linux чтобы узнать больше об информационных технологиях, сетях и распространенных уязвимостях.

What Is Kali Linux?

Kali Linux is an open-source distribution designed for cybersecurity professionals, ethical hackers, and penetration testers. It is Debian-derived and focused on providing over 600 tools for penetration testing and security auditing. Offensive Security actively developed Kali Linux and is one of the most popular security distributions used by ethical hackers and Infosec companies.

Kali Linux was designed to be used by professionals, web admins, and anyone who knows how to run Kali Linux; it was not designed for general use.

Kali Linux has numerous security-hacker applications pre-installed for exploitation tools, forensic tools, hardware hacking, information gathering, password cracking, reverse engineering, wireless attacks, web applications, stress testing, sniffing and spoofing, vulnerability analysis, and many more. You can even install additional tools.

Since hundreds of tools are available, we’ve decided to offer you this shortlist of the better tools to use this year. This way, you don’t have to spend hours wading through the vast collection, trying to find the best Kali Linux tools. We’ve done the heavy lifting for you. You’re welcome!

Social Engineering

Social engineering is when you persuade a target to reveal specific information or unknowingly allow a threat actor to gain unauthorized access. Below we list our best tools for social engineering.

BeEF

BeEF (The Browser Exploitation Framework) is a pentesting tool that attaches itself to web browsers, making them the launchpad for further exploitation. It helps professional pentesters use client-side attack vectors to examine vulnerabilities of a target environment, such as mobile devices.

Why we like BeEF

- Free and open source

- Customizable

- In-built Metasploit integration

- Easy detection of plug-ins

- Easy exploitation of intranet (such as corporate environments)

Needs to be installed

Installation instructions: https://github.com/beefproject/beef/wiki/Installation

EvilGinx2

Evilginx2 is a man-in-the-middle attack framework. It lets you phish login credentials and intercept valid session cookies to bypass two-factor authentication. By using Evilginx2 to change DNS server records, you can trick people into authorizing sessions over which you have full control.

Why we like EvilGinx2

- Generates certificates that look almost legitimate

- Can bypass two-factor authentication

- Has a portable version requiring no installation or changes in registry entries

Needs to be installed

Installation instructions: https://github.com/kgretzky/evilginx2#installation

SET

SET (Social-Engineer Toolkit) is a penetration testing framework designed for social engineering. You can use it to conduct cyber ambushes such as phishing, smishing, spear-phishing, and caller ID spoofing. Learn how to use SET effectively here.

Why we like SET

- Free and open-source

- Portable—it’s easy to change attack vectors

- Used by professional hackers, security researchers, and pentesters

- Supports integration with third-party modules

- Supports multiple platforms: Linux, Unix, and Windows

- Offers website vector attacks or custom vector attacks, by which you can clone any website for phishing attacks

Обзор

В сумме, Kali Linux это удивительный operating, которая широко используется различными профессионалами, от администраторов безопасности до хакеров Black Hat. Учитывая надежные утилиты, стабильность и простоту использования, это operating, с которой должен быть знаком каждый работник ИТ-индустрии и компьютерный энтузиаст. Использование только двух приложений, обсуждаемых в этом руководстве, значительно поможет фирме защитить свою инфраструктуру информационных технологий. И Nmap, и Metasploit доступны на других платформах, но их простота использования и предустановленная конфигурация Kali Linux делает Кали operaСистема выбора при оценке и тестировании безопасности сети. Как уже говорилось ранее, будьте осторожны при использовании Kali Linux, поскольку его следует использовать только в сетевых средах, которые вы контролируете и/или имеете разрешение на тестирование. Как и некоторые утилиты, они могут привести к повреждению или потере данных.

Начало работы с Kali Linux Графический интерфейс пользователя

В Kali Desktop есть несколько вкладок, которые вам следует сначала запомнить и с которыми следует ознакомиться. Вкладка «Приложения», «Места» и Kali Linux Док.

Вкладка «Приложения» – Предоставляет графический раскрывающийся список всех приложений и инструментов, предварительно установленных на Kali Linux. Ревиwing домен Вкладка «Приложения» это отличный способ ознакомиться с представленными расширенными Kali Linux Operaтинговая система. Два приложения, которые мы обсудим в этом Kali Linux учебник Nmap и Metasploit. Приложения распределены по разным категориям, что упрощает поиск.arching для приложения намного проще.

Доступ к приложениям

Шаг 1) Нажмите на вкладку «Приложения».

Шаг 2) Перейдите к конкретной категории, которую вы хотите изучить.

Шаг 3) Нажмите на приложение, которое вы хотите запустить.

Вкладка «Места» — Аналогичен любому другому графическому интерфейсу Operating System, например Windows или Mac, легкий доступ к вашим папкам, изображениям и моим документам является важным компонентом. Мест on Kali Linux обеспечивает ту доступность, которая жизненно важна для любого Operating System, По умолчанию Мест в меню есть следующееwing вкладки, Домой, Рабочий стол, Документы, Загрузки, Музыка, Изображения, Видео, Компьютер и Просмотр сети.

Доступ к местам

Шаг 1) Нажмите на вкладку «Места».

Шаг 2) Выберите место, к которому вы хотите получить доступ.

Kali Linux Dock – Аналогично Apple Dock или Microsoft Windows Панель задач, Kali Linux Dock обеспечивает быстрый доступ к часто используемым/любимым приложениям. Приложения можно легко добавлять или удалять.

Удаление объекта из Dock

Шаг 1) Щелкните правой кнопкой мыши элемент Dock.

Шаг 2) Выберите «Удалить из избранного».

Чтобы добавить элемент в док

Добавление элемента в Dock очень похоже на удаление элемента из Dock.

Шаг 1) Нажмите кнопку «Показать приложения» в нижней части дока.

Шаг 2) Щелкните правой кнопкой мыши по приложению.

Шаг 3) Выберите «Добавить в избранное».

После завершения элемент будет отображенyed в доке

Kali Linux имеет множество других уникальных особенностей, что делает это OperaСистема является основным выбором как инженеров по безопасности, так и хакеров. К сожалению, охватить их все в рамках данной статьи невозможно. Kali Linux уроки взлома; однако вы можете свободно изучить различные кнопки, отображаемыеyed на рабочем столе.

Intercepting Proxies

An intercepting proxy is an eavesdropper: a server that intercepts the connection between an end-user or device and the Internet but keeps the requests and responses involved unchanged. Here are the top penetration testing tools we’ve picked in this category.

Aircrack-ng

Aircrack-ng is a Wi-Fi pentesting software suite that hacks wireless networks using statistical analysis. Its capabilities include the following:

- Packet sniffing

- Cracking WEP and WPA/WPA2

- Capturing and deciphering hashes

- Cyber attacks, including replay attacks and fake access points (evil twin attacks)

Why we like Aircrack-ng

- Contains many tools, each with specialized functions

- Suitable for heavy scripting

- Quite well maintained by its development team

Included with Kali

Responder

Responder is a credential harvesting and remote system access tool. It poisons LLMNR, NBT-NS, and MDNS protocols by mimicking harmless services. Once a Windows host communicates with Responder, Responder hijacks login credentials and relevant hashes for further use (you can learn passing-the-hash techniques here).

Why we like Responder

- Can look up local hosts containing certain DNS entries

- Queries DNS automatically to select networks

- Quiet; no need to install additional services for sending messages to networks

- Can troubleshoot issues easily

Included with Kali

bettercap

bettercap is a networking security framework for performing reconnaissance and attacks on multiple targets, such as Wi-Fi networks, Bluetooth Low Energy devices, wireless Human Interface Devices, and IPv4/IPv6 networks. A major use of bettercap is sniffing or spoofing networks, making it ideal for man-in-the-middle (on-path) attacks.

Why we like bettercap

- Easy to use

- Has a rapid port scanner

- Can scan IP network hosts passively

- Its network sniffer can harvest credentials and doubles as a network protocol fuzzer

7.6. Итоги

В этой главе мы рассмотрели концепции формирования политик безопасности, рассказали о том, на что стоит обратить внимание, создавая подобную политику, и описали некоторые угрозы, которые направлены как на компьютеры, так и на самих специалистов в области информационной безопасности. Мы обсудили меры по защите ноутбуков и настольных компьютеров, показали приёмы настройки встроенного в ядро Linux файрвола

И, наконец, мы рассмотрели средства и стратегии для мониторинга Kali, показали как внедрить их для того, чтобы получить возможность вовремя обнаруживать потенциальные угрозы

Теперь подведём итоги, вспомним самое важное

- Уделите время формированию политики безопасности.

- Используйте для отражения атак, основанных на угадывании пароля, или удалённых атак на пароли методом грубой силы.

- Если вы поддерживаете веб-службы, организуйте работу с ними через HTTPS для предотвращения перехвата трафика, который может включать аутентификационные куки-файлы, третьими лицами.

- Отключите неиспользуемые службы. Kali упрощает эту задачу, так как все внешние сетевые службы по умолчанию отключены.

- В ядро Linux встроен файрвол . Не существует универсальных правил настройки файрволов, подходящих на все случаи жизни, так как пользователи могут предъявлять разные требования к сетям и сетевым службам. Настроить файрвол так, как нужно именно вам, можно из пространства пользователя, используя команды и .

- Программа умеет мониторить лог-файлы, просматривая их, по умолчанию, ежечасно, и отправлять администратору отчёты, содержащие необычные записи, для дальнейшего анализа.

- Утилита это интерактивный инструмент, которые выводит список выполняющихся процессов.

- Команда (или ) позволяет вывести отчёт о системных файлах, которые были модифицированы (возможно — злоумышленником). Её недостаток заключается в том, что сравнивая файлы, она полагается на их контрольные суммы, которые могут быть изменены хорошо подготовленным злоумышленником.

- Инструмент Advanced Intrusion Detection Environment (AIDE) позволяет проверять целостность файлов, он обнаруживает любые изменения при сравнении существующих файлов с ранее сохранённым образом эталонной системы.

- Средство очень похоже на AIDE, но оно использует методику подписывания конфигурационного файла, благодаря чему атакующий не может изменить его так, чтобы он указывал на нужную ему версию эталонной базы данных.

- Рассмотрите возможность использования утилит , , и , которые предназначены для поиска руткитов.

![Install kali linux apps on ubuntu [100% working] | golinuxcloud](http://kirovlom.ru/wp-content/uploads/0/d/a/0da3e8ab3cba2234d66785aac1c6db3c.jpeg)

![The top eight kali linux tools [2024]](http://kirovlom.ru/wp-content/uploads/c/5/f/c5f9f69c3fb5e0a7f11a2c9e4aca0911.jpeg)

![Install kali linux apps on ubuntu [100% working]](http://kirovlom.ru/wp-content/uploads/0/2/4/024f6dd027f7cc609b5932e0d5e1b7fb.jpeg)