Принцип создания поддельного изображения

При создании ложных изображений главное оружие нейронных сетей используют против них самих. Все нейросети — это большие математические функции, и, чтобы найти ложное изображение, разумно использовать их же. Так что наша задача сводится к оптимизации методом градиентного спуска.

Математика такой атаки до неприличия проста: мы выворачиваем процесс обучения нейронной сети наизнанку. Вместо фиксированных входных данных (тренировочного датасета) и обучающейся сети тут мы имеем меняющиеся, «обучающиеся» входные данные и фиксированную сеть.

Как и для обучения нейронной сети, нам нужно два параметра: функция потерь (способ подсчитать ошибку) и градиент (мы используем производную нейронной сети).

И градиент, и ошибку мы можем посчитать, используя алгоритм обратного распространения, просто приняв все веса нейронной сети правильными (и, соответственно, неизменными), а вход — ошибочным и подлежащим исправлению.

Виды атак на нейросеть

Поиски ошибочно распознаваемого примера можно поделить на два разных вида:

- Ненаправленную атаку, когда ищется любой подходящий пример (необязательно имеющий смысл),

- Специально направленную атаку, цель которой — создать минимально измененный ошибочный пример, глядя на который человек распознает объект без проблем, а программа — нет.

Самый большой минус ненаправленной атаки — это полное отсутствие у результата какой-либо смысловой нагрузки для человека. Но преимущество такой атаки — возможность легко применять в реальном мире. Например, через видеокамеры устройств IoT или систем безопасности: достаточно распечатать результат на бумажке и поднести к объективу.

Простая реализация

Куда полезнее будет разобраться, как можно подделать настоящее изображение. Для этого программе нужно сделать несколько шагов:

- Загрузить модель.

- Описать функцию потерь.

- Посчитать ошибку и градиент на входе нейросети.

- Изменить изображение соответственно градиенту (то есть улучшить его).

- Повторять пункты 3 и 4, пока результат не станет удовлетворительным.

Для этого предназначен следующий скрипт, который позволит вам за несколько минут (при наличии достойного графического процессора) создать ошибочно распознаваемое изображение необходимого класса (у нас из кота — пеликана).

|

1 |

import numpy asnp from keras.preprocessing import image from keras.applications import resnet_v2 from keras import backend asK target=144 ## Скорость обучения learning_rate=0.4 model=resnet_v2.ResNet50V2(include_top=True, weights=’imagenet’, input_shape=(224,224,3)) ## Сохраняем вход и выход сети model_input=model.layers.input model_output=model.layers-1.output img=image.load_img(«kitten.jpg#26132644»,target_size=(224,224)) original_image=image.img_to_array(img,’channels_last’) original_image=(original_image/255-0.5)*2 ## Делаем из изображения массив с изображением (batch) original_image=np.expand_dims(original_image,axis=) cost_function=model_output,target ## Получаем функцию, которая считает градиент на входе сети (то есть для нашего изображения) gradient=K.gradients(cost_function,model_input) get_parameters=K.function(model_input,K.learning_phase(),cost_function,gradient) cost=0.0 ## Улучшаем изображение, пока оно не убедит нейронную сеть как минимум на 80% whilecost<0.8 # Считаем параметры изменения cost,gradients=get_parameters(original_image,) # Изменим изображение, при этом убедившись, что оно все еще правильное original_image+=gradients *learning_rate original_image=np.clip(original_image,-1.0,1.0) print(«Я на {:.5f}% уверен, что котенок — это пеликан».format(cost *100)) img=(original_image/2+0.5)*255 im=Image.fromarray(img.astype(np.uint8)) im.save(«pelikan.png#26132644») |

Безопасно ли самоповреждать файл?

Намеренное повреждение файла небезопасно, даже если это кажется простой и безвредной задачей. Попытка намеренно повредить файл может иметь непредсказуемые и потенциально опасные последствия.

Это может привести к потере данных, нестабильности системы или другим проблемам, которые могут повлиять на производительность и функциональность вашего компьютера или других устройств.

Несмотря на это, резервное копирование ваших данных и использование специализированное программное обеспечение для восстановления данных и процедуры могут помочь защитить ваш компьютер от вреда, с которым вы можете столкнуться, если намеренно решите повредить файл.

В следующем разделе мы обсудим некоторые безопасные шаги для самоповреждения файла.

3 ответа

Для меня это звучит очень похоже на проблему А / Б. Вы хотите защитить данные таким образом, чтобы люди не подозревали, что это конфиденциальные данные.

Самый простой способ скрыть данные – просто зашифровать их, используя gpg , TrueCrypt , LUKS или аналогичную утилиту шифрования.

Теперь вы можете использовать стеганографию, но это не совсем лучшая идея, потому что концепция «безопасность от неизвестности» все еще входит в игру. Любой достаточно решительный злоумышленник все равно сможет извлечь файл или, по крайней мере, найти его («почему у этого человека изображение размером 10 ГБ или поврежденный MP4? Возможно, он скрывает данные!»). Вы полагаетесь на безопасность через безвестность, которая всегда плохая идея.

Вместо этого, если вы хотите что-то сохранить и сохранить правдоподобное отрицание, вам просто нужно убедиться, что данные выглядят случайными и не имеют заголовков. LUKS / cryptsetup имеет опцию ( –header ), которая позволяет хранить заголовки LUKS отдельно от данных (скажем, на USB-носителе, который вы всегда носите с собой), поэтому любой злоумышленник, использующий file , увидит его только как случайные данные. И, если вы подозреваете, что кто-то приближается, просто удобно «потерять» диск.

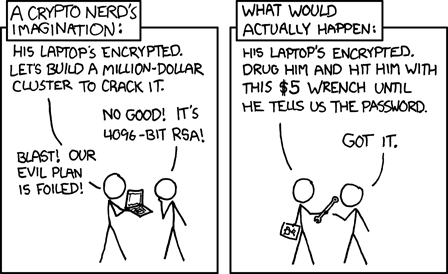

Если вы действительно параноик, вы всегда можете использовать скрытые тома в LUKS, что позволит вам иметь поддельный внешний объем, а также более секретный внутренний объем. Почему это было бы полезно? Показательный пример:

Комикс заимствован у XKCD

Даже если вы подвергаетесь криптоанализу резиновых шлангов , вы можете просто выдать пароль внешнего (не секретного) тома только с данными мусора. И, если вы уже уничтожили диск заголовка (или не взяли его из безопасного места), его невозможно расшифровать, и это просто набор случайных данных.

TL; DR: Не пытайтесь стеганографии. Вместо этого просто удалите заголовок шифрования, чтобы он выглядел как случайные данные. Если вы действительно параноик, сделайте дополнительный «скрытый» том просто для безопасности. Ваш зашифрованный файл не будет взломан, потому что это займет буквально миллионы лет со специализированным оборудованием. Если вас поймали / подвергли пыткам за пароль, вы можете просто дать «поддельный» пароль неважным данным. В любом случае вы получаете 2FA, вероятное отрицание и возможность быстро и эффективно уничтожить один из факторов.

Или, вы можете просто игнорировать все это и просто иметь обычный зашифрованный файл. Чтобы противостоять вашему комментарию:

Отображение его в зашифрованном виде показывает, что он имеет драгоценное содержимое и, следовательно, более подвержен взлому дорогим специальным оборудованием.

Шифрование является действительно распространенным в наши дни. Почти на каждом смартфоне есть шифрование. У каждого смартфона есть ценный / чувствительный контент? Хорошее шифрование может занять миллионы лет и сотни тысяч долларов, чтобы взломать с помощью очень специализированного оборудования, невозможно попытаться взломать данные только «по подозрению». Правда, вы можете получить национальные секреты, но вы также можете легко получить несколько фотографий кошек (а последняя гораздо более вероятна). Как следует из текста заголовка выше, XKCD гласит:

Фактическая фактическая реальность: никому нет дела до его секретов.

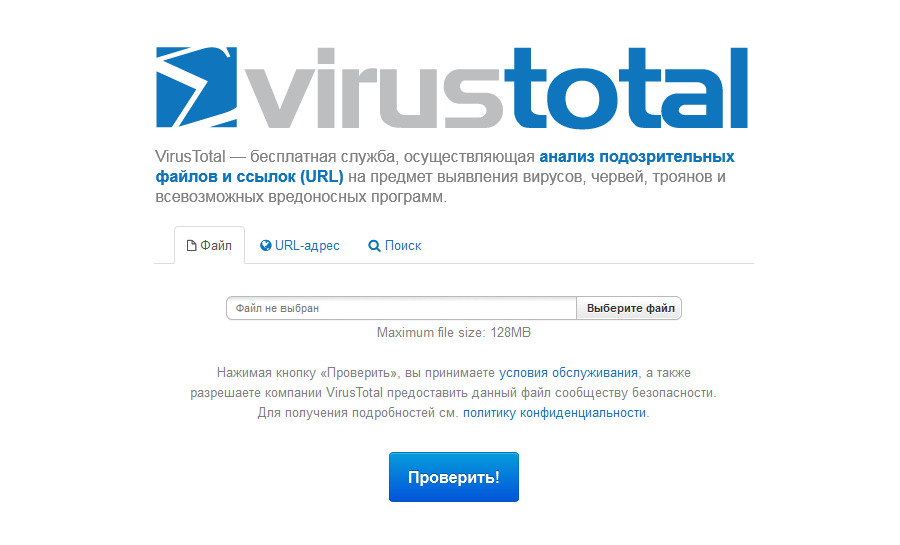

Проверка потенциально опасных файлов

Конечно же работа на компьютере не обойдётся без необходимости запуска файлов, полученных из непроверенных источников, к примеру, принесённых на флешке с чужого компьютера, полученных от друга/знакомого/коллеги через интернет, ведь вы никогда не можете быть уверены, что компьютер вашего друга/коллеги не заражён и он сам того не зная передал вам заражённый файл. Также вполне возможны ситуации, когда вы будете вынуждены скачать какую-либо программу с неофициального сайта. Более того, никто не может дать гарантии, что файл, скачанный пусть даже и с официального сайта не является вирусом. Самый простой пример — сайт разработчиков определённой программы может быть взломан и некоторое время вредоносное ПО может распространяться через него без ведома владельцев сайта.

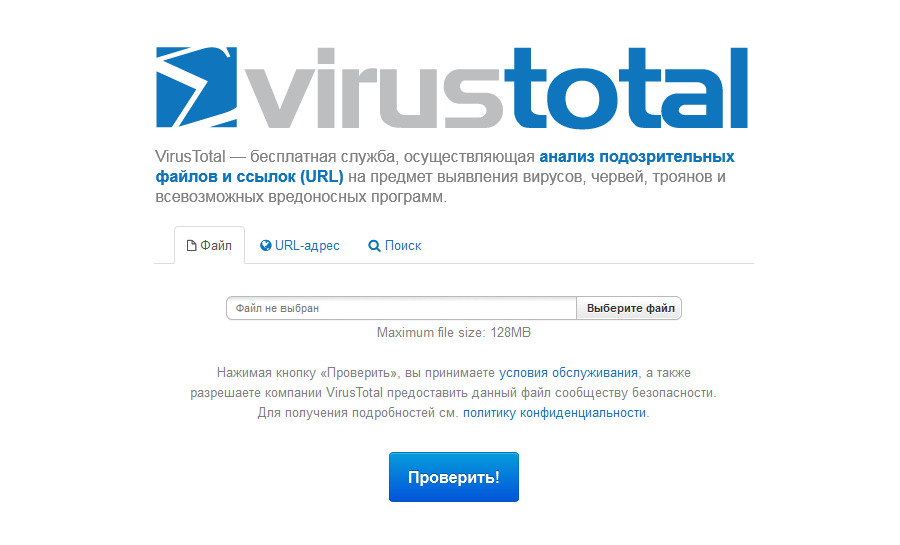

Итак, каков же выход? Прежде чем запускать исполняемый файл, полученный из постороннего источника, проверьте его с помощью такого сервиса, как например virustotal.com. Не стоит полагаться лишь на один установленный на вашем компьютере антивирус. На virustotal.com сканирование загруженного файла производится сразу несколькими десятками наиболее популярных антивирусных движков, благодаря чему выявление вредоносного ПО повышается в разы. Если после сканирования на virustotal.com сразу несколько антивирусных сканеров определили загруженный вами файл, как вредоносный и вы не хотите рисковать, то лучше не запускать этот файл у себя на компьютере. Если же вы всё таки испытываете крайнюю необходимость в запуске такого файла, но не хотите рисковать, то есть способ, о котором читайте чуть ниже. Также на virustotal.com можно осуществлять проверку ссылок и целых сайтов, вкладка «URL-адрес» на главной странице. Стоит отметить, что virustotal не единственный такой сервис и существуют различные аналоги, один из таких metascan-online.com.

Так выглядит главная страница сервиса virustotal.com

В общем и целом рекомендация такова, что все исполняемые файлы, которым вы не доверяете, перед запуском нужно проверять с помощью таких онлайн-сервисов, как virustotal.com. Ещё немного хочу сказать про флешки. Если на вашем компьютере хранится действительно важная информация, то весьма разумно не подключать к нему флешки, которые использовались на чужих компьютерах. В идеале, для этих целей лучше использовать отдельный компьютер.

С помощью штатных средств Windows

Изменяем имена файлов

Рассмотрим самый простой случай: у нас есть n-ое количество изображений с ни о чём не говорящими названиями.

Приведём имена этих файлов к наглядному виду Picture (n)

, гдеPicture будет названием, аn — порядковым номером. Это можно легко сделать прямо в «Проводнике».

Выделяем все картинки, которые хотим переименовать. Чтобы сделать это быстро, используем комбинацию клавиш Ctrl + A. Затем просто жмём F2 или кликаем правой кнопкой мыши на первом файле и выбираем «Переименовать». В качестве имени для выделенного изображения вводим слово Picture

и нажимаем Enter.

Windows автоматически присвоит такое же имя всем последующим файлам и расставит все порядковые номера.

При необходимости вы можете отменить массовое переименование комбинацией клавиш Ctrl + Z.

Если захотите переименовать группу папок в «Проводнике», то это можно сделать точно так же.

Изменяем расширения файлов

Допустим, у нас есть несколько текстовых документов, которые после двойного клика открываются блокнотом. Но нам нужно, чтобы по умолчанию они открывались браузером. Для этого придётся изменить их расширение с.txt на.html. Операции такого рода можно быстро выполнять с помощью командной строки.

Нажимаем клавиши Windows + R, вводим в появившемся поле cmd

и кликаем ОК — видим окно командной строки. Теперь вставляем в него путь к папке, в которой лежат наши файлы, сразу после командыcd : cd C:\Users\Max Volotsky\Desktop\Docs , и жмём Enter. Затем используем специальную команду, которая изменит их расширения: rename *.txt *.html , и снова нажимаем Enter.

Первым в команде указывается исходное расширение, вторым — новое. После ввода команды система мгновенно вносит изменения.

Чтобы вернуть всё как было, нужно повторно воспользоваться командой rename, поменяв местами расширения.

Командная строка

Универсальный инструмент, посредством которого в Windows можно сделать совершенно всё, главное, знать, каким образом.

- Запускаем командную строку любым удобным способом, например, жмём Win + R, а в появившемся окошке выполняем команду «cmd».

- В открывшемся окне с черным фоном вводим и выполняем команду «copy con>file» либо «1 >> c:file», где file – название нашего документа. Можно вводить полный путь к файлу, если пользоваться командной строкой не умеете. Это избавит от необходимости переходить в нужный каталог в текстовом режиме.

Внимания на предупреждения или ошибки не обращаем, свою функцию команда выполнит.

Это самый простой, универсальный и быстрый способ создать пустой файл без расширения в любой версии Windows 7. Все остальные на «Семёрке» и «Десятке» будут незначительно отличаться из-за различий в интерфейсе.

Предложения дня

Не упустите возможность воспользоваться нашими предложениями дня! Каждый день мы тщательно подбираем специальное предложение, которое вы не сможете пропустить. От электроники до товаров для дома — каждая сделка — это уникальная возможность сэкономить на покупках. Просмотрите нашу ежедневную подборку и найдите лучшие предложения, доступные в Интернете. Спешите воспользоваться этими предложениями, пока они не закончились!

Что касается способов оплаты, в TecnoBreak мы понимаем важность гибкости. Поэтому мы предлагаем различные безопасные и удобные варианты с учетом ваших предпочтений

Вы можете выбрать кредитные карты, банковские переводы или даже известные сервисы онлайн-платежей, гарантируя, что ваша транзакция пройдет быстро и без проблем. Наша платежная платформа оснащена новейшими технологиями безопасности, гарантирующими конфиденциальность ваших данных.

Хорошая репутация, которую мы заработали на рынке, является свидетельством нашей приверженности удовлетворению потребностей клиентов. TecnoBreak с гордостью предлагает исключительное обслуживание клиентов, быструю и безопасную доставку, а также качественную продукцию, подкрепленную надежными гарантиями. Наше сообщество довольных клиентов поддерживает наше стремление к совершенству, делая TecnoBreak надежным местом для удовлетворения всех ваших технологических потребностей.

СВЯЖИТЕСЬ С НАМИ

Как создать уникальное расширение файла.

Я хочу использовать для хранения файлов особое уникальное расширение. Например .gqv1 для хранения тестов. В таком файле должен содержаться текст и несколько изображений, а ещё точнее массив символов, массив байт и массив ImageIcon.

Пользователь при помощи моего приложения может создать тест определённого формата, написать вопросы, указать цену/сложность каждого вопроса, тест в виде дерева с разветвлениями.Программа сохранит тест в файле с расширением, например .gqv1, потом тест можно будет запустить и пройти. В файле будут сохраняться результаты, как бы таблица рекордов по прохождению этого теста.

Главный вопрос:Как создать файл с любым расширением и уникальной кодировкой, и как сделать программу, расшифровывающую эти файлы.

Если нужно дополнительное описание вопроса — спрашивайте, уточню.

Я так понимаю, вопрос должен звучать «как создать собственный формат файла? «.Ничего сложного. просто придумываешь структуру формата (заголовочную часть, секции, как всё это различать и тд. А затем просто записывает все нужные данные в файл, придерживаясь придуманного формата.

Более лёгкий путь — по сути, то. что ты хочешь, можно сделать, тупо поместив все нужные файлы + файл-описание внутрь zip архива (просто с другим расширением, не zip). Таким образом организован вордовский формат .docx например, можешь открыть любой документ ворда в архиваторе и посмотреть, как он устроен.

Я могу привести пример моего приложения с моим уникальным расширением для файла. Написано на Pascal. Файл olsf ничем не отличается от txt, но olsf открывается только с данного приложения.

Как изменить тип файла в windows 7

И так в восьмеркой мы с вами разобрались, давайте посмотрим как изменить тип файла в windows 7, тут слегка это находится в другом месте.

Описанный метод для семерки через панель управления, подойдет и для десятки и восьмерки

У меня есть файл архив, у него формат rar, мне нужно изменить расширение файла в windows 7 на zip, это тоже такой архиватор. По умолчанию семерка, так же не отображает форматы, поэтому ей нужно в этом помочь, так сказать слегка подтюнить .

У нас с вами два способа, каждый из ниж вам должен открыть оснастку Параметры папок. Первый метод, это открываем Пуск > Панель управления.

В правом верхнем углу в пункте просмотр выбираем крупные значки, после чего ищем иконку Параметры папок, именно ее возможности нам позволят изменить тип файла в windows.

Попасть в меню Параметры папок можно еще вот таким методом, открываем мой компьютер, как видите сверху нет дополнительных кнопок.

Нажимаем волшебную клавишу Alt и в итоге вы откроете скрытое меню. В нем жмете на кнопку Сервис и далее Параметры папок. Сами выбирайте какой метод вам нравится больше.

Переходим на вкладку Вид, где вам необходимо убрать галку Скрыть расширения для зарегистрированных типов файлов. Сняв ее вы получите возможность изменить тип файла в windows.

Все проверяем наш архив, выбираем его жмем F2 или правым кликом переименовать, и ставим нужное расширение.

Итог

Давайте подведем итог и пробежимся по пунктам, что мы теперь знаем:

- Разобрали, что такое типы форматов файлов

- Рассмотрели способы включения расширений в Windows

- Научились проводить изменение формата файла в Windows 7 по 10

Опасный ярлык

Иногда во вложении вовсе может не быть вредоносной программы. Вместо нее мошенники присылают ярлык, перейдя по которому пользователь сам загрузит и запустит вредоносную программу:

В свойствах этого ярлыка прописана команда, которая загрузит и запустит вредоносный .js-скрипт из интернета. Все, что нужно для загрузки и запуска, уже содержится в операционной системе.

Пользователю: ярлыки, которым вы можете доверять, находятся на вашем рабочем столе. Не стоит запускать файл с типом Ярлык, который вам прислали по электронной почте. Даже если его название вызывает доверие.

Администратору: постарайтесь заблокировать исполнение любого командного интрпретатора под учетной записью пользователя. По возможности переопределите его имя и путь — вредоносным программам будет сложнее сориентироваться

Обратите внимание на полное содержимое вредоносного ярлыка:

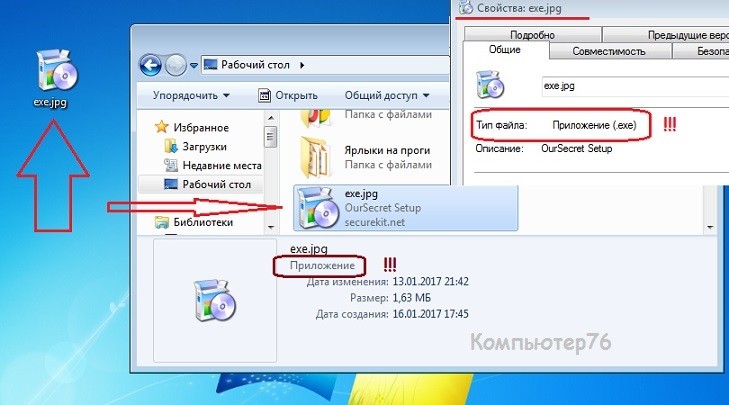

Как подделать расширение файла: превратим программу в рисунок

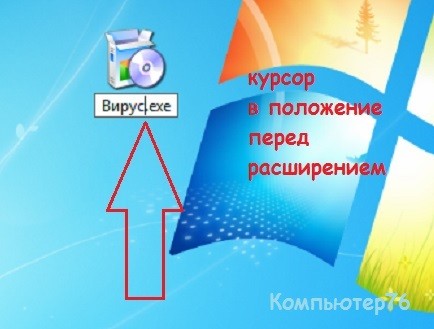

От вас потребуется лишь крохи внимания и немного времени на тренировку. Я выберу любой исполнительный файл (условно вирус) с расширением .exe – в Свойствах папки системы Отображать расширение файлов уже стоит:

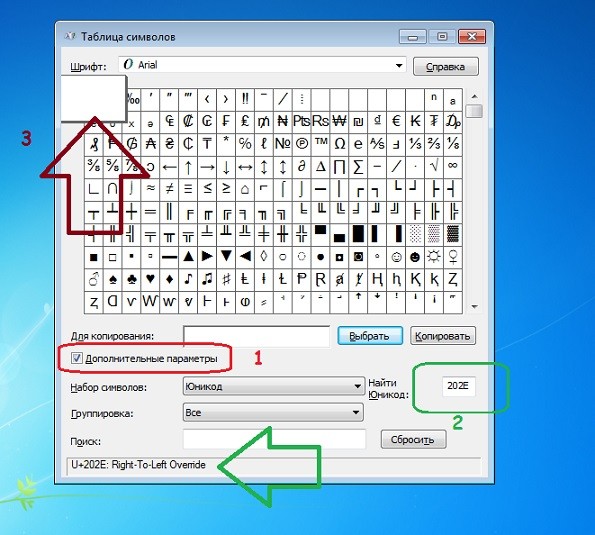

А теперь найдём пресловутый шрифт в чреве Windows. Вызовем строку поиска клавишами WIN + R и введём команду charmap. Появится окно Таблицы символов. А теперь:

- установите галочку напротив Дополнительные параметры

- в поле Найти Юникод найдите его по номеру 202E (отображение символов справа-налево)

- выберите в таблице – он сверху слева первый; нажмите Выбрать:

- Нам осталось ввести желаемое расширение, НО учтите, что буквы и цифры пойдут в обратной последовательности . Например, jpg вводим как gpj , avi будет у нас как iva. И так далее, в том числе и самим именем. Одно НО – старайтесь для начала выбрать в качестве поддельного приложения то, что в своём расширении содержит ИМЕННО 3 символа (avi, pdf, mp3, jpg и т.д.), иначе запись в режиме наоборот сыграет с вами плохую шутку, и имя файла в итоге будет выглядеть ну очень уж некорректно

- Ну, что, сейчас нужно будет писать слова наоборот. Продумайте, как будет называться будущий файл. Я просто укажу расширение, замаскировав под jpg. Так и пишу:

gpj

А вы смотрите на экран. Вот и результат:

была программа – стал рисунок

Иногда система просто не даёт печатать символы уже на этапе, когда вы выбрали Юникод 202E. В этом случае можно воспользоваться сторонним набором символов. Например, BabelMap . Утилита лежит здесь:

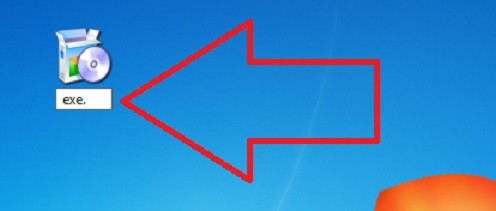

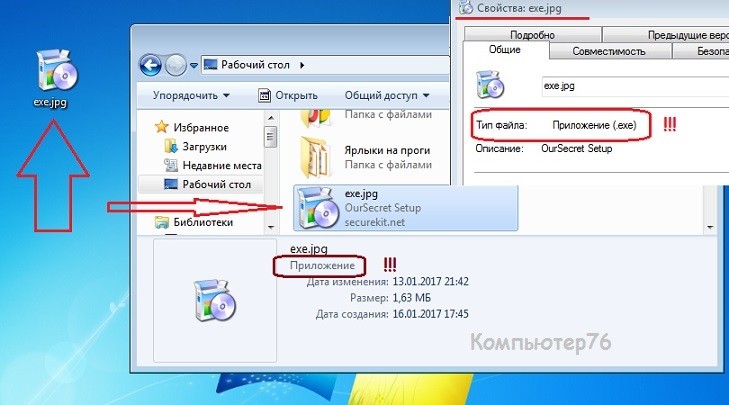

Идеально? Не тот случай – ловушка для бабушек. Многие факторы выдают странность файла. И если с названием можно что-то ещё придумать, то его свойства по нажатии по файлу кнопкой правой мышки выдают его принадлежность. Да и в проводнике Windows он будет отображаться “как следует”:

Плюсом к тому хакер не сможет переслать такой “фото” открытым текстом – современные браузеры перехватывают попытку переименовать файл “справа-налево”, просто запрещая передачу.

Вобщем это вариант – скорую руку. Можно приложить фантазию и изменить файл-вирус до неузнаваемости. Но есть ещё варианты.

Выгодные покупки на Амазоне

Откройте для себя самые выгодные предложения на Amazon! Из миллионов доступных продуктов мы тщательно отобрали для вас лучшие предложения. От технических гаджетов до товаров для дома — вы найдете все, что вам нужно, с невероятными скидками. Просмотрите наши рекомендации и получите прямой доступ к предложениям на ведущей платформе электронной коммерции. Воспользуйтесь этими возможностями экономии и совершайте покупки одним щелчком мыши!

9.3

Redmi Note 13 5G Самые популярные

Смарт-фритюрница Xiaomi Pro 4L лучший по рейтингу

Телефон Asus ROG 8 лучший по рейтингу

Серия телефонов ROG предназначена для игровой сферы и включает в себя несколько функций, специально разработанных для самых требовательных игроков.

Я хочу это!

Подопытная нейросеть

Для исследования нам потребуется подопытная нейронная сеть, которую можно будет препарировать. Для этой задачки вполне подойдет ImageRes50v2, одна из самых передовых сетей для классификации изображений, натренированная на датасете ImageNet.

Кодить будем на Python 3 — для работы с нейросетями это фактически стандарт. На наше везение, модуль

keras включает в себя заранее обученную модель, которую мы и используем.

Для начала надо установить все самые новые библиотеки. В реестре pypi нехватает моделей нейросетей, в отличие от репозитория на GitHub.

|

1 |

$pip3 install-Ugit+https//github.com/keras-team/keras.git $pip3 install-Ugit+https//github.com/keras-team/keras-applications.git |

Теперь давай возьмем любое изображение и попробуем распознать его.

Исходный кот

Исходный кот

|

1 |

import numpy asnp from keras.preprocessing import image from keras.applications import resnet_v2 model=resnet_v2.ResNet50V2(include_top=True, weights=’imagenet’, input_shape=(224,224,3)) img=image.load_img(«kitten.jpg#26132644»,target_size=(224,224)) input_image=image.img_to_array(img,’channels_last’) input_image=(input_image/255-0.5)*2 input_image=np.expand_dims(input_image,axis=) ## Прогоним через нейронную сеть predictions=model.predict(input_image) predicted_classes=resnet_v2.decode_predictions(predictions,top=1) imagenet_id,name,confidence=predicted_classes print(«Я на {:.4}% уверен, что это — {}!».format(confidence *100,name)) |

В результате прога скажет нам, что это котэ.

|

1 |

$python3 test.py Using TensorFlow backend. Яна99.51%уверен,чтоэто-Persian_cat! |

Изображение взято из датасета, поэтому высокая точность не удивляет. Давайте разбираться, как именно можно обмануть нейросеть.

Офисный документ

Пользователям бывает сложно поверить, но файлы Ворд или Эксель тоже могут быть вредоносными. Наиболее популярная схема — вредоносная программа запускается через макрос, который пользователю предлагается разрешить к выполнению под разумным предлогом. Например, если содержимое документа некорректно отображается:

Источник

Пользователю: не разрешайте выполнение макросов в документах, которые вам присылают по электронной почте. Особенно если не знаете отправителя и не уверены в содержании макроса.

Администратору: по возможности отключите исполнение макросов на компьютерах пользователей. Те, кому это действительно необходимо для работы, дадут вам знать. Вовремя обновляйте все офисные программы — кроме макросов, вредоносная программа может выполниться через эксплойт к одной из многих публичных RCE-уязвимостей.

Маскировка расширений файлов

Если вы настроили Windows, для того чтоб он всегда отображал расширения файлов, и следите за тем, какие файлы открываете – не спешите расслабляться. В этом случае хакеры также могут замаскировать расширение файла, и вы будете видеть его имя совсем не так как оно есть на самом деле.

Данный тип уязвимости был назван компанией Avast “Unitrix”, после обнаружения его в распространяемом вредоносном ПО. Этот способ распространения вредоносного ПО использует особенность спецального символа из таблицы символов Unicode, преобразовывающего порядок символов в строке, в том числе в именах файлов проводника Windows. Это дает возможность спрятать расширение исполняемого вредоносного файла, поместив расширение в середину файла, в добавок к этому в обратной последовательности.

Символ Unicode, используемый для этой цели U+202E: Right-to-Left Override заставляет программы отображать символы строки в обратной последовательности. Хотя это и полезно в некоторых случаях, но в именах файлов эта функция опасна.

По существу, реальное имя файла может быть наподобие Супер классная песенка от mp3.SCR. Специальный символ заставляет Windows отображать оставшуюся часть имени файла в обратном последовательности, то-есть для пользователя он будет выглядеть как Супер классная песенка от RCS.mp3. Хотя на самом деле он от этого mp3 файлом не стал, просто изменилось его отображение. Он как был скринсейвером так и остался и если его запустить, вместо открытия вашего медиа проигрывателя, файл будет запущен на выполнение, со всеми вытекающими из этого последствиями. Тоже самое относится к другим исполняемым типам файлов (смотрите внизу список расширений исполняемых файлов).

Электронная почта

Возможно кому-то это покажется смешным, но как показывает практика, значительное количество заражений происходит именно по причине того, что пользователи самостоятельно и добровольно запускают файлы (или переходят по ссылкам), присланные как вложение в электронном письме от неизвестного отправителя. Если вас беспокоит сохранность вашей информации, хранящейся на компьютере, то нужно уяснить себе раз и навсегда «Никогда не запускать файлы, присланные по электронной почте от неизвестного вам отправителя и не переходить по ссылкам». Никаких проверок, никаких антивирусов, вы просто удаляете письмо от неизвестного отправителя с вложением или ссылкой и точка.

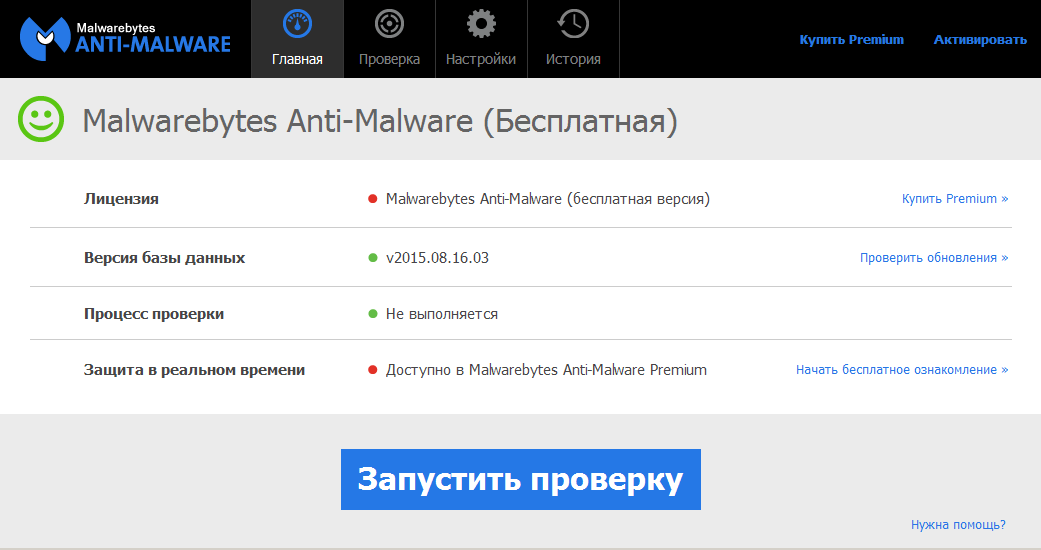

Регулярная проверка с помощью сканеров вредоносного ПО

Как бы там ни было, при наличии на вашем компьютере важной информации, нужно проводить регулярное сканирование не только с помощью локального антивируса, но и с помощью утилит-сканеров вредоносного ПО. Существует огромное количество подобных программ от различных разработчиков антивирусного ПО: Kaspersky Virus Removal Tool, DrWeb Cure It и прочие

Среди всего существующего множества я могу отметить бесплатную версию Malwarebytes’ Anti-Malware. Эта программа отличается от своих аналогов тем, что выполняет проверку значительно быстрее, обнаруживает и обезвреживает большее количество вредоносного и потенциально нежелательного ПО, а также ликвидирует записи в реестре, модифицированные или созданные этим ПО.

Предельно простой и понятный интерфейс Malwarebytes’ Anti-Malware

Что делать, чтобы избежать этой проблемы

Итак, что мы можем сделать, чтобы не стать жертвами этой атаки, использующей текстовый документ или любой другой подобный документ? Правда в том, что это очень просто, так как самое главное здравый смысл . Злоумышленнику потребуется, чтобы вы щелкнули этот файл, загрузили его и запустили, чтобы включить макросы.

Поэтому всегда избегайте открывать документы, которые приходят по электронной почте, не зная, кто может стоять за этим письмом. Это может быть мошенничество, направленное на кражу ваших паролей, личных данных и т. д

Очень важно избегать ошибок такого рода, и это поможет вам обезопасить себя

Также неплохо иметь хороший антивирус . Это поможет обнаружить возможные вирусы и вредоносные программы в целом, которые могут попасть по почте или другими способами. Например Windows Защитник — хороший вариант, но есть много других доступных.

Кроме того, сохранение система в актуальном состоянии поможет исправить уязвимости, которые могут существовать. Злоумышленники могут использовать недостатки безопасности в приложениях или в самой системе. Если мы установим последние версии, мы сможем исправить эти ошибки и быть более защищенными.

В общем, вот несколько советов, как избежать вредоносных программ электронной почты. Может существовать множество угроз, которые ставят под угрозу вашу безопасность и конфиденциальность.

![Как изменить формат файла – пошаговая инструкция [2020]](http://kirovlom.ru/wp-content/uploads/4/7/5/475744c8248b34b447108fe74639612d.jpeg)