Удаление вручную

В принципе, уже на этом этапе у вас должно всё работать, и система должна быть чистой. Но опять же, гладко бывает только на бумаге. В жизни могут быть варианты. Например, блокер может оказаться настолько новым и хитрым, что даже самый свежий антивирус при полном режиме сканирования не сможет его выявить. Или же процесс лечения окажется по своим последствиям не менее фатальным для ОС, чем действия вируса, поскольку при этом могут оказаться повреждены или удалены какие-то важные системные файлы (ввиду их заражения или подмены вирусом) и система опять же откажется загружаться. При таком раскладе, если вы, конечно, не хотите переустанавливать ОС, придётся разбираться во всём вручную.

-

Изменение значения параметров

в разделе

или

-

Изменение значения параметра в разделе

-

И, разумеется, параметры в стандартных разделах автозапуска в реестре:

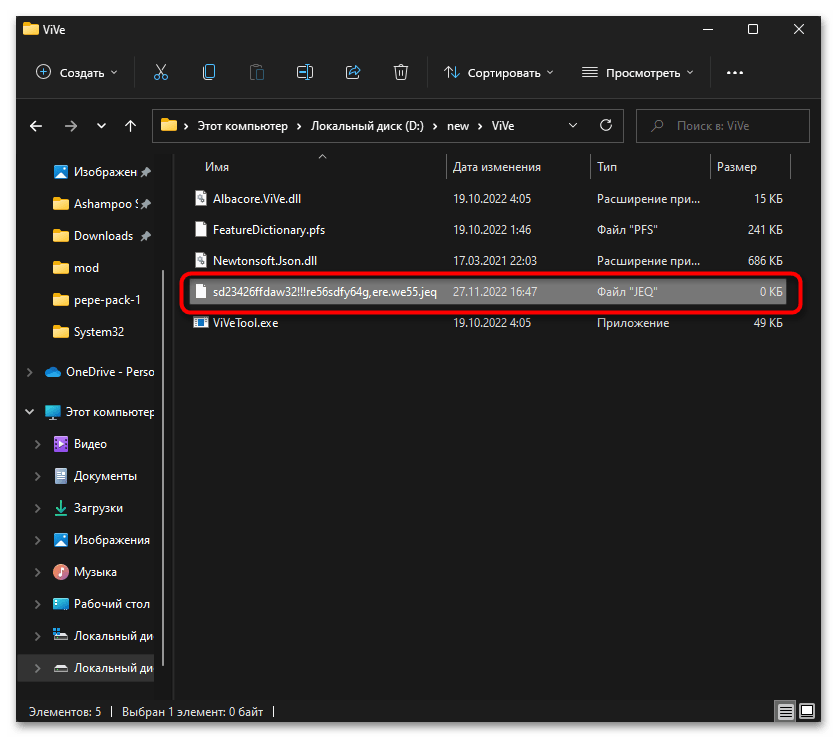

Разумеется, если вы найдёте в этих ветках реестра (или других, тоже позволяющих произвести автозапуск, но реже используемых) упоминания каких-то непонятных приложений (типа или программ с именами вроде , составленными из случайных букв и цифр) и удалите их, приведя значения параметров к стандартному виду, надо будет впоследствии удалить и сами файлы вируса. Путь к ним вы увидите в реестре, в значении всё тех же изменённых параметров. Самые излюбленные места, где они обычно «прячутся» — папки временных файлов и , папка службы восстановления системы и даже папка корзины или . Если заражение произошло только что, файлы вируса легко искать по дате создания.

В частности, Autoruns в едином списке покажет и программы разделов реестра, и запланированные задачи Task Scheduler (а через него тоже могут запускаться трояны), и надстройки браузера (а это также очень важная область автозапуска — подробнее про борьбу с вредоносными надстройками читайте в статье «Борьба с рекламными модулями для Internet Explorer»), и службы, и всё остальное, что только может быть. Короче говоря, троянец может быть пропущен, если только он «присосался» к телу «законного» системного файла Windows или полностью подменил его.

Словом, чем более продвинутый LiveCD вы найдёте, тем более глубоко вы сможете проникнуть в систему для поиска вредоносного засланца.

Самое неприятное — если троянец подменит собой ещё и часть системных файлов Windows (, , и тому подобное) — в этом случае вам придётся воспользоваться такими механизмами, как «Восстановление системы» и «Проверка системных файлов» (, команда на его запуск выглядит так: ). Также можно поискать в интернете комплект «родных» файлов для вашей версии Windows. Восстанавливать их придётся после загрузки ПК с LiveCD.

Чистая загрузка

В первую очередь, нужно убедиться, что системе Windows не мешают сторонние службы. Для этого нужно загрузить систему в состояние чистой загрузки.

- Нажмите сочетание кнопок на клавиатуре Win+R и введите msconfig.

- Во вкладке «Общие» снимите галочку «Загружать элементы автозагрузки».

- И установите галочку «Загружать системные службы».

- Далее перейдите во вкладку «Службы» и снизу установите галочку «Не отображать службы Майкрософт».

- Правее нажмите на кнопку «Отключить всё» и нажмите Применить и OK.

После чего компьютер будет перезагружен в состояние чистой загрузки. Если ошибка 0xc0000006 не будет появляться, то причина в сторонней программе, которая может установить также стороннюю службу и процесс. Вам придется самостоятельно определить программу и удалить её.

Очистка списка «Документы»

В пусковом меню имеется довольно большое число элементов, которые не нужны многим юзерам. Одним из подобных разделов можно назвать «Документы». Выполнить очистку содержимого допускается несколькими методами, например, с использованием настроек. Следует рассмотреть, как реализовать поставленную задачу через реестр. Следует использовать HKEY_CURRENT_USER \Software \Microsoft \Windows \CurrentVersion \Explorer \RecentDocs. Происходит поиск MRUList. Данный параметр будет обладать определённым значением и следует выполнить его очистку. В случае посещения раздела в следующий раз, он окажется пустым.

Основные признаки заражения компьютера вирусом типа троян

Ниже будут разобраны основные шаги решения проблемы с заражением компьютера троянским вирусом, однако сейчас хотелось бы сделать акцент на том, какие признаки свидетельствуют о возможном наличии угрозы. Мы составили список из самых популярных симптомов, а вам предлагаем сравнить их со своим поведением Windows 11, чтобы понять, действительно ли есть необходимость в выполнении последовательности представленных этапов.

- Страница по умолчанию в браузере изменена. Когда вы открываете веб-обозреватель, то попадаете на непонятные страницы, которые сами никогда бы не выбрали для просмотра. Это могут быть как рекламные сайты, так и подозрительные, малоизвестные поисковики.

- Доступ к некоторым сайтам заблокирован. Может оказаться, что у вас не получится открыть сайт, связанный с антивирусом или советами по безопасности в операционной системе. Часто такие ресурсы блокируются трояном, которым заражен ваш компьютер.

- Перенаправление на сторонние сайты. Во время использования браузера вы можете заметить, что вас перенаправляют на непонятные страницы или они открываются автоматически время от времени.

- Замедление быстродействия компьютера. Вы заметили, что компьютер стал работать медленнее, чем раньше, или появляются различные зависания, не характерные для вашего железа.

- На рабочем столе появились непонятные ярлыки. Если вы заметили наличие непонятных файлов или программ, которые вы не устанавливали, это может быть одним из признаков заражения ПК вирусом.

- Появление сообщений об ошибках. Без причины или при попытке выполнить определенные действия в Windows 11 могут появляться различные сообщения об ошибках, в которых фигурируют неизвестные вам файлы, явно не являющиеся системными.

- Доступ к стандартным приложением заблокирован. Иногда действие трояна сказывается на возможности открыть «Параметры», «Редактор реестра» или другие стандартные компоненты Windows 11.

Это были лишь основные признаки того, что ваш компьютер заражен вирусом типа троян. Помимо этого, вы могли получить и соответствующее уведомление от стандартного «Защитника», но он по каким-то причинам не удалил угрозу и уведомления появляются раз за разом. Далее мы покажем пошаговые действия, которые нужно выполнить для очистки ПК от вирусов.

Папки автозапуска

Первая папка, которая отрабатывается после завершения загрузки Windows, — это папка «Автозагрузка», которая может хранить список ярлыков (*.lnk) приложений или документов. Ее состояние можно увидеть, выйдя из меню «Пуск» в подменю «Программы». Это — папка, относящаяся к «Текущему пользователю».

Чтобы найти ее размещение, сначала надо найти в системном реестре ключ «HKEY_CURRENT_USER\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Explorer\ User Shell Folders», хранящий размещение всех измененных папок, и отыскать там параметр «Startup» строкового типа. Если искомый параметр отсутствует, то ее размещение по умолчанию на жестком диске прописано в системном реестре в параметре «Startup» ключа «HKEY_CURRENT_USER\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Explorer\ Shell Folders».

Ярлыки к приложениям, находящимся в папке «Автозагрузка», отображаются в программе для настройки системы «MSConfig.exe». Если отключить автоматический запуск какого-нибудь элемента через «MSConfig.exe», то в папке «Программы» (она же и подменю в меню «Пуск») будет создана папка с названием «Отключенные элементы запуска», куда «MSConfig.exe» и переместит отключенный элемент. Для того чтобы временно исключить ярлык из автоматической загрузки, я прибегаю к более простому способу: у необходимого ярлыка я выставлю атрибут «скрытый» и при следующей загрузке он пропускается.

Следующая папка — это «Общая» для всех пользователей папка «Автозагрузки» (Common Startup Folder), которая также отрабатывается после загрузки Windows в поисках ярлыков с документами или приложениями. Увидеть ее в подменю «Пуск» можно в Windows NT или 2000. В Windows 9.x, ME ее содержимое не отображается. Она должна хранить ярлыки общие для профилей всех пользователей. В документации Microsoft (MSDN) сказано, что эта папка создавалась для Windows. Однако ее содержимое отрабатывается, даже если Windows 95, 98, ME работают в однопользовательском режиме.

В системном реестре ее размещение на жестком диске прописано в строковом параметре «Common Startup» ключа «HKEY_LOCAL_MACHINE\ SOFTWARE\ Micro-soft\ Windows\ CurrentVersion\ Explorer\ Shell Folders», который хранит измененные пути папок. При отсутствии этого параметра следует посмотреть размещение этой папки по умолчанию в параметре «Common Startup» ключа «HKEY_LOCAL_MA-CHINE\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Explorer\ Shell Folders».

Список исполнимых файлов, находящихся в «Общей» (для профилей всех пользователей) папке «Автозагрузка» также показываются «MSConfig.exe». Если отключить автоматический запуск какого-нибудь элемента через «MSConfig.exe», то в той же папке, где находится папка «Общего запуска», будет создана папка с названием «Отключенные элементы запуска», куда утилитой «MSConfig.exe» будут перемещены отключенные элементы запуска.

Администраторам следует обращать внимание на содержимое этой папки как место для возможного запуска приложений

Шаг 2: Удаление подозрительного ПО

Сейчас все процессы, потенциально связанные с трояном в Windows 11, были завершены, поэтому можно начать следующие этапы подготовки к удалению. В первую очередь понадобится выполнить деинсталляцию всего подозрительного софта, о предназначении которого на вашем компьютере вы не знаете

Каждую такую подозрительную программу нужно проверить через интернет, введя ее название в поиске (чтобы не оказалось, что она является системной и важной для работы ОС)

- Откройте «Пуск» и нажмите по значку с шестеренкой, чтобы перейти в «Параметры».

- На панели слева выберите «Приложения», затем откройте категорию «Приложения и возможности».

- Найдите подозрительную программу, убедитесь в том, что она не является системной, затем вызовите меню действий, щелкнув по кнопке с тремя точками, и выберите пункт «Удалить».

- Следуйте инструкциям, отобразившимся в деинсталляторе. Сделайте то же самое со всеми ненужными и странными приложениями на вашем компьютере.

Подробнее: Как удалить неудаляемый файл в Windows 11

Ограничение доступа

С использованием реестра Windows можно запретить выполнение определенных действий. Подобный момент заслуживает к себе отдельного внимания. Например, допускается ограничение запуска приложений. Чтобы его осуществить, надо в HKEY_CURRENT_USER \Software \Microsoft \Windows \CurrentVersion \Policies \Explorer\ выполнить создание раздела с названием RestricRun. Там должны иметься специальные параметры. Имена им можно присваивать произвольно. Главное – это задать расположение приложений и указать их названия. Все записанные программы будут единственными, к которым юзер будет иметь доступ. Чтобы вернуть все как было, надо очистить реестр Windows за счет удаления всего раздела RestricRun.

ВАЖНО: подобные действия несут угрозу стабильности работы устройства, поскольку неопытный пользователь легко может задать неверные параметры. Предварительно создайте копии реестра и научитесь проводить его восстановление через DOS

При задании ограничения доступа, необходимо указать и сам редактор реестра, иначе ситуация сильно осложнится.

Настройка прокси-сервера браузера

Если после удаления всех вирусов и нежелательного программного обеспечения, браузер так и не начал открывать страницы в Интернет, то в таком случае проверьте настройки параметров локальной сети вашего компьютера. Для этого:

Перейдите в «Панель управления» – «Свойства браузера» (в Windows 7 это пункт «Свойства обозревателя»).

И во вкладке «Подключения» нажмите «Настройка сети». Если у Вас стоит галочка напротив «Использовать прокси-сервер для локальных подключений…», то уберите её. И установите напротив «Автоматическое определение параметров».

Меню настроек прокси-сервера также можно открыть и c самого браузера. Для Google Chrome, Opera и Яндекс Браузера действия будут практически одинаковыми:

Зайдите в Меню – Настройки – Дополнительные настройки.

Выберите «Настройки прокси сервера». Далее следуем инструкции, которая описана выше.

В Mozilla Firefox

заходим в Меню – Настройки – Основные – Параметры сети – Настроить.

И в открывшемся меню «Параметры соединения», установите «Использовать системные настройки прокси».

В Internet Explorer, заходим в «Сервис» и нажимаем «Свойства браузера».

Далее также следуем инструкции, которая описана выше.

В Microsoft Edge, заходим в Меню – Параметры – Дополнительно, и нажимаем «Открыть параметры прокси-сервера».

Если у вас включена настройка прокси-сервера вручную – отключите её, после чего в разделе «Автоматическая настройка прокси-сервера» включите функцию «Определять параметры автоматически».

Обнаружение атаки

Действия в случае обнаружения вирусной атаки должны быть известны не только специалистам центра мониторинга (SOC) или ИБ-отдела, но и всем сотрудникам компании

Компьютер важно как можно быстрее изолировать от сетевой инфраструктуры, не выключая питание, а все предупреждения системы — зафиксировать на фотографиях (например, с камеры мобильного телефона). Пользователь, на устройстве которого обнаружена вредоносная программа, должен зафиксировать все действия, которые могли привести к заражению, и обратиться в службу технической поддержки

При описании инцидента можно ориентироваться на следующие опорные вопросы:

- Какие странности в поведении компьютера или программ вы заметили?

- Что вы делали перед тем, как обнаружили заражение? Работали с файлами, внешними носителями, сетевыми папками, открывали письма в почте, работали в интернете?

- Как часто и каким образом проявляются признаки заражения?

- К какой сети вы были подключены в момент заражения (домашняя сеть, публичный Wi-Fi, интернет, VPN и т. д.)?

- Какая операционная система используется на компьютере, как давно она обновлялась?

- Каково имя вашего компьютера?

- С какой учётной записью вы работали в этот момент?

- К каким данным у вас есть доступ?

- Кому вы сообщили об инциденте и в какой форме?

И что со всем этим теперь делать?

Сразу огорчу: запросто пошаманить напрямую с реестром в юзермоде не получится, система не даст этого сделать, как это обычно бывает с файлами, занятыми другими процессами. Если попытаться извернуться, то можно только прочесть такой «занятый» файл, и то если угадать с флагами, с которыми он был открыт. К сожалению, записать в интересующий нас «файл реестра» информацию не выйдет. Кстати, фича с записью нужной информации в реестр может прокатить, если писать в реестровские *.BAK-файлы, они точно доступны под запись.

А вот из ядра не то что прочитать, но и записать нужную информацию в файлы реестра очень даже можно.

Итак, следи за рукой :).

Первое, что может прийти в твою светлую голову, — открыть файл реестра напрямую и что-то туда записать.

Теоретически так сделать можно, для этого нужно, во-первых, уметь работать с «занятыми» файлами (способы ищи в Сети) и, во-вторых, как я уже говорил выше, надо знать внутреннюю структуру файлов реестра. Метод этот довольно топорный, но, несмотря на свою бредовость, он вполне жизнеспособен, хотя его и трудно реализовать на практике (попробуй поэкспериментировать с ним самостоятельно).

Здесь же я предложу два способа, которые помогут тебе распилить реестр на мелкие кусочки.

Первый способ заключается в том, что для конфигурационного менеджера (Configuration Manager, часть операционной системы, если ты не в курсе) реестр есть не более чем набор строго определенных структур в операционной памяти, с которыми, как оказывается, очень даже легко работать. Какие это структуры, спросишь ты? HBASE_BLOCK, HHIVE, HBIN, HCELL, HMAP_ENTRY, HMAP_DIRECTORY, куча CM_* структур, используемых конфиг-менеджером для управления реестром. С точки зрения операционной системы, реестр — это просто набор регламентированных структур в оперативной памяти. К примеру, сигнатура «regf», определяющая «файл реестра», есть заранее определенная константа:

А вот и сигнатура «regf».

То есть смысл всего этого моего монолога в том, что существует шикарная возможность манипуляции с реестром на уровне операционной системы, но при этом не используя ее штатные средства

Как это возможно? Мы просто сэмулируем действия самой операционной системы, точно так, как она сама работает с реестром! Важно, как я уже говорил, понять, что для самой ОС реестр не более чем набор соответствующих структур в памяти

Если у нас будет доступ к файлам реестра на уровне ядра, то чем мы хуже самой ОС, чтобы установить свой порядок?

И тут на сцене появляется наиболее интересный вопрос — как найти эти самые структуры в памяти? Верно, штатных средств системы для решения этого вопроса нет, поэтому придется выкручиваться по-хитрому.

Зная, как выглядят структуры, нужно вспомнить, что каждый файл, улей реестра, имеет свою константную сигнатуру. Например, «regf» — это 0x66676572. Для улья сигнатура будет равна 0xBEE0BEE0. Имея доступ к памяти из ядра, мы можем довольно легко найти эти сигнатуры в памяти, просто просканив ее. Еще можно просканить память в поисках сигнатуры «CM10» — именно она присваивается конфиг-менеджером блоку подкачиваемой памяти, который выделяется под структуру CMHIVE. Полагаю, найдя в памяти интересующий нас элемент, ты придумаешь, что делать с ним дальше :).

Как, к примеру, изменить значение ячейки реестра? Значение хранится в поле CM_KEY_VALUE->Data, поэтому, если у тебя возникнет задача изменить какое-либо поле в конкретном ключе реестра, ищи значение именно там:

Второй вариант является своеобразной модификацией первого. Если знаешь, существует одна особенность при работе с реестром — все изменения, то есть «создание новых ключей / запись / удаление ключей», как правило, вступают в силу после перезагрузки системы (ну или после перезагрузки эксплорера, это такой хак-метод). До этого все изменения находятся словно в подвешенном, «dirty»-состоянии. Мало того, система при обращении с реестром общается с ним через кеш файловой системы. Это понятно — обращений к реестру может быть сотни в секунду, соответственно, полагаться при этом на быстродействие файловой системы неразумно, тут никакое быстродействие не спасет. Поэтому система и работает с реестром, что называется, виртуально, через кеш файловой системы. И тут, чтобы вытащить кишки реестра на свет, надо залезть в кеш! Как это делается, уже описывалось в тырнетах, в том числе и в www.xakep.ru.

Что такое AutoRun.exe?

AutoRun.exe это исполняемый файл, который является частью Mass Effect Программа, разработанная Electronic Arts, Программное обеспечение обычно о 10.46 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли AutoRun.exe Файл на вашем компьютере — это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Рекомендуется: Выявление ошибок, связанных с AutoRun.exe (опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Политика конфиденциальности | Удалить)

Параметр VmApplet

Параметр «VmApplet», запускающий приложение «Панели управления» для настройки конфигурации системы, специфичен для Windows версий 2000 и XP.

Он содержит список или один исполнимый файл, которые Winlogon-процесс запускает для того, чтобы пользователь мог скорректировать настройки виртуальной памяти, если на системном томе отсутствует страничный файл подкачки. В этом параметре не обязательно указывать расширения для имен файлов.

Значение по умолчанию этого параметра — «rundll32 shell32, Control_RunDLL «sysdm.cpl»». Не стоит без нужды и изменять значение этого параметра, потому что это может привести к изменению настроек виртуальной памяти в Windows 2000, XP.

Параметр Userinit

«Userinit» (инициализация пользователя) специфичен для версий Windows NT, 2000 и XP.

Значение этого параметра содержит исполнимые файлы, которые запускаются процессом WinLogon в контексте пользователя, при регистрации пользователя в системе.

По умолчанию Winlogon запускает «Userinit.exe», который ответственен за запуск программной оболочки и исполняет файлы сценариев для регистрации, переустанавливает сетевые соединения и затем запускает «Explorer.exe».

Значение по умолчанию параметра «Userinit»: «userinit, nddeagnt.exe» для Windows NT, «userinit» для Windows 2000, XP. Приложение «nddeagnt.exe» необходимо для запуска NetDDE — сетевого динамического обмена данными.

Расширения в именах файлов, перечисленных в этом параметре, не обязательны.

Вы, наверное, знакомы с командами shell, которые позволяют открывать различные системные и пользовательские расположения. Например, команда shell:Libraries в Windows 7 открывает библиотеки. Я предлагаю вам посмотреть, откуда они берутся и как их применять для ускорения работы.

Особенности автозапуска в Windows ME/2000/XP

У Windows версий ME, 2000 и XP появляется еще один список автозагрузки программ или документов, запускающихся после регистрации пользователя в системе, который может размещаться как в разделе HKEY_LOCAL_MACHINE, так и в разделе HKEY_CURRENT_USER. Он размещается в строковых параметрах ключа «Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer\ Run». Имена параметров для этого ключа имеют особенность: они должны быть представлены в виде порядковых номеров, начиная с «1». Список, находящийся в разделе HKEY_LOCAL_MACHINE, будет отработан раньше списка раздела HKEY_CURRENT_USER.

Переход в известные папки

Более известный способ запуск команд основан на использовании кодовых слов, т.е. текстовых идентификаторов папок, которые понятны системе. Например, избранное проводника можно создать открыть так.

Владея английским, кодовые слова легче запомнить, конечно, но зачастую проще посмотреть их в справочнике ниже. Команды удобно использовать для:

- быстрого перехода в скрытую или системную папку, если их отображение отключено в проводнике

- объяснений, как добраться до какой-либо папки, что экономит время при оказании помощи (удобство, например, заключается в том, что нужная пользовательская папка открывается вне зависимости от имени учетной записи)

- создания ярлыков к часто используемым папкам

Все кодовые слова для команд можно найти в разделе реестра

Заглянув в его подразделы, можно подметить два момента:

- значение параметра Name является кодовым словом для запуска

- некоторые подразделы содержат параметр ParsingName, и его значение также можно использовать для запуска

Во втором случае мы как раз имеем дело с элементами ActiveX, а GUID в значении параметра указывает на подраздел в HKLM\SOFTWARE\Classes\CLSID, o котором шла речь выше. Теперь вы видите, почему при запуске команд путем вызова GUID используется дополнительная пара двоеточий.

Список известных папок для команд shell

Ниже приводится список этих команд для Windows Vista и Windows 7:

- выделенные красным команды работают только в Windows 7

- * перед путем означает, что папка является скрытой, т.е. не видна в проводнике, если отключено отображение скрытых файлов и папок (что, впрочем, не мешает переходить в нее командой)

Вадим — владелец этого блога, и почти все записи здесь вышли из-под его пера. Подробности о блоге и авторе здесь. Поддержать автора вы можете тут.

комментариев 19

Надо в грид добавить ещё один столбец, с отображением Shell. command И, наконец, привести утилиту в божеский вид. Делов на 5 минут

А смысл? Все GUIDы ActiveX и так уже перечислены в утилите.

Аналогично можно открыть, например, корзину, а вот команда для IE:

Ту программу что вы предлагаете CLSID Dump Вы уже извините за прямоту не программа а поделка какаято

alex, если у вас есть конкретные предложения по улучшению программы, либо вы хотите сообщить о баге, свяжитесь с ее автором (сайт указан).

Если у вас есть конкретные предложения по извлечению CLSIDs другим путем, я весь внимание. Vadim Sterkin, подскажите, пожалуйста, почему CSLID Dump запускается под Windows 8.1, x64 с ошибкой? Автору утилиты я отписался, но может вам известно решение

Vadim Sterkin, подскажите, пожалуйста, почему CSLID Dump запускается под Windows 8.1, x64 с ошибкой? Автору утилиты я отписался, но может вам известно решение.

Во-вторых, проверьте, прописаны ли команды в

В разделе поиском ищите, например, Links. Должно выглядеть так.

написал как-то сумбурно. Но меня ждет основная работа. Засим откланяюсь до вечера, когда смогу на практике опробовать Ваши советы

Во давно искал этот сайт))

Удаление ярлыков происходит и на Windows 7 и на Windows 10 при поступлении в них обновлений (которые запускаются автоматически). Да, я думаю можно организовать в планировщике, чтобы каждый раз после загрузки компьютера копировать (или перезаписывать существующие) ярлыки. Но мне казалось, что можно один раз где-то прописать для их сохранения (для сохранения содержимого папки SendTo).

-

Как узнать модель мак моноблока

-

Настройка php nginx debian

-

Отключить админские шары windows 10

-

0x81000101 ошибка архивации windows

- Spoolss dll windows 7 где находится

Запуск элементов ActiveX

Сначала я расскажу о реже упоминаемом источнике команд, а заодно и менее распространенном (но иногда очень нужном) способе их запуска.

содержит список апплетов ActiveX, которые можно определить по наличию подраздела ShellFolder, Видите словесную связь с командой shell? Название подраздела реестра (GUID) можно использовать в качестве кода запуска, поставив после команды shell три двоеточия. Например, команда:

открывает папку Недавние места. Она отличается от папки Недавние документы тем, что в ней не отображаются недавно открытые файлы, а только список мест (папок, поисков, элементов панели управления), которые вы недавно открывали в проводнике и диалоговых окнах. К этой папке мы вернемся в следующей статье, в рамках рассказа о тонкой настройке окон «Открыть» и «Сохранить как».

Проводник Windows (explorer) понимает команды shell в качестве параметров командной строки, что можно использовать для команд в реестре. Так, в контекстные меню папки, рабочего стола и компьютера можно добавлять команды для открытия элементов панели управления, системных и пользовательских папок.

Получение списка элементов ActiveX

Получить список элементов проще всего с утилитой CLSID Dump. Она как раз и фильтрует нужный раздел реестра, извлекая сведения обо всех элементах ShellFolder и отображая список апплетов ActiveX.

С помощью утилиты очень удобно находить нужные элементы, поскольку она отображает как английское, так и русское название, а также позволяет отсортировать их по алфавиту. Элемент можно сразу запустить и посмотреть, и если он полезен, тут же создать ярлык, не прилагая усилий. Вы также можете скопировать GUID в буфер обмена, что пригодится при использовании команд в реестре. Наконец, можно экспортировать список в HTML.

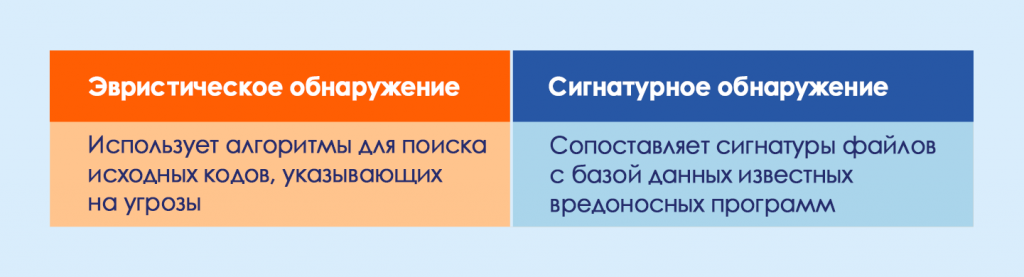

Что такое эвристический анализ?

Эвристический анализ основан на нескольких методах. Эти методы исследуют исходные коды файлов и сопоставляют их с ранее обнаруженными угрозами. В зависимости от пропорции совпадения система найдет вероятность угрозы и «пометит» код, который, вероятно, является вредоносным.

Эвристический анализ использует ряд методов для анализа поведения угроз и их уровня опасности, в том числе:

- Динамическое сканирование: анализ поведения файла в моделируемой среде.

- Файловый анализ: анализ цели файла, направлений его действия и предназначения.

- Мультикритериальный анализ (MCA) анализ «веса» потенциальной угрозы.

Эвристические вирусные сканеры используют эти методы анализа для обнаружения вирусов внутри кода.

Эвристическое обнаружение вирусов

Сигнатурное обнаружение и песочница используются с эвристическим обнаружением вирусов для достижения наиболее эффективных результатов.

- Остается после выполнения своих задач.

- Пытается записать на диск.

- Изменяет необходимые для операционной системы файлы.

- Имитирует известное вредоносное ПО.

Эвристическое сканирование

Настройка уровня чувствительности в рамках эвристических сканирований определяет уровень допуска подозрительных файлов. При повышенном уровне чувствительности существует более высокий уровень защиты, но также и более высокий риск ложных срабатываний.

Включите эвристическое сканирование и выберите уровни его чувствительности с помощью следующих шагов:

1. Откройте настройки в главном окне программы.

2. Настройте опции сканирования в разделе, связанном с проверками (сканированиями).

3. Включите опцию эвристического сканирования.

4. Чтобы изменить уровень чувствительности, выберите в настройках один из доступных уровней.

Профилактика

Второе важное средство защиты — повседневная работа из-под учётной записи с ограниченными правами, хотя это многие и не любят (я в том числе). Но тут можно пойти на небольшую хитрость — даже для учётной записи Администратора ограничить возможность изменения ветки реестра. Делается это просто — в редакторе реестра щёлкаете правой кнопкой мыши по данной ветке, выбираете «Разрешения» и запрещаете изменения своей группе пользователей

Делается это просто — в редакторе реестра щёлкаете правой кнопкой мыши по данной ветке, выбираете «Разрешения» и запрещаете изменения своей группе пользователей.

Кстати, не стоит отключать и функцию восстановления системы Windows — она очень сильно помогает как раз в таких случаях.

Не забывайте обновлять систему, устанавливать новые версии постоянно используемых программ — это избавит от некоторых уязвимостей. Убедитесь, что на диске с операционной системой у вас используется файловая система NTFS.

Отключите автозапуск программ с подключаемых съёмных дисков, «флешек», оптических носителей — это можно сделать с помощью Tweak UI или других распространенных «твикеров». Не запускайте файл сразу после скачивания — сохраните его на диск и посмотрите, какое у него расширение — не исключено, что вместо видео вы скачали программу (, , , , , и так далее), а самораспаковывающийся архив не воспринимается как архив такими программами, как PowerArchiver и WinRAR (всегда открывайте такие архивы через архиваторы, не давайте им распаковываться самим).

Также в целях профилактики можно пойти на трюк с заменой файла , отвечающего за «залипание клавиш», на , переименовав файл командного процессора в (придётся это делать через LiveCD). В результате чего вы всегда, даже при загрузке ОС, пятью нажатиями Shift сможете вызывать командную строку, а из неё уже любую другую программу — хоть редактор реестра, хоть . Кстати, в окне входа в систему запущенный таким образом будет иметь права SYSTEM. Только помните, что тем самым вы создадите в системе нехилый чёрный ход, многим хорошо известный при этом.

И, наконец, никогда не следует слать СМС злоумышленнику, создавшему вирус. Помните, что деньги вы потеряете почти наверняка, а код разблокировки можете и не получить. Проще получить код у оператора компании, отвечающей за работу данного короткого номера. Всегда после заражения вирусами меняйте свои пароли и «явки» — не исключено, что кроме блокировки системы троянец выполняет и какие-то другие вредоносные функции.