СРАЗУ

- В том виде, как она скачивается и в каком виде настраивается “прыщавыми хакерами”, она совершенно не подходит: перехватывается ещё на излёте даже Windows Defender-ом, созданный клиент на удалённом компьютере поставляется в виде легко читаемых файлов exe, bat и т.п.: ни о какой высокоорганизованной атаке и речи быть не может.

- Если вам понравятся некоторые возможности программы, не стоит прямо сейчас погрузиться в сеть в поисках программы: 8 из 10 скачиваемых в сети копий Dark Comet заражены троянами, так что, просто распаковав архив, вы рискуете сами оказаться в числе жертв. Ситуация на забугорных сайтах ещё хуже – заражённые версии Кометы предлагаются в ссылках статей, где описываются основные настройки программы: ну как тут не попасться на удочку. С сайта разработчиков также скачать последнюю (проект уже давно заброшен: поговаривают, автору пригрозили расправой) версию не получится: нам предлагают только противоядие. Так что заведите сразу себе виртуальную машинку или вторую операционную систему: если что, никто не пострадает.

- Предлагаемое в сети, в том числе на офсайте, средство удаления скрытого сервера Dark Comet не справляется со своей задачей: при удалении не стоит полагаться только на неё. Качественный способ удаления я предложу в одной из следующих статей.

Dark Comet в сети гуляет в двух видах: с установкой и портативной версиях. Последней и воспользуемся.

Запускаем из папки, настройка Dark Comet начинается.

26

Хочешь узнать, как отсылать sms-ки абсолютно анонимно? Тогда слушай…

Лезь в Инет, ищи и скачивай прогу AnonymMailer (поисковик поможет). Теперь запускай прогу, заполняй поля «от кого:» (туда можно вписать, например, fsb@fsb.fsb.ru), затем пиши текст, и заполни самое главное поле — «кому:». Остановимся подробнее на этом месте… Короче, фишка в том, что многие ОПСоС’ы предоставляют своим клиентам мылбокс типа: «+7номер-мобилы@sms.оператор.ru» (например, +79184562085@sms.kubangsm.ru). Адрес мыла можешь узнать у своего оператора. Поехали дальше… теперь бери и вписывай в поле «кому:» мыло своей подруги (то которое привязано к ее номеру! ;)). Дави на пимпу отправить! К жертве на мобилу придет мессага типа:

Number: сервисный номер (обычно 3-4-значный!) От: fsb@fsb.fsb.ru; Message: Tvoi Text Tut! ;)) Выходит полная анонимность! Номер "левый", мыло тоже. Можно поискать прогу (или написать самому), которая будет отсылать все это еще и через анонимную проксю! Плюсы такого способа отправки: не нужно искать никаких web-форм для отправки, большая скорость передачи данных, можно отправить на мобилу любого оператора.

Минусы: Не найдено! :)) Если что-то не понятно, пиши мне, чем смогу, помогу.

Удачи!

Многие угрозы могут заразить наши компьютеры

Сегодня есть много угроз настоящее время. Множество типов вирусов, троянов, клавиатурных шпионов … Некоторые атаки направлены на кражу паролей, другие могут повлиять на работу компьютера, а третьи даже позволяют злоумышленникам вводить и красть личные данные.

Последний, наш персональная информация , имеет большую ценность в Интернете. Они могут использовать его для рассылки нам целевой рекламы, включения нас в списки спама или даже для продажи третьим лицам. Они могли украсть все виды данных самыми разными способами, но, без сомнения, возможность проникновения в компьютер значительно облегчает работу киберпреступников.

Для проведения своих атак они обычно полагаются на определенные уязвимости или ошибки, допущенные жертвы. Они используют это для взлома системы и кражи информации, которую впоследствии могут использовать для атаки или получения прибыли.

Цель, которую преследует фишинг:

- получение конфиденциальной информации: персональных данных (имени и фамилии, даты рождения, адреса проживания, номера паспорта и телефона), логина и пароля, банковским реквизитам, служебной информации;

- взлом и обман пользователей для установки вредоносного ПО;

- шантаж или уничтожения бизнеса конкурентов, с помощью полученной информации;

- шпионаж и поддержка государства, наблюдением за организациями представляющими интерес.

По своей сути фишинг, является одной из форм социальной инженерии, поскольку атака осуществляется через самое слабое звено в безопасности — человека.

Как обеспечить безопасность данных?

Мы не способны полностью предотвратить утечки данных. Но свести риск потери денег к минимуму — в наших силах. В свою очередь, могу дать следующие рекомендации:

-

Используйте вторичные каналы или двухфакторную аутентификацию для проверки запросов на изменение информации об учетной записи.

-

Убедитесь, что URL-адрес в электронных письмах связан с компанией/частным лицом, от которого он получен.

-

Будьте внимательны к гиперссылкам, которые могут содержать орфографические ошибки фактического доменного имени.

-

Воздержитесь от предоставления учетных данных для входа или PII (тип данных, который идентифицирует уникальную личность человека) любого рода по электронной почте. Имейте в виду, что многие электронные письма, запрашивающие вашу личную информацию, могут показаться законными.

-

Подтвердите адрес электронной почты, используемый для отправки электронных писем, особенно при использовании мобильного или портативного устройства, убедившись, что адрес отправителя соответствует тому, от кого он исходит.

-

Убедитесь, что настройки на компьютерах сотрудников включены, чтобы разрешить просмотр полных расширений электронной почты.

-

Регулярно проверяйте свои личные финансовые счета на наличие нарушений, таких как недостающие депозиты.

-

Никому не сообщайте полные реквизиты своей карты и не выкладывайте ее фотографии в сети. Если кто-то хочет перевести вам деньги, ему достаточно знать только номер карты или даже просто номер телефона.

-

Вводите данные карты только на защищенных сайтах надежных компаний. Официальные сайты финансовых организаций, а также многих онлайн-магазинов и сервисов в поисковых системах «Яндекс» и Mail.ru помечены галочками. Защищенное соединение легко узнать по значку закрытого замка и адресу, который начинается с https://.

-

Подключите СМС-оповещения или push-уведомления об операциях. Так вы сразу же узнаете, если по карте кто-то проведет платеж без вашего согласия.

-

Используйте сложные пароли для своей электронной почты и личных кабинетов на сайтах. Пароли типа 12345 или Password не смогут вас защитить. В идеале все пароли должны быть разными, длинными, с прописными и строчными буквами, цифрами и специальными символами. При этом желательно, чтобы для вас пароль имел смысл и вы могли его запомнить. Как и реквизиты карты, пароли нужно хранить в тайне.

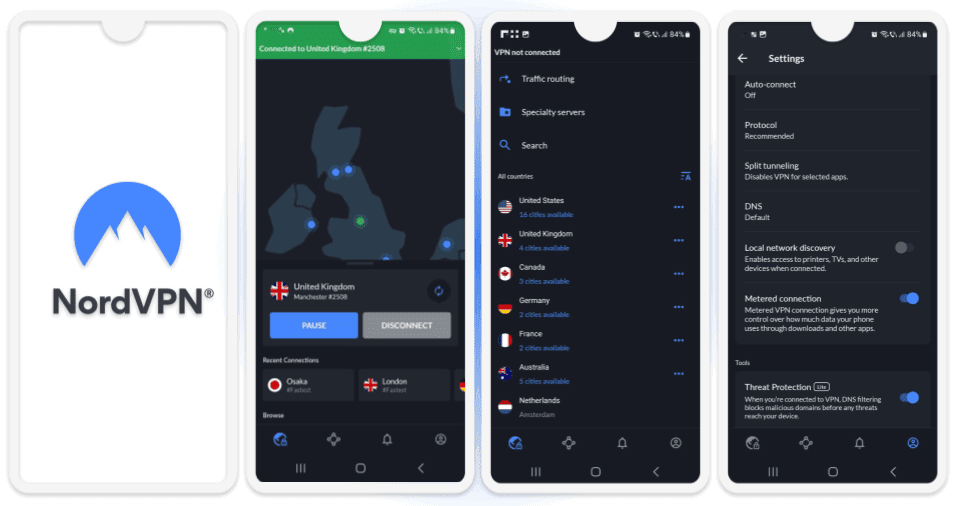

NordVPN — отличное приложение для Android с множеством функций безопасности

NordVPN предоставляет множество полезных функций безопасности, которые защитят ваши данные в интернете. Для начала у вас будет доступ к двойным VPN-серверам, которые защитят ваш трафик дополнительным уровнем шифрования.

NordVPN предоставляет множество полезных функций безопасности, которые защитят ваши данные в интернете. Для начала у вас будет доступ к двойным VPN-серверам, которые защитят ваш трафик дополнительным уровнем шифрования.

Помимо этого, у этого провайдера мне понравилась уникальная функция Meshnet, которая позволяет объединить до 60 устройств зашифрованным VPN-подключением. Таким образом, во время поездок в отпуск вы сможете безопасно передавать файлы со своего устройства Android на домашний компьютер.

Этот VPN также предоставляет функцию Threat Protection Lite, которая убирает опасную рекламу и блокирует подключение к подозрительным сайтам, но как и в случае с PIA MACE от , для блокировки рекламы при помощи Threat Protection Lite вам потребуется скачать приложение в формате .apk с сайта NordVPN.

Приложение NordVPN также предоставляет мониторинг даркнета (Dark Web Monitor), который предупредит вас в случае попадания сведений вашего аккаунта NordVPN в утечку данных.

Помимо этого, вы получите защиту от тапджекинга (tapjacking), которая защитит вас от попыток опасных приложений добавить на экран поддельную страницу и заставить вас совершить действия, подвергающие рискам ваши данные.

Этот VPN предоставляет и другие функции безопасности и конфиденциальности, в том числе полную защиту от утечек, совершенную прямую секретность, серверы на оперативной памяти и прошедшую аудит политику несохранения логов.

Также во время тестов у меня была хорошая скорость — сайты загружались 1-2 секунды, видео в качестве HD загружалось 2 секунды, а загрузка видео в качестве 4К занимала 3-4 секунды. Тем не менее, , и обеспечили мне более высокую скорость.

Сервис предоставляет и другие преимущества, например возможность получить доступ к 10+ лучшим стриминговым сервисам, 6,266 серверам в 55+ странах, 4 500+ P2P серверов в 45+ странах, раздельное туннелирование и очень интуитивное приложение для Android.

NordVPN предоставляет несколько подписок с разным набором функций. Я рекомендую подписку Standard, цена на которую начинается от 290 руб. / месяц, поскольку на этой подписке доступны все функции. С подпиской Plus вы дополнительно получите менеджер паролей NordPass, а подписка Complete добавляет сервис облачного шифрования NordLocker. На все покупки действует 30-дневная гарантия возврата средств.

Резюме:

NordVPN предоставляет Android-приложение, набитое функциями безопасности, среди которых двойное VPN-подключение, мониторинг даркнета, блокировщик рекламы и вредоносных сайтов и защита от тапджекинга. Также с ним вы получите и другие преимущества, например высокую скорость, большую сеть серверов, хорошую поддержку стриминга и P2P и раздельное туннелирование. Этот сервис предлагает несколько подписок с разным набором функций и 30-дневную гарантию возврата средств.

Что могут сделать хакеры после взлома?

Когда злоумышленник получает доступ к вашему устройству, он может нанести большой ущерб. Вот некоторые вещи, которые хакер может сделать, если успешно проникнет в вашу систему:

Получить доступ к персональным данным: Кибермошенники могут завладеть личной информацией, такой как ваше имя, адрес, номер телефона, электронная почта и даже номер социального страхования. Эти данные могут быть использованы для кражи вашей личности, открытия мошеннических профилей или даже для получения доступа к вашим финансовым логинам.

Украсть ваши деньги: Преступники могут использовать ваши финансовые данные, такие как данные кредитной карты или банковского счета, для совершения несанкционированных покупок или переводов. Они также могут воспользоваться вашей личностью для получения займов или кредитных карт, возлагая на вас ответственность за созданные ими долги. В крайних случаях хакеры могут даже завладеть всем вашим финансовым профилем и опустошить ваши сбережения.

Распространять вредоносные программы: После взлома в ваших учетных записей, ваши данные могут быть задействованы для распространения вредоносных программ среди других людей из вашего списка контактов. Это может вызвать эффект пульсации и привести к тому, что еще больше людей столкнутся с нарушением работы сети.

Шпионить за вами: Хакеры способны установить на ваш компьютер кейлоггеры или другие шпионские программы, позволяющие им отслеживать нажатия клавиш и следить за вашей деятельностью. Это может быть особенно опасно, если вы используете свой компьютер для банковских операций или других конфиденциальных операций. Они могут даже использовать вашу веб-камеру или микрофон, чтобы шпионить за вами и записывать ваши разговоры.

Вести незаконную деятельность: Ваши устройства могут быть использованы для осуществления незаконной деятельности, такой как разжигание ненависти, мошенничество или распространение нелегального контента. Это может поставить вас в очень сложное положение, поскольку вы можете быть привлечены к ответственности за действия взломщика.

Продавать вашу информацию в темной паутине: Хакер может продать ваши данные в «темной паутине» другим преступникам. Эта информация может быть использована для кражи личных данных, мошенничества и других преступных действий.

Потребовать выкуп: Вы можете столкнуться с программой-вымогатором, которая блокирует ваш компьютер и требует оплаты в обмен на восстановление доступа. Это может обойтись очень дорого и стать причиной сильного стресса и беспокойства.

Как видите, кибервзлом — это серьезный вопрос, который может привести к множеству проблем

Важно иметь меры цифровой безопасности, чтобы защитить себя от злоумышленников, и быть бдительным в отношении компьютерной безопасности ваших устройств и логинов

Шаг 7. Не используйте Adobe Flash

Flash Player от Adobe установлен почти на каждом компьютере и даже на Android-устройствах, куда его устанавливают вручную. Adobe Flash позволяет запускать эти интересные видеоролики с видеорегистраторов, а также видео на YouTube и анимацию. Без него, когда вы попадете на сайт с видео или анимацией, вы получаете это неприятное сообщение о том, что нужно установить Flash Player.

Несколько лет назад Apple и Стив Джобс приняли противоречивое решение о запрете использования Adobe Flash на их iOS. Считалось, что Джобс таким образом отомстил некоторым личностям в Adobe. Мы считаем, что Джобс принял это решение, потому что Flash Player — это плохо спроектированный и плохо написанный продукт, от которого он хотел защитить свою операционную систему.

Flash Player является одним из любимых объектов хакеров всего мира. Он есть почти в каждой системе, и по большому счету — это ужасно. Мы знаем, что это радикальный шаг, но если вы действительно хотите быть уверенным, что ваша система «пуленепробиваемая», то удалите Flash Player со своего компьютера, планшета и смартфона. Даже с обновлениями Flash Player новые уязвимости в нем обнаруживаются практически ежедневно.

Как спрятать информацию в картинке – Steghide

В современном мире анонимность – что-то нереальное. Таким образом и об анонимной переписке не может идти и речи. Все социальные сети, мессенджеры следят за переписками пользователей и хранят информацию у себя на сервере. Для того, чтобы сказать что-то личное, может даже противозаконное необходимо встречаться лично, однако не всегда есть такая возможность. Именно для таких целей можно спрятать информацию в картинке – Steghide.

Данный метод называется стеганография – практика сокрытия файла, сообщения, изображения или видео в другом файле, сообщении, изображении или видео.

Как вы уже поняли, мы будем использовать специальное ПО, которое поможет нам в этом.

Так же нам понадобиться Linux дистрибутив, я рекомендую использовать Kali Linux.

Может по словам Артура Хачуяна:

Однако скрипт, который поможет вам хоть немного скрыться существует.

Информация в данной статье представлена только в образовательных целях и автор не несет ответственности за ваши действия.

Краткое описание

| Тип | Мошенничество, Спам, Вымогатели, Социальная инженерия |

| Название | «Я прогрaмми́cт, кoторый взломaл 0С вaшeго уcтройcтвa» СПАМ |

| Тема письма (заголовок) | «Срочное обращение службы безопасности. Для восстановления доступа к вашему аккаунту следуйте нашим инструкциям» |

| Отправитель | Адрес получателя письма |

| Размер выкупа | $700, $650, $500 через Биткоин кошелек |

| Биткоин кошелёк | 1Mdgdyjw8fu9zJPUHvQH9hfz6JVER4W6yp, bc1qxev6zrp8k4wxjnuxk787cmqc5h7vzf6jt9tdcw, 13Wz36TzbjskL6VohwCPpCFqRJBps2YpHC, 1P2so3re9QMi1L2nrMdncvYDe4jRYQL2cV, 3Ad4VFFx9r8q3JRNk9VtNy3oQbTbaS6ZwH |

| Способ распространения | спам рассылки |

| Способы защиты |

Хакеры анализируют информацию из прошлого, пользуясь интернет-архивами

Архив Интернета (известный ещё как «Wayback Machine») хранит периодически создаваемые снимки веб-сайтов. Этот проект позволяет увидеть то, каким был интернет многие годы тому назад. Данные архива представляют немалый интерес для хакеров, которым нужно собрать сведения о некоем проекте. Сканировать файлы старых вариантов веб-сайтов можно с помощью инструментов наподобие waybackurls (он основан на waybackurls.py). Это значит, что даже если вы нашли в коде сайта ключ и убрали его оттуда, но не произвели ротацию ключей, хакеры могут найти этот ключ в старой версии сайта и воспользоваться этим ключом для взлома системы.

Вот что нужно сделать в том случае, если вы нашли ключ там, где его быть не должно:

- Создайте ключ, предназначенный для замены скомпрометированного ключа.

- Выпустите новую версию кода, в которой используется новый ключ. Этот код должен быть переписан так, чтобы в нём не было бы строк, позволяющих легко идентифицировать ключ.

- Удалите или деактивируйте старый ключ.

32

Все наверняка знают, что в Виндах, есть возможность отправлять файлы без муторного прыганья по окнам, достаточно нажать правую кнопку мыши->Отправить->… Но не многие знают, что этим можно воспользоваться в своих корыстных целях!!! В Виднах есть папка, в которой хранятся ярлыки с адресами, куда направляются файлы. Можно поменять адрес на адрес твоей папки созданной специально, а так же сменить иконку на нужную тебе… и все, что будет туда отсылаться, будешь получать ты один. Если ручками делать влом, пиши скрипт на VBS или чем-нибудь другом. Мы такое проделывали в институте, заменяли адрес на ярлыке диска А:\, и все шло не на А:\, а в нашу папку =). Зачем что-то делать, пускай за тебя делают другие, и сдавай сам ;).

Что делать в первую очередь?

Если вы подозреваете, что ваша цифровая безопасность была нарушена, очень важно принять оперативные меры, чтобы минимизировать ущерб. Немедленные действия помогут предотвратить дальнейшее проникновение злоумышленников в вашу систему или похищение конфиденциальных данных

Вот несколько основных первоначальных шагов, которые необходимо предпринять, если вас взломали:

1. Отключитесь от Интернета: Отключите свое устройство от сети Интернет, чтобы предотвратить дальнейший незаконный доступ.

2. Войдите в безопасный режим: Перезагрузите устройство в безопасном режиме. Это предотвратит запуск вредоносного ПО и потенциальное дальнейшее использование вашей системы.

3. Измените свои пароли: Немедленно измените логины для всех своих профилей. Используйте надежные, уникальные пароли и включите двухфакторную аутентификацию для повышения безопасности.

4. Заморозьте свой банковский счет и заблокируйте находящиеся под угрозой профили: Свяжитесь со своим банком и другими финансовыми учреждениями, чтобы заблокировать свой счёт и все взломанные аккаунты. Это помешает хакерам украсть ваши деньги или совершить несанкционированные покупки.

5. Активируйте многофакторную аутентификацию: Включите двухфакторную аутентификацию на всех ваших профилях. Это обеспечит дополнительный уровень безопасности ваших учетных записей и усложнит вход злоумышленникам.

6. Используйте антивирус: Запустите на своем устройстве проверку на наличие вредоносных программ, скрывающихся в вашей системе. Антивирус уведомит вас и устранит угрозу, если обнаружит подозрительные файлы или программы.

7. Проверьте сетевой трафик: Используйте такие инструменты, как Wireshark, для отслеживания цифрового трафика и выявления любых необычных закономерностей. Например, внезапное увеличение трафика на определенный сайт или IP-адрес может указывать на то, что на вашем компьютере есть вредоносное ПО или что кто-то пытается проникнуть на него

С помощью Wireshark вы сможете определить источник активности и принять необходимые меры предосторожности для защиты вашей системы

9. Восстановление системы до предыдущей точки: Если у вас есть точка восстановления системы, подумайте о восстановлении системы до предыдущей точки, предшествующей кибервзлому.

10. Следуйте инструкциям техподдержки или поставщиков услуг: Если вы все еще сталкиваетесь с проблемами, обратитесь в службу технической поддержки или к поставщикам услуг за дальнейшей помощью.

Помните, что немедленное принятие мер крайне важно, если вы подверглись кибератаке. Чем больше вы медлите, тем больший вред хакеры могут нанести вашей системе и похитить данные

Советы, как избежать компьютерных злоумышленников

Мы объяснили некоторые из основных методов, которые киберпреступники используют для проведения атак и проникновения на наш компьютер. Они используют разные стратегии, чтобы поставить под угрозу нашу безопасность и конфиденциальность. Теперь мы дадим несколько важных советов, чтобы не стать жертвами.

Всегда защищайте надежными паролями

Что-то фундаментальное, чтобы всегда использовать надежные и сложные пароли . Это должно применяться в нашей операционной системе, а также в любой программе, которую мы используем. Особенно, если речь идет о чем-то вроде удаленного рабочего стола, который может быть шлюзом злоумышленника.

Мы должны генерировать надежные ключи, в которых есть все необходимое, чтобы их нельзя было легко определить. На них должны быть буквы (прописные и строчные), цифры и другие специальные символы. Они всегда должны быть случайными и уникальными.

Используйте программы безопасности

Еще один очень важный вопрос — защитить наши компьютеры с помощью программы безопасности . В нашем распоряжении много инструментов. Например, можно назвать хороший антивирус, брандмауэр или даже расширения для браузера. Все это может обеспечить безопасность и оповещение наших компьютеров в случае возникновения угрозы, которая может быть использована хакерами для кражи личной информации.

Обновите системы

Как мы уже упоминали, один из способов, которым киберпреступники крадут личные данные и получают доступ к компьютерам, — это уязвимости в системах. Чтобы избежать этого, нет лучшего совета, чем всегда иметь оборудование обновлено правильно. У нас должны быть самые свежие версии и исправления.

Устанавливать только из официальных источников

Чтобы избежать проникновения злоумышленников на наши компьютеры, нельзя упускать возможность установить программное обеспечение из законные источники . Мы должны избегать страниц, которые не заслуживают доверия, загружать приложения со сторонних сайтов без проверки. Это может быть использовано хакерами для проникновения троянов и, таким образом, через черный ход для проникновения на наш компьютер.

Этот момент очень важен, так как у нас установлено большое количество программ и они не всегда безопасны. Удобно убедиться, что все, что мы добавляем, независимо от того, какую операционную систему мы используем, является надежным.

Избегайте небезопасных сетей

Еще один момент, о котором мы должны помнить, — это избегайте небезопасных сетей Wi-Fi или хотя бы подключите защищенный. Публичный Wi-Fi, например, в торговом центре или на вокзале, мог быть создан злоумышленником, чтобы поставить под угрозу безопасность тех, кто подключается.

Если мы хотим подключиться с полной безопасностью, важно использовать VPN. Это инструмент, который позволяет вам зашифровать ваши соединения и, таким образом, предотвратить утечку информации

Еще один способ уменьшить влияние серфинга в Интернете.

Здравый смысл

Поэтому мы должны избегать ошибок, которые могут поставить под угрозу нашу безопасность. Мы должны всегда сохранять здравый смысл, избегать попадания в ловушку таких атак, как фишинг и т. Д. Таким образом мы получим много преимуществ в отношении безопасности.

Короче говоря, следуя этим советам, мы можем предотвратить проникновение в компьютер возможных злоумышленников. Серия рекомендаций, которые мы можем применить на практике независимо от того, какую операционную систему мы используем.

Шаг 6. Используйте антивирусы и регулярно их обновляйте

Надеемся, этот совет тоже не будет лишним. Каждый пользователь должен иметь в своей системе антивирусное программное обеспечение. Антивирусы не идеальны, но это лучше, чем вообще без них.

Даже самое лучшее антивирусное ПО эффективно примерно против 95% ИЗВЕСТНОГО вредоносного ПО (антивирусы полностью неэффективны против неизвестного или вредоносного ПО «нулевого дня»). Это означает, что одна из 20 вредоносных программ будет пропущена. Некоторые из менее качественных антивирусов пропустят одну из двух программ. Кроме того, антивирусное ПО эффективно работает только если оно активировано и регулярно обновляется, поэтому каждый день обновляйте сигнатуры вирусов.

Антивирусы не смогут защитить вас от вашей глупости. Если вы кликните на подозрительную ссылку, отправленную вам другом, или скачаете файл с P2P-сайта, то вы, по сути, приглашаете хакеров поразвлечься в вашей системе. Во многих случаях хорошо продуманное вредоносное ПО может внедряться в системные файлы Windows, и ваше программное обеспечение AV также не сможет его обнаружить или удалить. В некоторых случаях «вредоносы» могут даже отключить ваш антивирус еще до их обнаружения.

Итоги

Вопросы безопасности часто обходят вниманием в стартапах. Программисты и менеджеры обычно делают приоритетом скорость разработки и частоту выхода новых версий продукта, жертвуя качеством и безопасностью

Тут встречается включение в код, попадающий в репозитории, секретных сведений, использование в разных местах системы одних и тех же ключей, применение ключей доступа там, где можно воспользоваться чем-то ещё. Иногда может показаться, что нечто подобное позволяет ускорить работу над проектом, но, со временем, это может привести к очень плохим последствиям.

В этом материале я попытался показать вам то, как строки, которые, как кажется, защищены тем, что хранятся в закрытом репозитории, могут легко уйти в общий доступ. То же касается и клона репозитория, сделанного сотрудником из лучших побуждений и не предназначенного для чужих глаз, но оказавшегося общедоступным. Но можно создать базу для безопасной работы, воспользовавшись инструментом для организации безопасного совместного использования паролей, применив централизованное хранилище секретных данных, настроив политики безопасности паролей и многофакторную аутентификацию. Это позволит, не игнорируя безопасность, не замедлить скорость работы над проектом.

Если говорить о защите информации, то тут не очень хорошо работает идея, в соответствии с которой скорость — это самое главное.

Приобретение знаний о том, как работают хакеры, обычно представляет собой очень хороший первый шаг на пути к пониманию того, что такое информационная безопасность. Это — первый шаг к защите систем. Защищая системы, учитывайте вышеперечисленные способы проникновения в них, и то, что хакеры используют достаточно ограниченный набор таких способов. Рекомендуется рассматривать с точки зрения безопасности абсолютно всё, что так или иначе имеет отношение к некоей системе, вне зависимости от того, идёт ли речь о внешних или внутренних механизмах.

Защита систем иногда может восприниматься как дело не особо важное, но трудозатратное и беспокойное. Но будьте уверены: предпринятые вами простые действия по защите ваших систем способны избавить вас от огромных неприятностей

«Антивирус в 2020 году? Серьезно? Ахахах!». Надо скептически относиться к подобным высказываниям, тем более учитывая то, что большинства этих весельчаков пользуется Windows 10 с отличным встроенным антивирусом «Защитник Windows». Который теперь называется «Microsoft Defender» и, кстати, становится лучше и надежнее с каждым новым выпуском.

Раньше я относился к «Защитнику Windows», как к раздражающему костылю в операционной системе, но постепенно стал пользоваться только им, полностью отказавшись от бесплатных антивирусов.У него есть неоспоримое преимущество перед бесплатными антивирусами, заключающееся в том, что он тих, незаметен и не показывает рекламу.

Для удобства далее в блоге я буду называть трояны, вирусы, майнеры и шифровальщики — зловредами или вредоносами.

Чтобы защитить свои данные от программ зловредов, надо понять, что им нужно. А нужно им в последние годы стало многое. Если в 90-е и нулевые годы эти программы писались в основном для баловства и стремления разрушить как можно больше всего, то теперь зловреды сильно изменились.

Они стали тихи и незаметны, умудряясь прятаться даже от многих антивирусов. А нужно им от ваших компьютеров очень многое.

Во-первых, электронные деньги. Сейчас, когда электронные кошельки есть у каждого второго, они становятся целью номер один для большинства зловредов.

Во-вторых, аккаунты. В почтовых сервисах, соцсетях, игровых сервисах и т.д.. Эти аккаунты потом используются ботами или продаются массово.

В-третьих, ресурсы вашего компьютера. Всплеск стоимости криптовалют породил целое полчище зловредов-майнеров, которые используют как вашу видеокарту, так и процессор. Причем эти зловреды хитро прячутся и начинают работу, когда пользователь отошел от компьютера или когда у него есть свободные ресурсы.

Иногда им даже не надо попадать к вам на жесткий диск, были такие сайты, при заходе на которые компьютер начинал майнить владельцу сайта криптовалюту.

В-четвертых, деньги, которые вымогают программы вымогатели.

Небезызвестный вымогатель WannaCry, устроивший массовую эпидемию в 2017 — наиболее яркий пример. А менее популярных вымогателей были сотни, если не тысячи.Самые простые просто блокировали работу на компьютере, а самые опасные — шифровали все важные файлы без возможности восстановления.

Теперь, когда мы разобрались с угрозой и поняли, какие наши данные под угрозой, можно рассмотреть шаги, которые помогут их сохранить в целости.