Как обнаружить троян? Проверьте подозрительные папки.

Для трояна обычное дело изменять системные папки и файлы. Проверить это можно несколькими способами:

- FCIV – командная утилита для расчёта MD5 или SHA1 файловых хешей

- SIGVERIF – проверяет целостность критических файлов, имеющих цифровую подпись Microsoft

- TRIPWIRE – сканирует и сообщает об изменениях в критических файлах Windows

- MD5 Checksum Verifier

- SysInspect

- Sentinel

- Verisys

- WinMD5

- FastSum

Как обнаружить троян? Проверьте сетевую активность приложений

В трояне нет смысла, если он не запускает сетевую активность. Чтобы проверить, какого рода информация утекает из системы, необходимо использовать сетевые сканеры и пакетные сниферы для мониторинга сетевого трафика, отправляющего данные на подозрительные адреса. Неплохим инструментом здесь является Capsa Network Analyzer – интуитивный движок представит детальную информацию, чтобы проверить, работает ли на вашем компьютере троян.

Успехов нам всем.

Прочитано: 538

Осенью 2013 я решил провести анализ антишпионских программ и заодно проверить свой компьютер на наличие шпионов, троянов и почистить его от всяких вредоносных программ.

Сегодня я решил поделиться с вами своими наблюдениями по скорости, производительности и конечно эффективности работы лучших, по моему мнению, антишпионских программ.

Цель обзора этой статьи — полноценные программы, которые можно установить на компьютер для повышения безопасности и борьбы с троянами и другими шпионами.

Чтобы определить основных игроков на рынке антишпионских программ предлагаю рассмотреть программы, которые чаще всего скачивают, а затем просмотреть эффективность и качество их работы, как и в статье о лучших антивирусах 2014 года.

Для меня было интересно и удивительно узнать, что бесплатных антишпионских программ на рынке представлено довольно много. Ниже представлен список загрузок популярного сайта бесплатных и пробных программ — www.cnet.com.

Удаление процессов из автозагрузки

Открываем консоль «Выполнить» (Win + R) и прописываем команду:

Msconfig

После появления на экране окна настройки, переходим во вкладку «Автозагрузка» и снимаем галочки напротив подозрительных пунктов. Вот пример:

Устраняйте всё, что Вы лично не устанавливали. Если возникают сомнения, то зайдите в интернет с андройд планшета (или любого другого устройства) и «забейте» в поиск подозрительную строку, чтобы узнать её назначение.

Я написал уже много разных статей на тему лечение вирусов, можно будет глянть и там, может подойдет другой метод лучше.

Отдельно стоит упомянуть о вирусе Artemis (Артемида), который копирует свои файлы на диск, а потом начинает их дублировать. Таким образом свободное место начинает быстро заканчиваться. Чаще всего троян поражает только системы на базе Win32.

В автозапуске его процесс называется (randomname).dll. Если встретите что-нибудь подобное, без раздумий удаляйте.

Платить ли выкуп?

Обычно не рекомендуетсяплатить выкуп. Как в случае с политикой отказа от переговоров в реальной ситуации с заложниками, при «захвате» данных следует применять аналогичный подход. Выплачивать выкуп не рекомендуется, поскольку нет гарантии, что вымогатели действительно выполнят свое обещание и расшифруют данные. Кроме того, получение злоумышленниками выкупа будет способствовать совершению такого вида преступлений, а этого следует избегать любой ценой.

Если вы все же планируете заплатить выкуп, не удаляйте программу-вымогатель со своего компьютера. В зависимости от типа программы-вымогателя или плана киберпреступников по расшифровке данных, программа-вымогатель может являться единственным способом применить код дешифрования. В случае преждевременного удаления программы-вымогателя код дешифрования, купленный по высокой цене, станет бесполезным. Но если вы действительно получили код дешифрования и он сработал, необходимо удалить программу-вымогатель с устройства как можно скорее после расшифровки данных.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

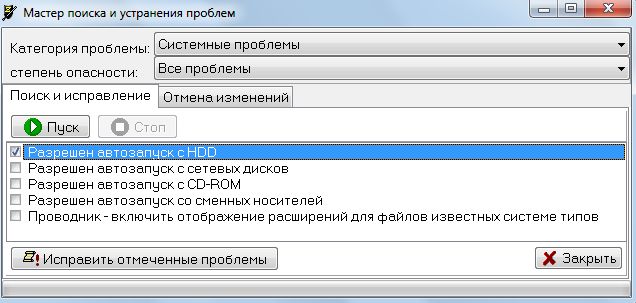

Чтобы не разносить заразу, предварительно отключаем на «лечащем» компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Если разделы внешнего жёсткого диска не видны, зайдите в «Управление дисками». Для этого в окне «Пуск» -> «Выполнить» напишите diskmgmt.msc и затем нажмите {ENTER}. Разделам внешнего жёсткого диска должны быть назначены буквы. Их можно добавить вручную командой «изменить букву диска…». После этого проверьте внешний винчестер целиком.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени. Большой выбор антивирусов можно найти в одном из крупнейших маркетплейсов цифровых товаров ggsel.com.

Также рекомендуем придерживаться общих правил безопасности:

старайтесь работать из-под учётной записи с ограниченными правами;

пользуйтесь альтернативными браузерами – большинство заражений происходит через Internet Explorer;

отключайте Java-скрипты на неизвестных сайтах;

отключите автозапуск со сменных носителей;

устанавливайте программы, дополнения и обновления только с официальных сайтов разработчиков;

всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

блокируйте нежелательные всплывающие окна с помощью дополнений для браузера или отдельных программ;

своевременно устанавливайте обновления браузеров, общих и системных компонентов;

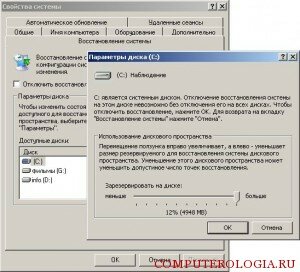

выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.

Следование последней рекомендации даёт возможность делать небольшие образы системного раздела (программами Symantec Ghost, Acronis True Image, Paragon Backup and Recovery или хотя бы стандартным средством Windows «Архивация и восстановление»). Они помогут гарантированно восстановить работу компьютера за считанные минуты независимо от того, чем он заражён и могут ли антивирусы определить трояна.

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Распространение троянов Winlock не ограничено Россией и ближним зарубежьем. Их модификации существуют практически на всех языках, включая арабский. Помимо Windows, заражать подобными троянами пытаются и Mac OS X. Пользователям Linux не дано испытать радость от победы над коварным врагом. Архитектура данного семейства операционных систем не позволяет написать сколь-нибудь эффективный и универсальный X-lock. Впрочем, «поиграть в доктора» можно и на виртуальной машине с гостевой ОС Windows.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Чтобы не разносить заразу, предварительно отключаем на «лечащем» компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Отключение автозапуска с помощью AVZ

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Если разделы внешнего жёсткого диска не видны, зайдите в «Управление дисками». Для этого в окне «Пуск» -> «Выполнить» напишите diskmgmt.msc и затем нажмите ENTER. Разделам внешнего жёсткого диска должны быть назначены буквы. Их можно добавить вручную командой «изменить букву диска…». После этого проверьте внешний винчестер целиком.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

старайтесь работать из-под учётной записи с ограниченными правами;

пользуйтесь альтернативными браузерами – большинство заражений происходит через Internet Explorer;

отключайте Java-скрипты на неизвестных сайтах;

отключите автозапуск со сменных носителей;

устанавливайте программы, дополнения и обновления только с официальных сайтов разработчиков;

всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

блокируйте нежелательные всплывающие окна с помощью дополнений для браузера или отдельных программ;

своевременно устанавливайте обновления браузеров, общих и системных компонентов;

выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.

Следование последней рекомендации даёт возможность делать небольшие образы системного раздела (программами Symantec Ghost, Acronis True Image, Paragon Backup and Recovery или хотя бы стандартным средством Windows «Архивация и восстановление»). Они помогут гарантированно восстановить работу компьютера за считанные минуты независимо от того, чем он заражён и могут ли антивирусы определить трояна.

Распространение троянов Winlock не ограничено Россией и ближним зарубежьем. Их модификации существуют практически на всех языках, включая арабский. Помимо Windows, заражать подобными троянами пытаются и Mac OS X. Пользователям Linux не дано испытать радость от победы над коварным врагом. Архитектура данного семейства операционных систем не позволяет написать сколь-нибудь эффективный и универсальный X-lock. Впрочем, «поиграть в доктора» можно и на виртуальной машине с гостевой ОС Windows.

Удалить троян с помощью «Kasperky TDSSKiller»

- В первую очередь необходимо скачать программу с официального источника.

- Как только пользователь скачает файл, нужно кликнуть на него и дождаться появления приветственного окна. Перед самой проверкой выше кнопки «Начать проверку» имеется «Изменить параметры», на что и нужно кликнуть.

Нажимаем «Изменить параметры»

- Появившееся окно будет разделено на 2 раздела, в данном случае потребуется вкладка «Дополнительные опции», а именно пункт «Детектировать файловую систему TDLFS». После проставления галочки пользователю нужно нажать «Ок».

Расставляем галочки и нажимаем «Ок»

- Вот теперь можно приступить к началу проверки, кликнув «Начать сканирование/Начать проверку».

Нажимаем «Начать сканирование,начать проверку»

- Нужно подождать некоторое время, пока антируткит утилита не завершит проверку. Данный процесс можно в любой момент остановить, нажав «Остановить проверку».

Окно с выполнением проверки

- Если компьютер пользователя заражен «трояном», то программа обязательно это покажет. В данном случае нужно кликнуть «Продолжить/Continue», после чего утилита удалит имеющиеся на ПК вредоносные приложения.

Кликаем «Продолжить,сontinue»

Как удалить вирус троян с Spyware Terminator

Это бесплатная программа, в ней также присутствует русский язык. Заходим на сайт Spyware Terminator, скачиваем бесплатную версию. Устанавливаем программу обычным путем. У нас открывается окно, где нам необходимо нажать «Полное сканирование».

Затем сканирование идет обычным путем, если у нас что-то найдется неприятное, нам об этом непременно сообщат и предложат удалить!

Видео как удалить троян

Я надеюсь, теперь вы имеете представление, как удалить троян? Программы все работают отлично, особенно именно по троянам специализируются две последние! Следите за своими компьютерами, и не давайте обвести себя посторонним людям с их вредоносными программами.

Андрей Зимин 04.05.15 г.

P.S. Сейчас конец 2021 года, и я уже два года, как я приобрёл Антивирус ESET. На официальном сайте есть различные варианты данного антивируса, для дома, бизнеса, телефона и прочее.

Анекдот в каждой статье:

Удалите вирус через командную строку

1. Прежде всего, нажмите «Пуск» и введите cmd. Дальше щелкните правой кнопкой мыши на значке cmd и выберите «Запуск от имени администратора». Откроется окно командной строки.

2. В командной строке вам нужно перейти на диск, на котором может быть расположен вирус. Допустим, это диск D, тогда вам нужно набрать dir D: attrib -s -h /s /d *.*, и нажать enter.

3. В окне командной строки вы увидите все файлы, которые находятся на выбранном диске.

4. Внимательно посмотрите список, и если вы заметите необычный файл file.exe и любой файл autorun.inf, тогда переименуйте его с помощью команды rename filename.extension new filename.

Вот и все! Вирус обезврежен, и он больше не несет опасности вашему компьютеру.

Как удалить троян с помощью Malwarebytes

Очередной забугорный воитель с нечистью с 14-дневным ознакомительным периодом. Стоимость домашней лицензии до 30 $USD и бесплатных решений уже давно не предлагает.

Программа русифицирована, с установленными антивирусами ладит. Имеет сканер реального времени и обещает, что система не станет жертвой шифровальщиков, которые давно атакуют рунет. Движок очень хороший, великолепный эвристик, который не уступает самым крутым антивирусным пакетам.

Из минусов. Участились сообщения о ложных срабатываниях: и действительно, так много “угроз” в моей системе не выявила пока ни одна из программ. Однако характерной и строго положительной стороной монеты под названием Malwarebytesявляется наличие (пусть и англоязычного) форума, где можно указать на ошибки, убедиться в их ложности или правильности и просто поделиться впечатлениями: для меня, как пользователя, это как минимум очень честно, но вот количество обращений по поводу разъяснений “а это почему она зачислена во вредители?” неуклонно возрастает… Ко всему прочему, программа уж очень любит застревать в бесчисленных папках Windows, зависая навечно.

Как работают трояны

Троян не способен к самостоятельному запуску, в отличие от любых компьютерных вирусов. Пользователи сами по незнанию или невнимательности запускают зловредный код на устройстве.

Чаще всего троян распространяется как полезная программа с внедрённым вредоносным софтом в виде:

- добавленного кода в модифицированном установщике абсолютно безвредной программы;

- изображения или документа во вложении электронного письма;

- части самораспаковывающегося архива (SFX).

Также трояны могут попасть на компьютер через поддельные Wi-Fi-сети или программные уязвимости, когда злоумышленник может получить удалённый доступ к компьютеру и скачать на него вредоносные программы.

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Эффективные и проверенные способы удаления вредоносных программ

В наше время компьютеры и интернет являются неотъемлемой частью нашей жизни. Однако, вместе с возможностями, которые они предоставляют, существуют и угрозы безопасности в виде вредоносных программ, таких как трояны, вирусы и шпионское ПО.

Удаление вредоносных программ должно происходить как можно скорее, чтобы защитить ваши данные и обеспечить безопасность вашего компьютера. Для этого существует несколько эффективных и проверенных способов:

- Используйте антивирусное программное обеспечение. Хорошо известные антивирусные программы, такие как Kaspersky, Avast и Norton, могут обнаруживать и удалять вредоносные программы на вашем компьютере.

- Выполняйте регулярные обновления операционной системы. Обновления операционной системы содержат исправления безопасности, которые могут помочь защитить ваш компьютер от новых вирусов и троянов.

- Будьте осторожны при скачивании и установке программ. Проверяйте источник программы, прежде чем скачивать и устанавливать ее на ваш компьютер. Вредоносные программы могут скрываться под видом полезных приложений.

- Не открывайте подозрительные вложения в электронных письмах. Вредоносные программы часто распространяются через вредоносные вложения в электронных письмах. Будьте осторожны и не открывайте вложения от незнакомых отправителей.

- Периодически сканируйте свой компьютер на наличие вредоносных программ. Запускайте антивирусные программы для осуществления полного сканирования вашего компьютера и удаления обнаруженных угроз.

- Используйте брандмауэры и антишпионское программное обеспечение. Брандмауэры помогают защитить компьютер от нежелательных входящих соединений, а антишпионское ПО помогает обнаружить и удалить шпионские программы.

- Проводите резервное копирование данных. Регулярное создание резервных копий ваших данных позволит вам восстановить их в случае вредоносной атаки или потери информации.

Важно помнить, что предупреждение и проактивная защита от вредоносных программ являются лучшими способами обеспечения безопасности вашего компьютера. Доверяйте только проверенным и надежным программам, следите за обновлениями и будьте внимательны при использовании интернета

Метод 3: Ручное удаление вируса

Некоторые вирусы могут быть удалены только вручную. Но делать это можно только в том случае, если вы хорошо знаете Windows и знаете, как просматривать и удалять программные файлы. Если вы чувствуете себя вполне уверенно, то скачайте AutoRuns, который позволяет вам точно увидеть, что именно работает на вашем компьютере и как можно от этого избавиться. После того, как вы загрузили AutoRuns, проверьте, что он находится в удобном месте (папке), куда вы сможете быстро обратиться позже при необходимости.

Запустите программу и помните, что есть множество моментов, которые могут быть незнакомы. Чтобы упростить процесс, отключите отчетность о некоторых подписанных службах Microsoft и программах, о которых вы точно знаете, что они не являются вредоносными. Отфильтруйте параметры, чтобы проверять подписи кода, включите пустые локации и скройте записи Microsoft.

Затем перезагрузите ПК в безопасном режиме с поддержкой сети. Это позволит вам использовать Интернет для поиска этих подозрительных программ, которые загружаются вместе с вашим компьютером. Запустите программу AutoRuns и начните поиск подозрительных объектов.

Это может занять много ресурсов и времени, но это важно для поиска вирусов

Обращайте внимание на название файлов и их местоположение, проверяйте легитимность названия с помощью его поиска в Интернете идентификатора процесса, который может помочь вам понять, что за процесс и является ли он потенциальной угрозой. Проверьте вкладки входа в систему и службы, где будет представлена отфильтрованная для вас информация

Также для тщательного анализа потратьте еще время, чтобы пройтись по этим процессам.

Если можете, записывайте местоположение файлов и любой другой соответствующей информации перед тем, как удалять ее. Нажмите правой кнопкой на вредоносной программе и удалите ее. Удалите все связанные файлы, причем удаляйте по одному объекту за раз для обеспечения безопасности. После того как вы удалите вредоносные программы и файлы, проверьте, что ваша корзина на рабочем столе пуста и снова перезагрузите ваш компьютер.

Распространение

Наиболее распространенным способом внедрения троянского вируса является вредоносная электронная почта. Злоумышленник отправляет электронное письмо с прикрепленным файлом или ссылкой на файл, который при открытии запускает вредоносный код. Чаще всего в этих письмах используется социальная инженерия – манипулирование личностью и эмоциями получателя с целью убедить его открыть вредоносный файл.

Другим популярным методом распространения троянских вирусов является маскировка под полезные программы или файлы. Злоумышленники могут устанавливать троянские вирусы в виде обновлений или дополнений к популярным программам и приложениям. Пользователь скачивает и устанавливает такие программы, даже не подозревая о наличии вредоносного кода.

Также троянские вирусы могут распространяться через вредоносные веб-сайты или рекламные баннеры. При посещении подобных сайтов или клике на рекламный баннер, пользователь может быть перенаправлен на страницу, содержащую вредоносный код, который автоматически загружается на его устройство.

Для повышения эффективности распространения троянских вирусов злоумышленники также могут использовать социальные сети, мессенджеры и другие популярные онлайн-платформы. Они могут создавать фальшивые профили, отправлять вредоносные файлы или ссылки посредством сообщений и комментариев, чтобы запустить вредоносный код на компьютере жертвы.

Важно отметить, что троянские вирусы также могут распространяться через зараженные внешние устройства, такие как USB-флешки. Подключение такого устройства к компьютеру может привести к автоматическому запуску вредоносного кода

Таким образом, троянские вирусы используют разнообразные способы распространения, с целью поражения как можно большего количества устройств и получения контроля над ними. Пользователям следует быть осторожными при открытии писем от неизвестных отправителей, скачивании файлов с непроверенных источников и посещении подозрительных веб-сайтов, чтобы минимизировать риск заражения троянскими вирусами.

Как предотвратить заражение ноутбука или компьютера вирусами (троянами, рекламным ПО)

Методы, описанные выше, помогут почистить компьютер от вирусов, но они не дадут защиты от последующих возможных атак.

Профилактика заражения Windows вирусами сводится к простым правилам, выполнение которых даст практически 100% защиту.

- Установите антивирус и следите за тем, чтобы он регулярно обновлялся.

- Обновляйте операционную систему через Центр обновления Windows.

- Регулярно (1-2 раза в месяц) проводите дополнительное сканирование антивирусными утилитами (см. выше).

- Не открывайте почтовые вложения e-mail (особенно от неизвестных адресатов).

- Не пользуйтесь USB накопителями (флешками) из неизвестных источников.

- Старайтесь не пользоваться сайтами с низкой репутацией (сайтами для взрослых, сайтами, где размещают взломанные программы).

- Не устанавливайте программы, скачанные из непроверенных источников. Скачивайте лишь официальные версии приложений с официальных сайтов.

- Настройте и используйте лишь безопасные DNS сервера (для безопасного сёрфинга в сети Интернет).

Как защититься от таких угроз, как Conteban, в будущем

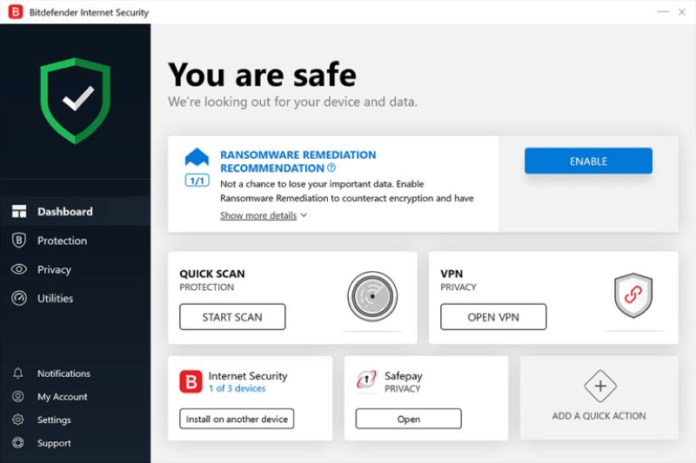

Стандартная защита Windows или любой достойный сторонний антивирус (Norton, Avast, Kaspersky) должны обнаруживать и удалять Conteban. Однако, если вы заразились Conteban с помощью существующего и обновленного программного обеспечения безопасности, вы можете рассмотреть возможность его изменения. Чтобы чувствовать себя в безопасности и защитить свой компьютер от Conteban на всех уровнях (браузер, вложения электронной почты, сценарии Word или Excel, файловая система), мы рекомендуем ведущего поставщика решений для интернет-безопасности — BitDefender. Его решения как для домашних, так и для бизнес-пользователей оказались одними из самых передовых и эффективных. Выберите и получите защиту BitDefender с помощью кнопки ниже:

Скачать BitDefender

Как удалить вирус?

Первое на что стоит обратить внимание в поисках «вредителя» — это на то, что если установленное антивирусное программное обеспечение допустило заражение, то без дополнительных помощников здесь не обойтись. В подобных ситуациях многих и неоднократно выручали «Malwarebytes Anti-Malware» и «Doctor Web Curelt!», которые демонстрируют отличный КПД при использовании их ресурсов в связке

В подобных ситуациях многих и неоднократно выручали «Malwarebytes Anti-Malware» и «Doctor Web Curelt!», которые демонстрируют отличный КПД при использовании их ресурсов в связке.

Поэтому, первое, что необходимо сделать – это скачать упомянутые утилиты с официальных сайтов разработчиков (https://ru.malwarebytes.com и https://www.drweb.ru), запустить их и просканировать систему на наличие «ВПО».

Утилиты максимально просты в использовании, например, для того что просканировать Windows продуктом компании «DoctorWeb» достаточно сделать следующее:

- Запустите скаченный исполняемый файл и подтвердите свои администраторские полномочия;

- Установите флажок, соглашаясь с участием в программе по улучшению и нажмите «Продолжить»;

- Далее, найдите и нажмите на кнопку «Выбрать объекты для проверки»;

- Отметьте флажком все «Объекты проверки» и выберите все имеющиеся разделы диска (по необходимости укажите и съёмные носители), после чего нажмите на кнопку «Запустить проверку».

Утилита начнёт сканирование, которое может занять достаточно длительное время.

По завершению поиска по выявлению «ВПО» вам будет предложено выбрать, что необходимо сделать с найденными вирусами (переместить в карантин, вылечить или удалить).

Дальнейшие шаги будут зависеть уже от того, какие будут результаты сканирования ранее приведёнными антивирусами.

Если проблема не была решена, то обратите внимание на утилиту «AVZ» от талантливого отечественного разработчика. Несмотря на то, что «AVZ» уже давно не получал масштабных обновлений, сканирует Windowsи выявляет вредоносное программное обеспечение он с тем же «аппетитом»

Удаление трояна с помощью Trojan Remover

Отличная утилита, которая не раз выручала меня в неравной борьбе с троянами. Программа мощная, но имеет два небольших недостатка. Первый, она на английском языке, и второй — она платная. Несмотря на это, программа исправно работает в течении 30 дней. Этого вполне достаточно, что бы обезвредить трояна

Программу можно скачать по адресу

На момент написания статьи установщик весит около 12 МБ. Скачиваете и устанавливаете. Установка проста все время нажимаете Далее

. В нижеприведенном окне оставляете флажокПроверить обновления . Компьютер должен быть подключен к интернету.

В следующем окне нажимаете Update

для обновления

Дожидаетесь окончания загрузки обновлений.

Все, Trojan Remover готов к работе.

Как удалить троян с помощью TrojanHunter (“охотник на троянов”)

Программа платная (в районе 40 $ USD), и относительно неплоха. Тестируемому предоставляется пробный период пользования с полным функционалом, что уже хорошо. После установки сразу обновите базу сигнатур и приступайте к проверке. Оптимальные настройки стоят по умолчанию, так что можно ничего не менять. Единственное, что в этом режиме TrojanHunter не будет проверять содержание архивов – а хакеры очень любят трояны туда упаковывать (в противном случае, это потребует от программы больше времени и сил – ведь она и так работает очень долго. Плюс к тому архив как таковой безопасен и без разрешения владельца архива его содержимое системе вреда не причинит). Однако помните, что скачивая архивы, на пресловутую защиту со стороны браузера вы можете уже не надеяться: запакованный в архив троян чувствует себя в сети вольготно.

Из того, что вас привлечёт. После установки в контекстном меню появляется пункт, позволяющий сканировать конкретный файл. Это удобно, если вы не хотите сканировать систему постоянно – на это уходят часы. Далее. Программа указывает на конкретную запись и имя файла, что позволяет к нему присмотреться даже неопытному пользователю – это не слепое удаление “чего-то там, выделенного красным цветом”.

Но ладно. Минусом пользования программы является невозможность обезвредить обнаруженные угрозы в пробной версии, однако путь к возможным заражениям указывается полностью:

По результатам проверки моей системы все срабатывания у меня оказались ложными, однако эти срабатывания вполне понятны. Взгляните:

Дальнейшие действия

Следующий шаг – это удаление файлов восстановления системы. Очень часто именно сюда в первую очередь попадает троян и другие вирусы. Кроме того, желательно просмотреть папку temp и очистить кэш-память браузера, которым вы пользуетесь. Для этих действий можно использовать специальные программы, например, эффективна Ccleaner, которая, кстати, применяется и для мобильных устройств или планшетов.

Для поиска и обнаружения троянов эффективно использовать программу Trojan Remover. Утилита распространяется за определенную плату. Однако, в сети есть и демоверсия программы, которая полностью рабочая в течение первого месяца после установки. После запуска Trojan Remover проверяет на наличие трояна реестр операционной системы, сканирует все документы и файлы, в которых может быть вирус. Причем программа эффективна не только против троянов, но и против некоторых видов червей. Интерфейс антивируса довольно прост и интуитивно понятен даже для новичков, не часто сталкивающихся с техникой.

Если вы заподозрили, что на компьютере или ноутбуке появилась вредоносная программа, то незамедлительно следует заняться его “лечением”. Для этого можно использовать антивирусы. Кроме того, есть и другие способы, например, очистить компьютер от вредоносных программ вручную. На самом деле все не так сложно, а в результате можно оградить себя от значительных неприятностей, которые доставляют компьютерные вирусы.