Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

https://youtube.com/watch?v=4-gPpiVd4V8

Атака на маршрутизатор: чем опасны уязвимости

Программное обеспечение роутеров не всегда идеально и надёжно. Довольно часто случаются инциденты, когда хакеры эксплуатируют уязвимости в безопасности маршрутизатора и получают полный контроль над ним, а после и над всеми устройствами в сети.

Это может произойти из-за халатности разработчика, либо же из-за неудачного стечения обстоятельств. Узнать заранее об уязвимостях вашего роутера невозможно, они могут раскрываться в процессе работы или вовсе оставаться незамеченными по несколько лет.

Чтобы хоть как-то обезопасить себя, необходимо поддерживать актуальную версию прошивки, то есть следить за обновлениями и сразу их устанавливать. Также будет полезным читать специализированные сайты, где рассказывают о новых уязвимостях в тех или иных продуктах.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Украсть пароль WiFi с помощью Wifiphisher. Возможности скрипта.

Скрипт начинает искать близлежащие сети. Подождите пару минут и остановите его работу нажатием Ctrl + C:

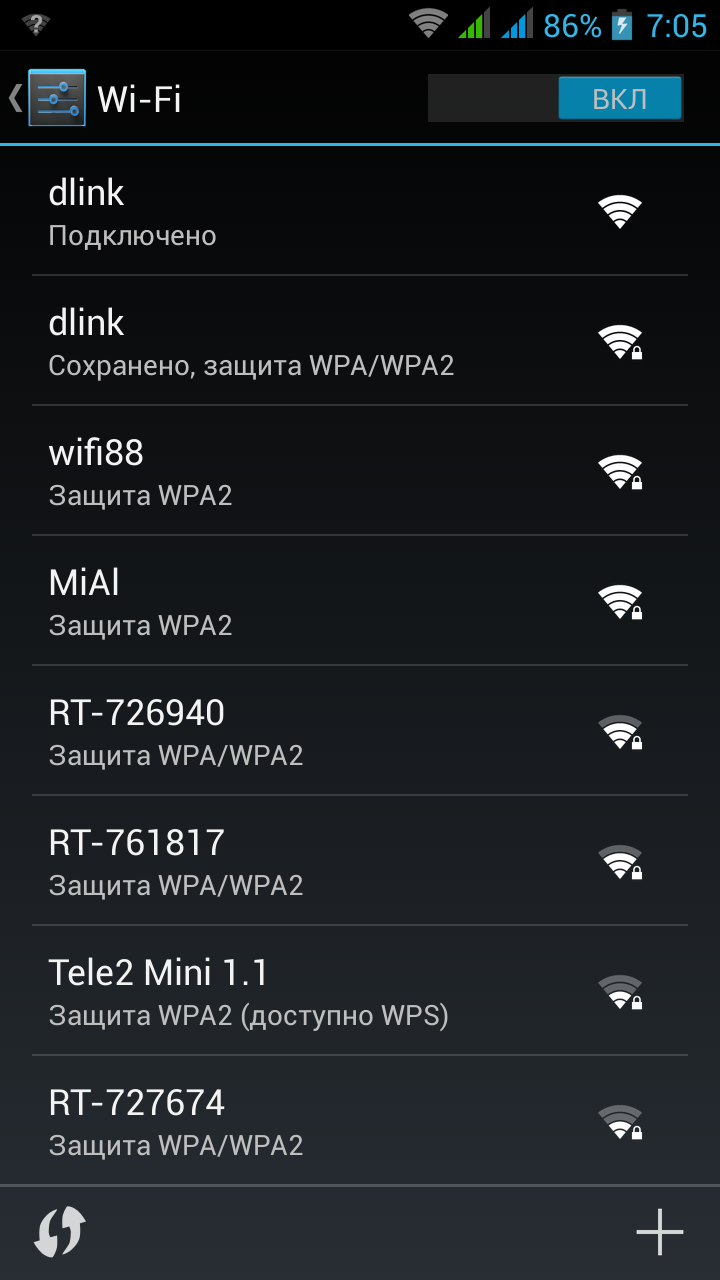

Так выглядит список жертв из окна авто у любой многоэтажки. Представьте себе список в “более общественном” месте?

Сразу после останова работы скрипт предлагает выбрать жертву из представленного списка. Каждой потенциальной цели присваивается порядковый номер (столбец num слева). Описание других столбцов окна включает:

- ch – номер транслируемого канала

- ESSID – имя беспроводной точки

- BSSID – mac адрес устройства

- encr – тип шифрования

- vendor – производитель роутера

Как только хакер вводит номер жертвы, wifiphisher сразу переходит к следующему окну, в котором предлагает уже выбор типа атаки, с помощью которого можно украсть пароль к WiFi. Смотрим. Вот как выглядит окно после ручной доработки:

один из собственных вариантовнажмите, чтобы увеличить

Терминал по умолчанию предлагает четыре варианта выуживания пароля в соответствие со следующими планами:

- Network Manager Connect. Жертва, которая в данный момент находится в сети, увидит обрыв сетевого соединения в браузере пустой страницей и сообщением об отключении или подключению к другой сети. Теоретически скрипт подсовывает поддельную страницу аутентификации, которую, впрочем, пользователь никогда до того не видел. Где на английском (а после несложных манипуляций и на русском) будет предложено заново ввести пароль Pre-Shared Key от своей ТД. Для современных версий браузеров работает уже не очень удачно.

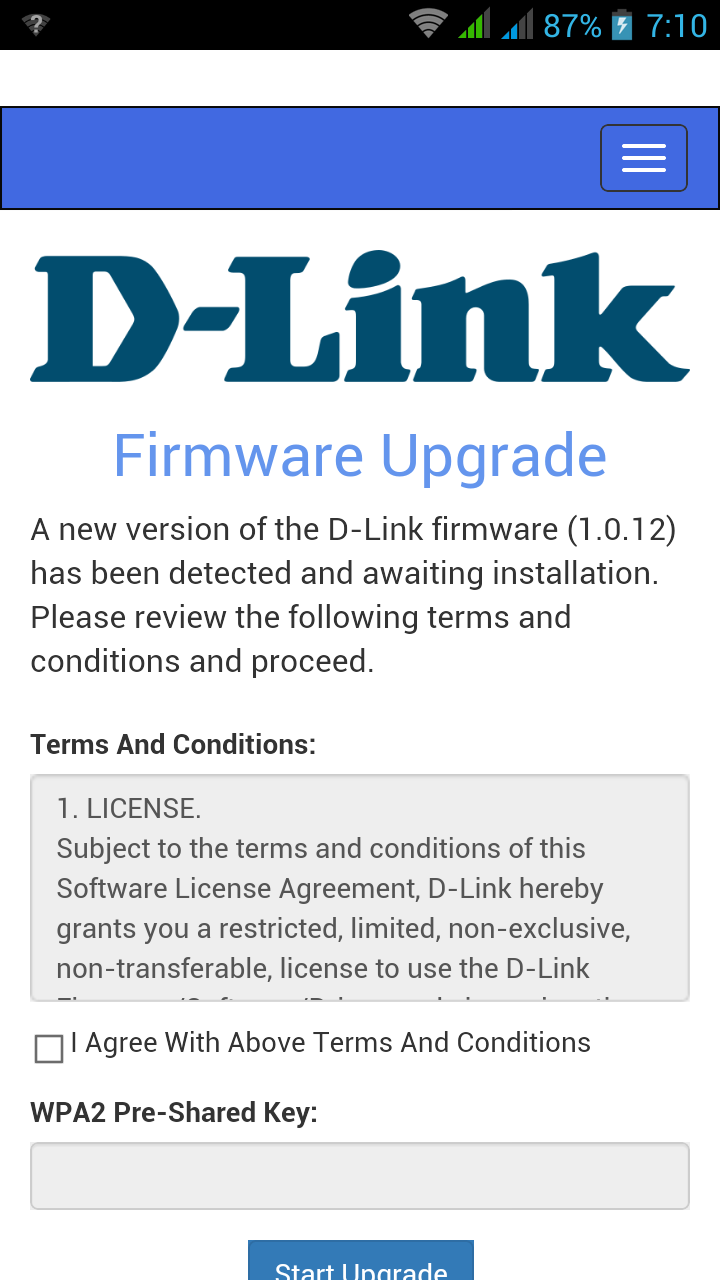

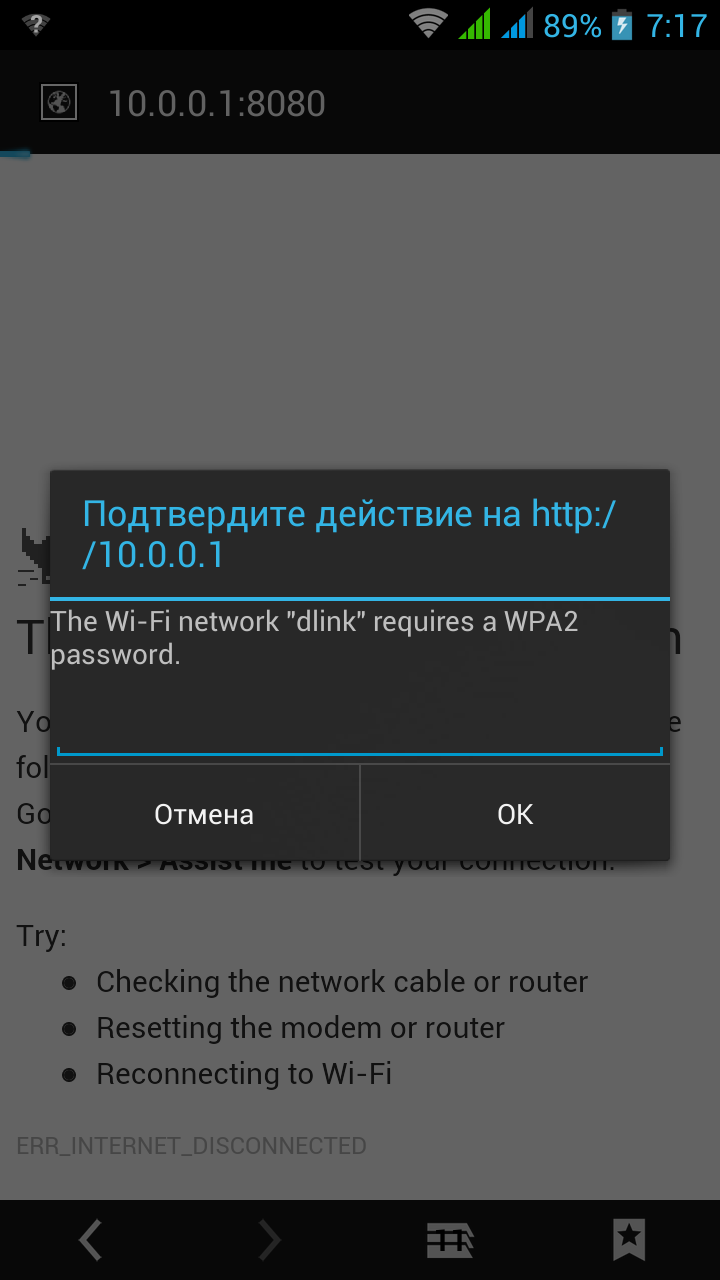

- Firmware Upgrade Page. Более вероятное развитие событий. Жертве подсовывается псевдостраница с предложением обновить программное обеспечение роутера. Я бы нажал с удовольствием… Опять же на английском, однако, интуитивно понятно и оправдано. В описании страницы на фоне вполне приличного пользовательского соглашения опять появляется просьба обновить ПО роутера с просьбой повторно ввести пароль WiFi и не отключаться от сети. Более цивильный вариант фишинга. Вот как выглядит поддельная страница на смартфоне под управлением Android:

осталось ввести пароль…

а хакер видит в консоли вот так:

- Browser Plugin Update. Вариант с обновлением некоего плагина к браузеру, например Adobe Flash Player. На самом деле жертве подсовывается зловредный исполнительный файл – идеальный вариант размещения на компьютере жертвы троянского коня.

- OAuth Login Page – жертва видит на экране страницу аутентификации от Facebook с просьбой подтвердить логин и пароль для бесплатного использования этой ТД. Со стороны хакера создаётся поддельная точка доступа с неброским именем, через которую он будет анализировать трафик жертв, предварительно перехватив пароль к указанной сети. Путём нехитрых команд, описанных в статье, страница с вводом пароля для Facebook легко подменяется на страницу авторизации отечественной сети ( и ), после чего хакер срисовывает ваши пароли и уходит. Так, после несложных преобразований и простеньких подставлений в коде страницы:

Жертва может увидеть на экране ноутбука или планшета вот это:

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе «Скрыть SSID».

- Не забывайте периодически обновлять прошивку на роутере.

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

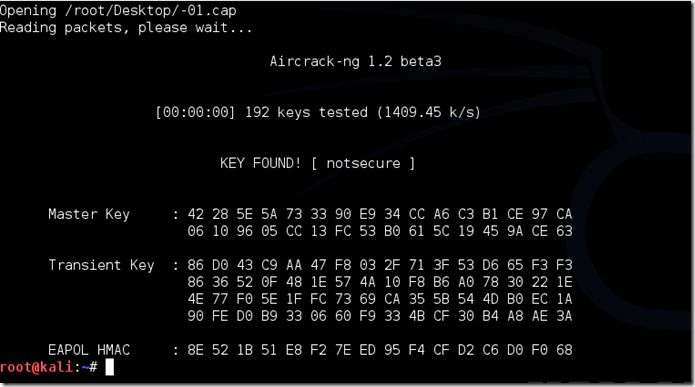

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

Создание пользовательского фишингового сценария

Для специфичных целевых атак могут понадобиться пользовательские сценарии.

Создание фишингового сценария очень просто и состоит из двух шагов:

1) Создайте config.ini

Файл config.ini размещается в корневой директории шаблон и его содержимое может быть разделено на две секции:

i) info: Эта секция содержит характеристику сценария.

- Name (обязательно): Имя фишингого сценария

- Description (обязательно): Короткое описание (<50 слов) сценария

- PayloadPath (опционально): Если сценарий фишинга отправляет жертве вредоносные файлы, пользователи могут здесь вставить абсолютный путь до вредоносных исполнимых файлов

ii) context: Эта секция опционально и содержит заданные пользователем переменные, которые позднее могут быть внедрены в шаблон.

Пример

Это пример файла config.ini:

> # Это комментарий

>

> Name: Страница с предупреждением от Интернет-провайдера

> Description: Страница предупреждения, спрашивающего у жертвы от имени Интернет-провайдера учётные данные DSL

>

>

> victim_name: John Phisher

> victim_ISP: Interwebz

2) Создание файлов шаблона

Шаблон содержит статичные части желаемого HTML вывода и может содержать состоять из нескольких статичных HTML файлов, изображений, CSS или JavaScript файлов. Динамичные языки (например, PHP) не поддерживаются.

Заполнители

HTML файлы могут содержать специальных синтаксис (благодаря заполнителям), описывающим, как будет вставлен динамическое содержимое. Динамический контент может происходить из двух источников:

i) Маячковые фреймы (Beacon). Маячковые фреймы содержат всю информацию о целевой сети и могут использоваться для сбора информации. Во время выполнения главный процесс собирает всю интересную информацию и передаёт её в выбранный шаблон.

На время написания, главный процесс передаёт следующие данные:

target_ap_essid <строка>: ESSID целевой точки доступа

target_ap_bssid <строка>: BSSID (MAC) адрес целевой точки доступа

target_ap_channel <строка>: Канал целевой точки доступа

target_ap_vendor <строка>: Имя производителя целевой точки доступа

target_ap_logo_path <строка>: Относительный путь до логотипа целевой точки доступа в файловой системе

APs <список>: Список, содержащий словари точек доступа, захваченных во время фазы выбора ТД

AP <dict>: Словарь содержит следующую информацию в отношении точки доступа:

channel <строка>: Канал точки доступа

essid <строка> ESSID точки доступа

bssid <строка> BSSID (MAC) адрес точки доступа

vendor <строка> Имя производителя точки доступа

Помните, что приведённые выше значения могут иметь значение ‘None’. Например, все значения target_* будут None, если пользователь не указал целевую точку доступа (использую опцию —essid). Поле ‘target_ap_logo_path’ будет None если логотип не определён конкретного производителя не существует в репозитории логотипов.

ii) Файл config.ini (описанный выше). Все значения заданные в секции «Context» могут использоваться внутри файлов шаблонов.

В случае конфликтов имён, значения из конфигурационного файла перепишут значения, приходящие из маячковых фреймов.

Запись учётных данных

Для того, чтобы wifiphisher знал, какие учётные данные записывать, значение ‘name’ HTML атрибутов нужно предварять строкой ‘wfphshr’. Во время запросов POST, wifiphisher будет записывать все переменные, которые начинаются с этой строки.

Пример

Это сниппет из шаблона (index.html):

> <p> Dear ` victim_name `, This is a message from ` ISP `.

> A problem was detected regarding your ` target_ap_vendor ` router. </p>

> <p> Please write your credentials to re-connect over PPPOE/PPPOA.</p>

> <input type="text" name="wphshr-username"></input>

> <input type="text" name="wphshr-password"></input>

В этом примере переменные ‘victim_name’ и ‘ISP’ поступают из config.ini, а переменные ‘target_ap_vendor’ — из маячковых фреймов. И «wphshr-username», и «wphshr-password» будут записаны в журнал.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Requirements

Following are the requirements for getting the most out of Wifiphisher:

- Kali Linux. Although people have made Wifiphisher work on other distros, Kali Linux is the officially supported distribution, thus all new features are primarily tested on this platform.

- One wireless network adapter that supports AP mode. Drivers should support netlink.

- One wireless network adapter that supports Monitor mode and is capable of injection. Again, drivers should support netlink. If a second wireless network adapter is not available, you may run the tool with the –nojamming option. This will turn off the de-authentication attack though.

Способы, как узнать пароль

Если по какой-либо причине пароль неизвестен, его можно узнать, используя для этого различные способы. Знание того, как узнать пароль от вайфая соседа, может пригодиться при необходимости вспомнить его для подключения гостя или после перепрошивки телефона, а также во многих других случаях.

Метод подбора пароля

Это делается как вручную, так и автоматически, с помощью специальных программ, перебирающих различные комбинации. При этом возможен подбор пароля по словарю, используя наиболее распространенные комбинации, а также способом полного перебора (брут-форс), при котором проверяются все возможные сочетания цифр, букв и символов.

Смена MAC-адреса

Этот способ применяется в случае, если защита от несанкционированного доступа осуществляется путем ограничения доступа по уникальным идентификаторам, которые имеет каждое устройство – MAC-адресам. Зная, какие адреса являются доверенными, можно сфальсифицировать их на устройстве, использующемся для взлома, и подключиться под видом доверенного устройства к сети. Узнать MAC-адреса можно путем прослушивания и анализа радиообмена в сети специальными программами.

Взлом, используя PIN на точке доступа (роутере)

Практически каждый роутер, использующийся для организации беспроводной сети, имеет функцию WPS (Wi-Fi Protected Setup), которая позволяет упростить подключение новых пользователей по WiFi. Процедура требует всего лишь введения на устройстве, которое нужно подключить к сети, PIN-кода, нанесенного на корпусе роутера. Функция WPS, как правило, включена по умолчанию в большинстве роутеров, поэтому, этим способом очень легко воспользоваться как легально, так и нелегально. При активированной функции WPS подготовленным хакерам даже не требуется знать PIN-кода. Он может быть подобран специальными программами в течение нескольких часов.

Программы для взлома

Для облегчения получения информации, необходимой для несанкционированного подключения к сети, используются специальные программы, которые делают это в автоматическом режиме. Их существует очень много, они выпускаются как для мобильных устройств, например для операционной системы Android (WiFi Warden, WIBR+ и другие), так и для компьютеров с Windows (например, Aircrack-ng Suite, Dumpper, WiCrack), а также для других систем. Эти программы обладают функциями, позволяющими исследовать особенности сетей, доступных для подключения, в том числе проверить уязвимость WPS, а также попробовать взломать сеть подбором пароля. Использование такого софта позволяет проверить как защиту собственной сети от несанкционированного доступа, так и узнать пароль от WiFi соседа.

Использование хитрости для взлома

Иногда, чтобы узнать пароль от соседского ВайФая используются методы основанные на хитрости. Это может быть просьба взять попользоваться чужой смартфон или компьютер для какого-либо срочного дела, мотивированная красиво звучащей легендой. При этом, под видом набора сообщения, может быть произведен доступ к хранилищу паролей, чтобы потом его использовать для своих целей. Для этого нужно просто понимать, как узнать пароль от WiFi на телефоне или компьютере.

Disclaimer

- Authors do not own the logos under thedirectory. Copyright Disclaimer Under Section 107 of the Copyright Act 1976, allowance is made for “fair use” for purposes such as criticism, comment, news reporting, teaching, scholarship, and research.

- Usage of Wifiphisher for attacking infrastructures without prior mutual consistency can be considered as an illegal activity. It is the final user’s responsibility to obey all applicable local, state and federal laws. Authors assume no liability and are not responsible for any misuse or damage caused by this program.

Note: wifiphisher.org and this page are the only official pages for wifiphisher. Other sites may be delivering malware.

Защита от Wifiphisher

Будьте осторожными при вводе личной информации во всплывающие окна или на веб-сайты, особенно при подключении к общедоступным Wi-Fi сетям.

Важно всегда обновлять программное обеспечение вашего роутера и устройств, чтобы устранить уязвимости, которые могут использоваться атакующими.

Используйте сложные пароли для вашей Wi-Fi сети. Пароли должны быть длинными и содержать комбинацию букв верхнего и нижнего регистра, цифр и специальных символов.

Предпочтительно использовать протоколы защиты WPA2 или WPA3 для вашей Wi-Fi сети, так как они более безопасны, чем устаревшие протоколы WEP или WPA.

Функция Wi-Fi Protected Setup (WPS) может быть уязвимой к атакам, поэтому лучше отключить ее в настройках роутера.

Регулярно проверяйте список подключенных устройств к вашей сети Wi-Fi

Если вы обнаружите подозрительные устройства, немедленно отключите их и измените пароль Wi-Fi.

Проводите обучение своих сотрудников или членов семьи о возможных угрозах безопасности Wi-Fi сети и методах защиты от них.

Соблюдение этих простых мер безопасности поможет вам защититься от атак, таких как Wifiphisher, и обеспечит безопасность вашей Wi-Fi сети. Не забывайте быть бдительными и регулярно обновлять свои знания о методах защиты от киберугроз.

Установка и запуск Wifiphisher

Теперь Wifiphisher имеется в стандартных репозиториях Kali Linux и BlackArch, поэтому установку можно выполнить в одну команду.

sudo apt-get install wifiphisher hostapd dnsmasq python-pyric python-jinja2

Установка в BlackArch

sudo pacman -S wifiphisher dnsmasq hostapd net-tools python2-pyric python2-j2cli --needed

Хотя Wifiphisher делает все необходимые настройки и переводит нужный интерфейс в режим монитора, он не выгружает Network Manager, который может сказаться на успешность атаки. Рекомендуется сделать это вручную:

sudo systemctl stop NetworkManager

Запустите программу с правами администратора:

sudo wifiphisher

При старте программы вы можете увидеть сообщение:

There are not enough wireless interfaces for the tool to run! Please ensure that at least two wireless adapters are connected to the device and they are compatible (drivers should support netlink). At least one must support Master (AP) mode and another must support Monitor mode.

Otherwise, you may try —nojamming option that will turn off the deauthentication phase.

Сообщение гласит:

Недостаточно беспроводных интерфейсов для запуска инструмента! Пожалуйста, убедитесь, что подключено по крайней мере два устройства и что они являются совместимыми (драйвер должен поддерживать netlink). По крайней мере один должен поддерживать Мастер режим (AP), а другой должен поддерживать режим Монитора.

В противном случае вы можете попробовать опцию —nojamming, которая отключит фазу деаутентификации.

Если с вашими Wi-Fi адаптерами всё в порядке, то появится такое окно:

В нём выберите (стрелочками вверх-вниз) беспроводную сеть для атаки и нажмите ENTER. Чтобы выйти нажмите ESC.

Вам на выбор будут предложены фишинговые сценарии:

Доступные фишинговые сценарии:

1 — Страница обновления прошивки

Страница конфигурации роутера без логотипов и брендов, спрашивает WPA/WPA2 пароль для обновления прошивки. Также адаптирована для мобильных телефонов.

2 — Менеджер сетевых соединений

Имитирует поведение менеджера сетей. Этот шаблон отображает страницу Chrome «Connection Failed» и показывает окно менеджера сетей поверх страницы, который спрашивает ключ от Wi-Fi. В настоящее время поддерживаются менеджеры сетей Windows и MAC OS.

3 — Страница входа Oauth

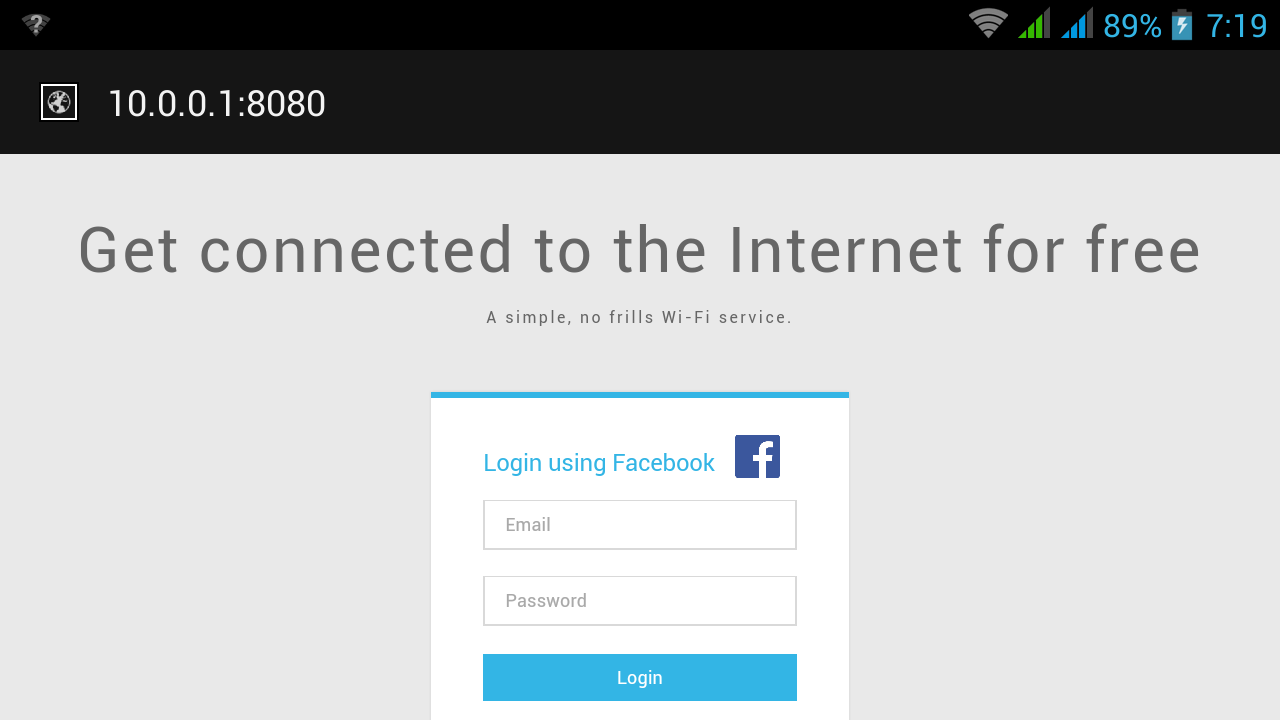

Бесплатная Wi-F служба спрашивает учётные данные Facebook для аутентификации с использованием OAuth

4 — Обновление плагина браузера

Страница обновления браузера плагина, которая может использоваться для доставки полезной нагрузки жертве.

Введите номер сценария, который вы хотите использовать. Начнём с первого.

Жертва будет видеть две ТД с одинаковыми именами. Причём к оригинальной (которая с паролем) подключиться невозможно. Вторая (Злой Двойник) позволяет подключиться без пароля.

Атакующий в это время видит:

Строка deauthenticating clients показывает клиентов, для которых глушиться Wi-Fi (т. е. создаётся препятствие для подключения к оригинальной точке доступа). А строка DHCP Leases показывает тех, кто уже подключился к Злому Двойнику. HTTP requests показывает запросы, которые были сделаны клиентами.

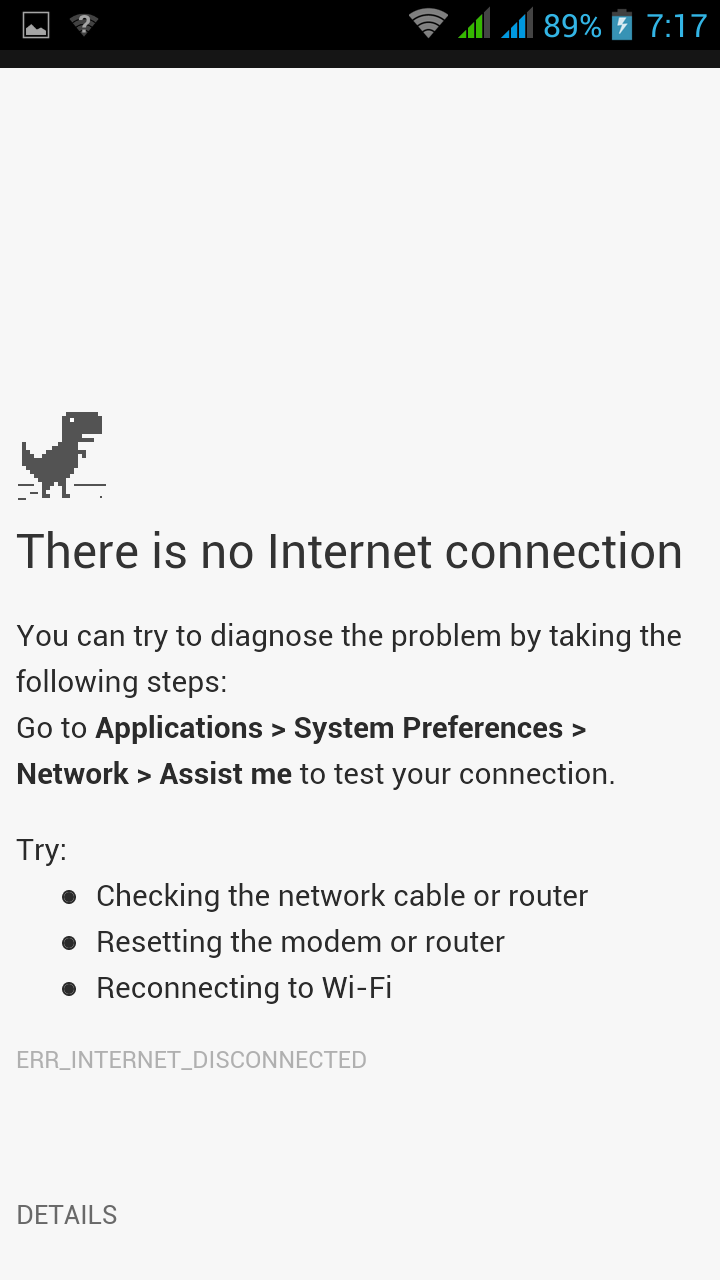

При попытке открыть любой сайт клиент видит сообщение о необходимости обновить прошивку роутера.

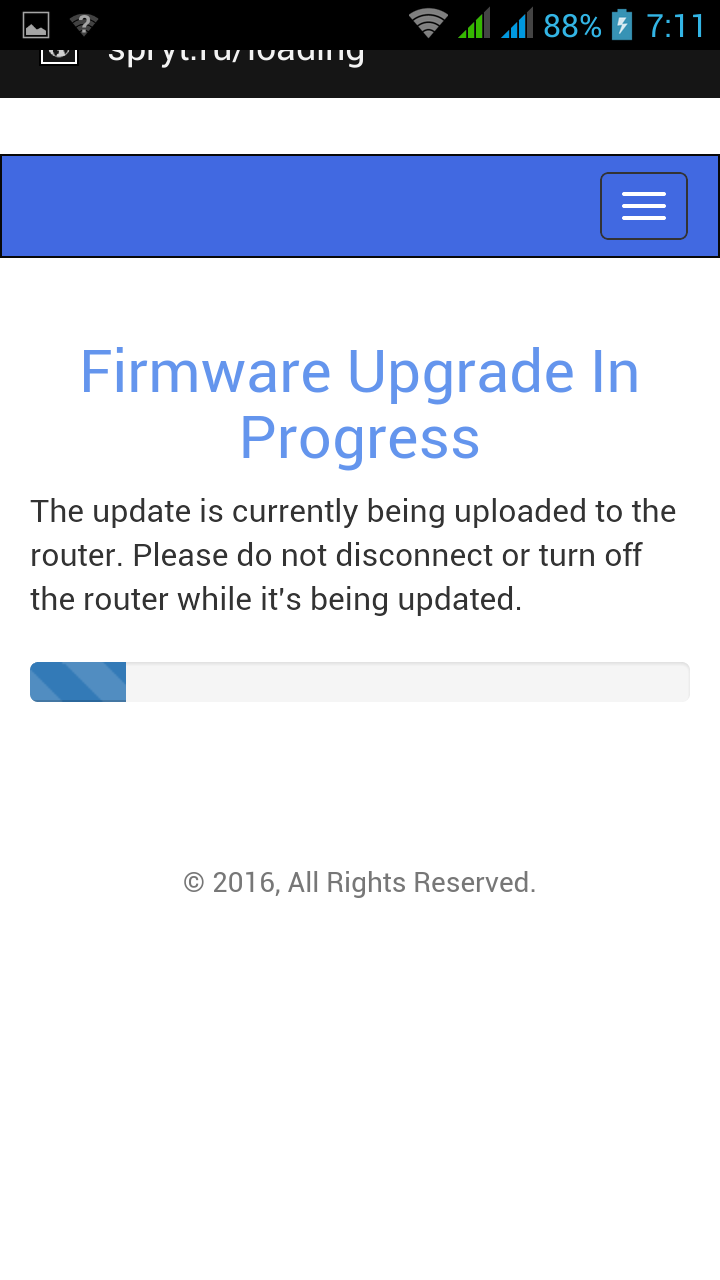

После ввода пароля запускается достаточно долгий процесс «обновления»:

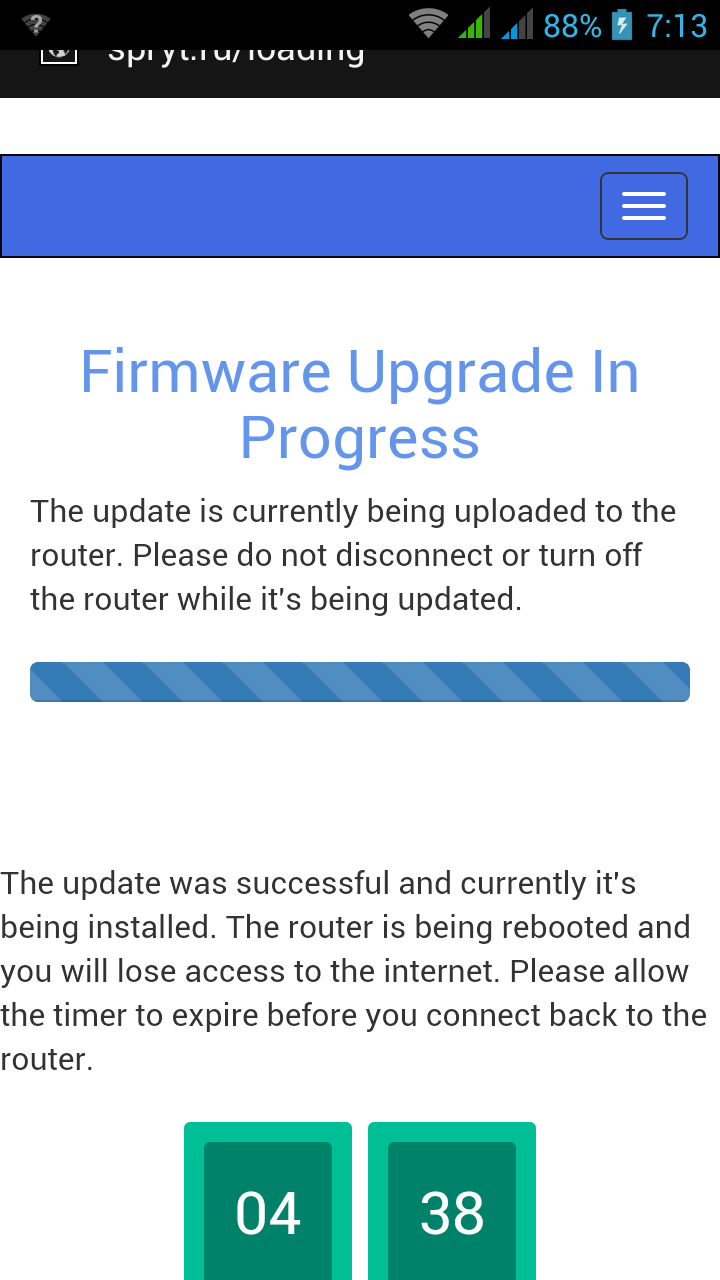

Вторая стадия «обновления»:

А атакующий видит:

Бордовым цветом выделены отправленные данные.

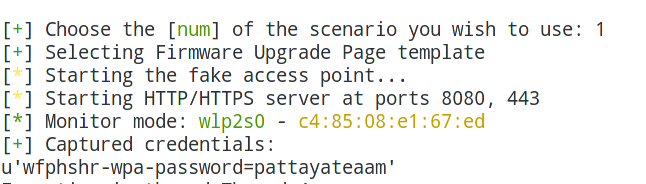

Для прекращения атаки нужно нажать CTRL+c. Если учётные данные были успешно захвачены, то будет выведено примерно следующее сообщение:

Captured credentials: u'wfphshr-wpa-password=pattayateaam'

При втором сценарии жертве выводится такой запрос для ввода пароля:

А при третьем сценарии для доступа к открытой точке доступа просят ввести логин и пароль от Facebook:

Aircrack-ng

Программа Aircrack-ng

Программа Aircrack-ng

Aircrack одна из самых лучших программ для взлома WiFi, и самый популярный инструмент для тестирования безопасности беспроводных сетей. По сути, это набор инструментов, которые могут практически всё, но работают только из командной строки. Каждый инструмент из набора выполняет чётко одну свою функцию. Вот основные из них: поиск доступных сетей и просмотр подробной информации о них (airodump), захват сетевых пакетов и их фильтрация (airodump), настройка сетевого интерфейса для работы в режиме монитора (airmon), отправка пакетов в сеть (aireplay), перебор паролей с помощью алгоритмов или словаря (aircrack), расшифровка трафика (airdecap).

Принцип действия довольно прост: сначала злоумышленник должен переключить карту в режим монитора, затем найти вашу сеть и начать собирать из неё пакеты или другие данные. Как только он получит то, что ему нужно, перейдёт к перебору пароля. В случае c WEP будет достаточно только большого количества пакетов и пароль будет найден с вероятностью 100%. Для WPA нужно перехватить рукопожатие, которое передаётся в момент, когда вы подключаетесь к Сети. А дальше его можно перебирать по словарю. Чем проще пароль, тем быстрее он будет вычислен.

Как узнать пароль от Wi-Fi на телефоне

На смартфонах, компьютерах и ноутбуке, подключенных к сети по WiFi, пароль для подключения можно узнать, если зайти в настройки роутера с помощью браузера, перейдя по адресу 192.168.1.1, либо 192.168.0.1 (в зависимости от типа используемого маршрутизатора).

Затем необходимо ввести пароль и логин (по умолчанию admin для обоих значений), которые обычно никто не меняет.

В меню «Настройки» роутера нужно перейти в пункт «Настройки беспроводных сетей», где найти вкладку «Безопасность», в которой можно увидеть пароль, установленный на сеть.

Это меню в различных роутерах находится во вкладках с разными, но похожими названиями, которые можно точно узнать в инструкции от устройства, доступной для скачивания в интернете.

Примеры запуска wifiphisher

Запустите инструмент набрав

wifiphisher

При запуске инструмента без опций, он найдёт правильные интерфейсы и интерактивно спросит пользователя выбрать ESSID целевой сети (из списка всех ESSID в окружающем пространстве) а также фишинговый сценарий, который нужно выполнить.

wifiphisher -aI wlan0 -jI wlan4 -p firmware-upgrade

Использовать wlan0 для поднятия мошеннической точки доступа и wlan4 для DoS атак. Выбрать целевую сеть вручную из списка и выполнить сценарий «Firmware Upgrade».

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» — это очень простой способ получить PSK из защищённой паролем сети.

wifiphisher --essid CONFERENCE_WIFI -p plugin_update -pK s3cr3tp4ssw0rd

Автоматически выбрать правильные интерфейсы. Установить в качестве цели Wi-Fi с ESSID «CONFERENCE_WIFI» и выполнить сценарий «Plugin Update». Злой Двойник будет защищён паролем PSK «s3cr3tp4ssw0rd».

Полезно в отношении сетей с раскрытыми PSK (например, на конференциях). Сценарий «Plugin Update» заключается в том, что жертва скачивает вредоносный исполнимый файл (например, зловред, содержащий полезную нагрузку обратного шелла).

wifiphisher --nojamming --essid "FREE WI-FI" -p oauth-login

Не выбирать в качестве цели какую-либо сеть. Просто создать открытую Wi-Fi сеть с ESSID «FREE WI-FI» и выполнить сценарий «OAuth Login».

Полезно в отношении жертв в публичных местах. Сценарий «OAuth Login» обеспечивает простой способ захвата учётных данных из социальных сетей вроде Facebook.

Взлом Wi-Fi: что нам нужно

В данной статье мы познакомимся с программной возможностью «взлом Wi-Fi» с помощью инструмента Wifiphisher. Для запуска скрипта у нас должны быть установлены следующие компоненты:

| Linux | — операционная система, на которой будет запускаться скрипт |

| Python | — язык программирования, на котором написан Wifiphisher |

| Wifiphisher | — программа, которая используется для взлома Wi-Fi сетей |

Варианты установки Wifiphisher:

- Установка с помощью команды .

- Скачивание файлов скрипта в свою собственную директорию и установка зависимостей.

После установки мы можем приступить к использованию Wifiphisher. На экране появится программа Wifiphisher.py, где мы должны выбрать сеть Wi-Fi, которую хотим взломать.

Дальше вводим пароль, который будет использоваться хакером для доступа к Wi-Fi сети. Далее Wifiphisher начнет свою работу и создаст специальные страницы для перехвата пароля.

Также, для предосторожности, мы можем принять дополнительные меры безопасности:

- Минимум раз в месяц менять пароль Wi-Fi.

- Установить более сложный пароль, содержащий буквы, цифры и специальные знаки.

- Не использовать установки по умолчанию для Wi-Fi роутеров.

- Быть внимательными при вводе личной информации на незащищенных страницах.

- Использовать специальные программы для проверки безопасности своей сети Wi-Fi.

Взлом Wi-Fi сети с помощью Wifiphisher — только один из многих способов, как злоумышленники могут попытаться украсть ваш пароль

Размышляйте о своей безопасности и применяйте необходимые меры предосторожности

Requirements to Hack Wi-Fi using Wifiphisher Hacking tool

- PC/laptop running on Kali LINUX

- Download Wifiphisher from GitHub.

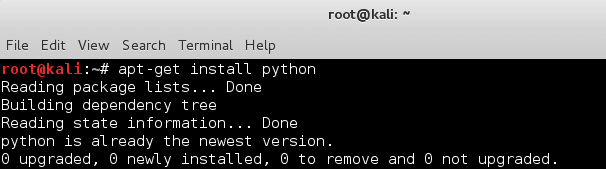

Step 1: Install or Update Python

First, you have to install or update “python” in Kali LINUX. Open the terminal and type below command

apt-get install python

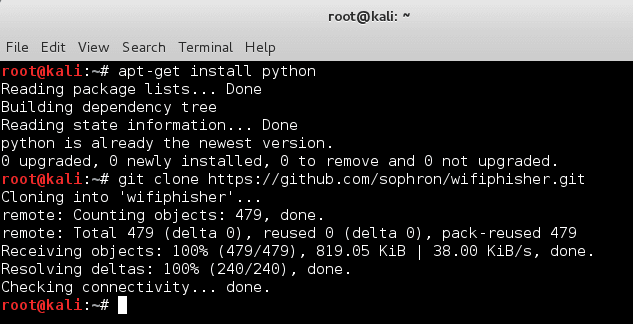

Step 2: Unpack Wifiphisher script

After installing python, you have to unpack the Wifiphisher.

kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

Alternatively, you can clone the code from GitHub by typing:

kali > git clone https://github/sophron/wifiphisher.git

Step 3: Navigate to the directory

Navigate to the directory where Wifiphisher has been installed.To navigate type below command in terminal.

sudocd wifiphisher/

![]()

Now confirm the name of the script. To confirm the name of script, type

ls -l

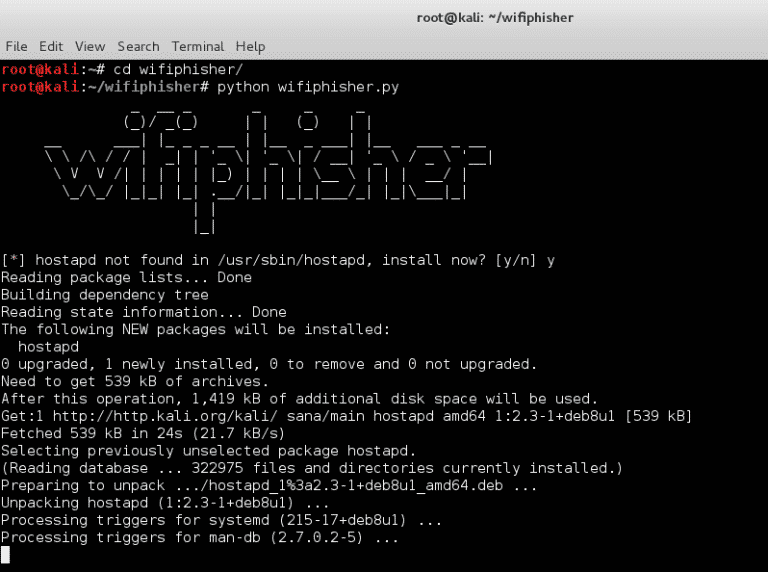

Step 4: Run the Script “wifiphisher.py”

To run script type below commands in terminal and hit enter.

python wifiphisher.py

Once installed the first time you run the script, it will likely tell you that “hostapd” is not found and will prompt you to install it. Install by typing “y” for yes. It will then proceed to install hostapd.

When it has completed, once again, execute the Wifiphisher script.

kali > python wifiphisher.py

This time, it will start the web server on port 8080 and 443, then go about and discover the available Wi-Fi networks. Wifiphisher will get to work and list all the Wi-Fi networks it has discovered.

Step 5: Select AP and Get the Password

From the listed Wi-Fi networks, select your target AP. To select target just press ctrl+c (to stop scanning) and type “num” of AP. After entering num hit enter. The Wifiphisher will show you the target APs SSID and Mac address. Now let the Wifiphisher do its magic and clone this SSID while jamming the real AP. Once this process is completed, the Wifiphisher will direct the original owner of the Wi-Fi network to the cloned page and ask them to re-authenticate their login credentials.

After connecting to evil twin AP, Wifiphisher serves a legitimate looking proxy 10.0.0.58 web page and display a message to the Wi-Fi owner that his/her firmware is being upgraded and they should enter their username and passphrase.

When the user enters their password, it will be passed to you through the Wifiphisher open terminal. Thus Wifiphisher does its job without cracking or even letting the Wi-Fi user know he/she has been hacked.

- How to hack Wi-Fi using your Android smartphone

Утилита c миллионом паролей wi-fi

Есть другой метод взломать чужой вай фай, для этого необходимо просто скачать утилиту, благодаря которой, вам не понадобится ничего взламывать, нужно будет просто подобрать ближайшую точку с интернетом.

Wi-fi map — Подходит для любого гаджета. Идея приложения заключается в обмене вай фай паролями по всему миру. Утилита выдаст на вашем гаджете пароли к ближайшим интернет wi fi сетям, но только при условии если кто-то раньше подключался здесь и внес в Wi-fi map пароль, логин.

Обзор приложения WiFi Map Pro на Android (Samsung Galaxy S4).

WiFi You – В этом приложении уже около 20 миллионов точек доступа по всему миру.

Swift WiFi – Похожая утилита на Wi-fi map, принцип тот же. Установите приложение, и ваш гаджет автоматически выполнит подключение к ближайшей беспроводной сети которая есть в базе программы.

По для iOS

Существует 3 основных приложения для взлома Wi-Fi на мобильных устройствах с операционной системой iOS:

- Airckrack-ng — бесплатная утилита с набором сетевых программ. Инструментарий этого приложения состоит из множества ключей шифрования, предназначенных для работы с протоколами безопасности. Для взлома защищенной сети необходимо подключить базу данных паролей, выбрать технологию шифрования и настроить дополнительные опции. Подключение к сети осуществляется в течение 1 минуты.

- iWep Lite — одна из самых первых программ, предназначенная для мобильных устройств на операционной системе iOS. Она используется для быстрого поиска PIN-кода. Утилита может взламывать сети, где передача информации защищается протоколом WEP. Приложение работает по старым алгоритмам, поэтому поиска пароля осуществляется долго. Преимуществом iWep Lite является встроенный модуль для проверки маршрутизаторов.

- AirSlax — утилита для перехвата электронного ключа. Она предоставляет подробную информацию о ближайших точках доступа. Программа может определять качество сигнала и сканировать защитный чип роутера. В настройках AirSlax предоставляется возможность поменять MAC-адрес маршрутизатора.

Мы НЕ рекомендуем заниматься взломом, есть и простые способы узнать пароль.

Жертвы должны проявить немного безалаберности

Чтобы украсть пароли с помощью Wifiphisher, злоумышленнику нужно немного безалаберности со стороны жертвы

Если пользователь подключен к Wi-Fi сети и внезапно увидит новую точку доступа с таким же именем (SSID), как текущая сеть, то есть большая вероятность, что он автоматически подключится к этой новой точке доступа без всяких предосторожностей

Wifiphisher — это инструмент, который позволяет хакеру взломать Wi-Fi сеть, используя специальный скрипт. Для работы Wifiphisher требуется установленная ОС Linux, а также наличие двух сетевых интерфейсов, один из которых будет использоваться для создания собственной точки доступа.

Далее мы познакомимся с несколькими вариантами использования Wifiphisher для украсть пароль Wi-Fi сети от своих жертв. Один из таких вариантов наставлен на использование уязвимости в типах аутентификации Wi-Fi сетей, а другой — на запросы с подделанной просьбой ввода пароля Wi-Fi на экране устройства.

Взлом Wi-Fi сети с использованием уязвимости в типах аутентификации (WifiphisherPy)

Для начала нужно установить Wifiphisher на свой Linux-компьютер. Для этого выполним следующие команды в терминале:

sudo apt-get update sudo apt-get install wifiphisher

После установки Wifiphisher нужно создать копию желаемого Wi-Fi сети, к которой вы хотите подключиться. Сделать это можно с помощью следующей команды:

sudo wifiphisherpy

Появится список доступных сетей Wi-Fi. Выберите нужную сеть, указав ее номер.

Далее Wifiphisher начнет создание копии выбранной сети и соберет информацию о подключающихся клиентах. Как только клиенты подключатся, Wifiphisher будет запрашивать у них ввод пароля Wi-Fi. Если пользователи введут свои пароли, они будут сохранены и отображены на экране.

Взлом Wi-Fi с использованием подделанной просьбы ввода пароля (WifiphisherFi)

Для этого типа взлома нужно установить Wifiphisher вручную, так как он не является частью официального пакета Wifiphisher. Для установки этой модифицированной версии Wifiphisher нам потребуется Python. Установим его на компьютер с помощью следующей команды:

sudo apt-get install python

Теперь нужно скачать и установить WifiphisherFi из исходных файлов. Для этого выполним следующие команды:

cd /tmp git clone https://github.com/sophron/wifiphisher.git cd wifiphisher sudo python setup.py install

После успешной установки можно использовать WifiphisherFi для взлома Wi-Fi сетей. Для этого воспользуемся следующей командой:

sudo wifiphisherfi -i wlan0 -j wlan1

Программа создаст поддельную точку доступа Wi-Fi и перехватит запросы клиентов на ввод пароля. Все введенные пароли будут сохранены и отображены на экране.

Чтобы защититься от таких атак, жертвам необходимо быть более осторожными и проявить немного безалаберности. Пользователи должны проверять точки доступа Wi-Fi перед подключением и избегать подключения к сетям, которые могут быть поддельными. Также рекомендуется использовать сложные пароли для Wi-Fi, а не использовать дефолтные пароли.