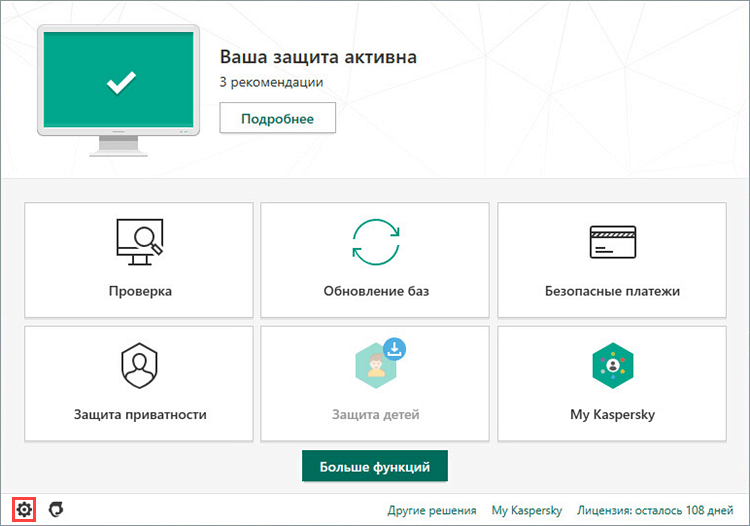

Как изменить группу доверия

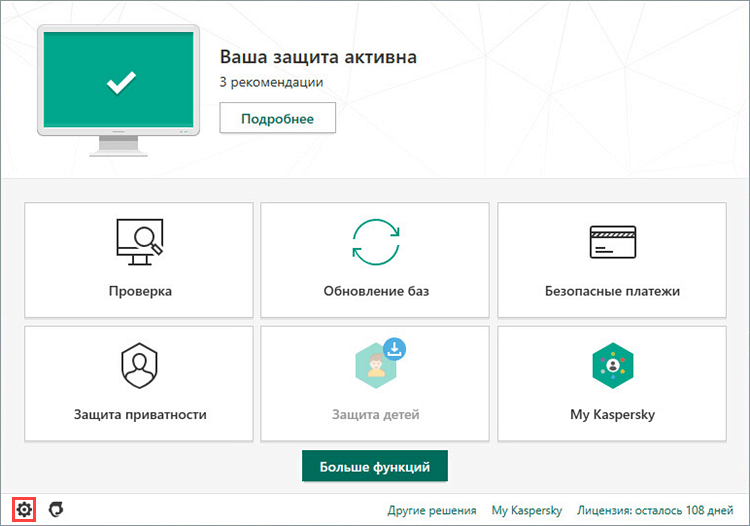

- В главном окне Kaspersky Internet Security нажмите .

Чтобы узнать, как открыть программу, смотрите инструкцию в статье.

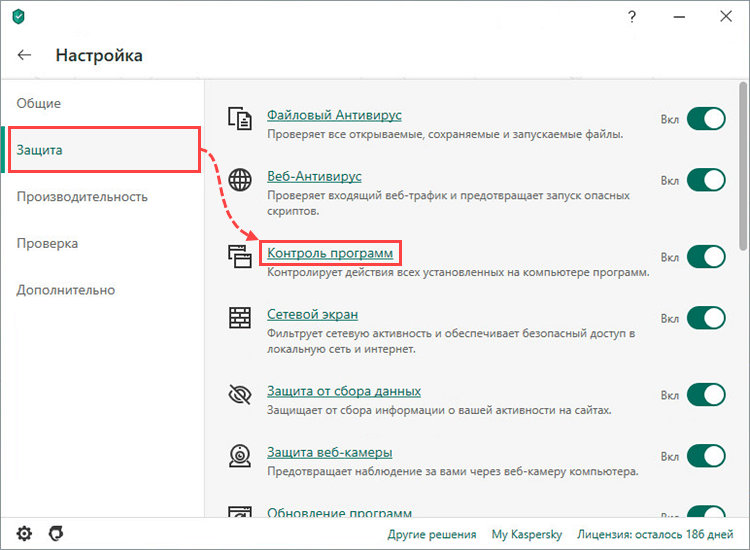

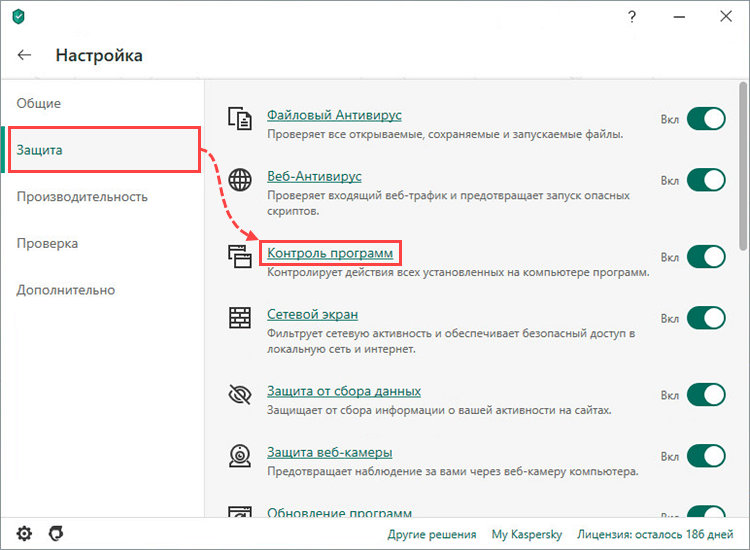

- Перейдите в раздел Защита и выберите Контроль программ.

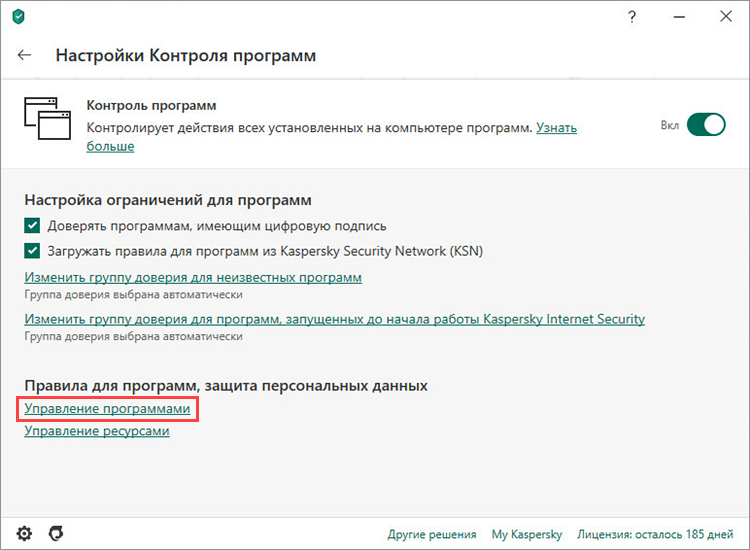

- Нажмите Управление программами.

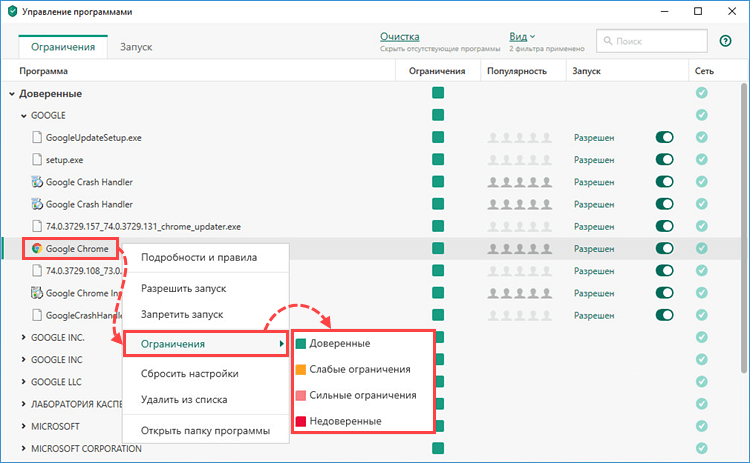

- Нажмите правой кнопкой мыши на нужную программу. В контекстном меню нажмите Ограничения и выберите группу доверия:

- Доверенные. Программы, которые обладают цифровой подписью доверенного производителя или присутствуют в базе доверенных программ «Лаборатории Касперского». Для таких программ нет ограничений на действия в системе.

- Слабые ограничения. Программы, которые не обладают цифровой подписью доверенных производителей и не присутствуют в базе доверенных программ «Лаборатории Касперского». Для таких программ есть ограничения на некоторые операции и требуется разрешение пользователя.

- Сильные ограничения. Программы со средним уровнем угрозы: вредоносные утилиты, рекламные программы и программы автодозвона. Для таких программ всегда требуется разрешение пользователя, а некоторые их действия запрещены.

- Недоверенные. Вредоносные программы с высоким уровнем угрозы. В эту группу также попадают программы, заблокированные Файловым Антивирусом. Любые действия таких программ блокируются.

Программа будет добавлена в выбранную группу доверия.

Сервис UserDetails[править]

Возможно вы удивлены, когда я предоставил объект? Как я это сделал? Я думаю, вы сказали, это было сделано декларативным способом и мне не потребовалось писать никакого Java кода — в этом дело? Короткий ответ заключается в том, что существует специальный интерфейс, называемый . Единственный метод этого интерфейса принимает имя пользователя в виде String и возвращает :

UserDetailsloadUserByUsername(Stringusername)throwsUsernameNotFoundException;

Это наиболее общий подход к загрузке информации о пользователе в Spring Security и вы увидите, что это используется в каркасе когда требуется информация о пользователе.

В случае успешной аутентификации, используется для создания объекта, который хранится в (подробнее об этом ниже). Хорошая новость заключается в том, что мы предлагаем целый ряд реализаций , одна из них хранит данные в памяти (), а другая использует JDBC (). Большинство пользователей, как правило пишут свои собственные реализации, поверх существующих объектов доступа к данным (DAO), который представляют их сотрудников, клиентов и других пользователей приложения. Помните то преимущество, что независимо от вашего эти же данные можно получить из с помощью приведенного выше фрагмента кода.

Добавление команды смены владельца объекта в контекстное меню проводника

Для упрощения процедуры смены владельца вы можете добавить соответствующий пункт в контекстное меню проводника.В предлагаемом варианте также используются утилиты командной строки takeown

и icacls

с определенными параметрами, а полученная команда установит текущего пользователя владельцем объекта, на котором будет применяться.

Вы можете скачать готовые файлы реестра для импортирования по этой ссылке:

Содержимое архива:

- Add_Take_Ownership_RU

русской

версии Windows - Add_Take_Ownership_EN

.reg — для добавления пункта меню смены владельца в английской

версии Windows - Add_Take_Ownership_with_Pause_RU

.reg — для добавления пункта меню смены владельца, при использовании которого окно выполнения команды не закрывается автоматически после обработки. В окне выполнения команды выводится результат обработки. Файл используется добавления пункта меню в русской

версии Windows. - Add_Take_Ownership_with_Pause_EN

.reg — для добавления пункта меню смены владельца в английской

версии Windows. Окно выполнения команды не закрывается автоматически, так же как и для файла №3. - Remove_Take_Ownership.reg — для удаления пункта меню смены владельца независимо от языка системы и используемого файла для его добавления.

Примечание.

Если ранее вами был добавлен другой пункт контекстного меню с использованием такого же метода (запись в раздел реестра HKEY_CLASSES_ROOT\*\shell\runas)

, то он будет заменен.

Описание файлов реестра, содержащихся в архиве:

Пользовательские переменные

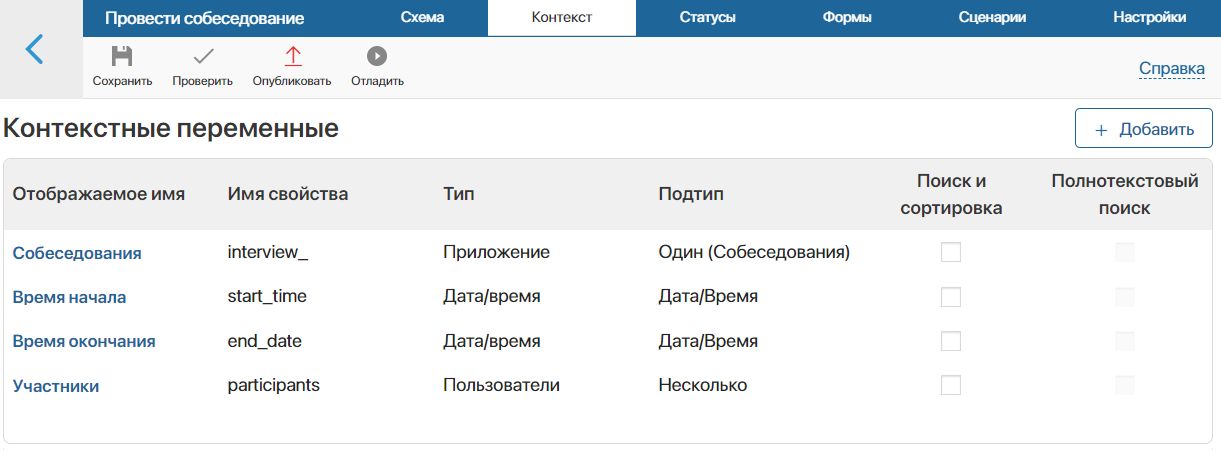

Чтобы посмотреть список всех пользовательских переменных, в разделе Администрирование > Бизнес-процессы нажмите на название процесса, а затем перейдите на вкладку Контекст.

- Отображаемое имя — название переменной, которое используется на форме задачи, стартового события и т. д.;

- Имя свойства — название переменной, которое используется при работе с API, формами и т. д;

- Тип — какого типа данные хранятся в переменной;

- Подтип — дополнительный параметр выбранного типа данных;

- Поиск и сортировка — если опция активна, значение переменной используется в качестве параметра поиска процесса;

- Полнотекстовый поиск — если опция активна, значение переменной участвует в полнотекстовом поиске.

Если процесс создан на уровне приложения, в его контекст всегда добавляется переменная, ссылающаяся на это приложение.

При моделировании процесса вы можете добавлять переменные из его контекста в различные задачи и оповещения.

Для отображения переменных в элементе приложения, по которому запущен экземпляр процесса, используется специальный блок Изменение элемента. При этом в приложении нужно создать свойства таких же типов и присвоить им значения процессных переменных.

Используемые в процессе переменные и их значения отображаются в карточке запущенного экземпляра на вкладке Контекст.

Безопасность и Советы AOP[править]

Если вы хорошо знакомы с AOP, то должны знать что существуют различные виды советов: before, after, throws и around. Совет around очень полезен, потому что советчик может выбирать, следует или нет осуществить вызов метода, следует или нет изменить отклик, следует или нет пробросить исключение. Spring Security предоставляет around советы как для вызова методов, так и для веб-запросов. Для вызова методов совет around реализуется с помощью стандартного AOP модуля Spring’а, а для веб-запросов с помощью стандартного фильтра.

Для тех, кто не знаком с AOP, главное понять, что Spring Security может защищать вызовы методов так же хорошо, как и веб-запросы

Для большинства людей важно обеспечить безопасность вызова методов на уровне сервисов. Потому что на уровне сервисов сосредоточено большинство бизнес-логики нынешнего поколения J2EE приложений

Если вам просто нужно обеспечить безопасность при вызове методов на уровне сервисов, то стандартный Spring AOP будет весьма уместным. Если вам нужно обеспечить безопасность непосредственно объектов предметной области, то вероятно следует рассмотреть вариант использования AspectJ.

Вы можете выбрать метод авторизации с использованием AspectJ или Spring AOP, или вы можете выбрать авторизацию веб-запросов с помощью фильтров. Вы можете использовать ноль, один, два или даже все три эти подхода вместе. Типичный шаблон использования выглядит следующим образом: использование авторизации для части веб-запросов, в сочетании авторизаций вызова методов уровня сервисов с помощью Spring AOP .

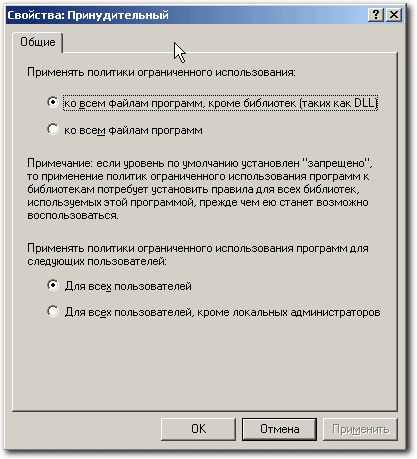

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

Способ 2 . Использование утилит командной строки takeown и icacls

Примечание.

Этот способ можно применить только для получения доступа к файлам или папкам, но не к разделам реестра.

Использование утилиты командной строки takeown для изменения владельца объектов

- Откройте командную строку (cmd) Примечание

. Запуск от имени администратора в данном случае обязателен независимо от того, какими правами обладает учетная запись, в которой вы работаете в данный момент. Исключение может составлять только случай, когда вы работаете во встроенной учетной записи Администратор, которая по умолчанию отключена. - Для назначения текущего пользователя владельцем файла выполните команду takeown /f «полный путь к файлу>». Пример:

- Для назначения текущего пользователя владельцем папки и всего ее содержимого выполните команду takeown /f «» /r /d y. Пример:

-

/f

— шаблон для имени файла или папки, поддерживает подстановочные символы, например takeown /f %windir%\*.txt -

/r

— рекурсия: обрабатываются все файлы и подкаталоги в указанной папке -

/d

— применяется совместно с /r для подавления запроса получения доступа к каждому файлу или подкаталогу -

y

— применяется совместно с /d для подтверждения смены владельца каждого файла или подкаталога

-

/f

- Для назначения группы Администраторы

владельцем файла или папки используются такие же команды, но с параметром /a

. Примеры:takeown /?

Использование утилиты командной строки icacls для изменения разрешений объектов

- Для изменения разрешений файла используется команда icacls /grant :F /c /l. Пример: Параметры, используемые в команде:

-

/grant

-

:F

-

/c

-

/l

В примере группе Администраторы предоставлены разрешения Полный доступ.

-

/grant

- Для изменения разрешений папки используется команда icacls /grant :F /t /c /l /q. Пример: Параметры, используемые в команде:

-

/grant

— предоставление указанных разрешений -

:F

— предоставление полного доступа указанной учетной записи или группе -

/t

— обрабатываются все файлы и подкаталоги в указанной папке -

/c

— продолжение обработки при файловых ошибках, ошибки выводятся на экран -

/l

— используется для обработки символьных ссылок, с этим параметром обрабатывается сама ссылка, а не ее целевой объект -

/q

— подавляются все сообщения об успешной обработке, сообщения об ошибках будут выводиться на экран

Полный синтаксис утилиты командной строки takeown вы можете получить командой takeown /?

-

/grant

Как присвоить права заново?

Изменение системных настроек невозможно для рядовых пользователей. Значок сине-жёлтого цвета – сигнализатор для Windows 7. Он обозначает, что для доступа к каким пунктам меню нужны права администратора. При ограничении в правах нельзя решать даже некоторые из повседневных задач. Это касается установки драйверов, к примеру.

Не обязательно снижать безопасность Windows для расширения своих прав. Можно тонко настраивать возможности для разных групп пользователей, пользуясь специальными инструментами. Чтобы найти раздел, придётся пройти такой путь:

Например, другим пользователям можно разрешать подключать сторонние устройства и проводить дефрагментацию жёстких дисков.

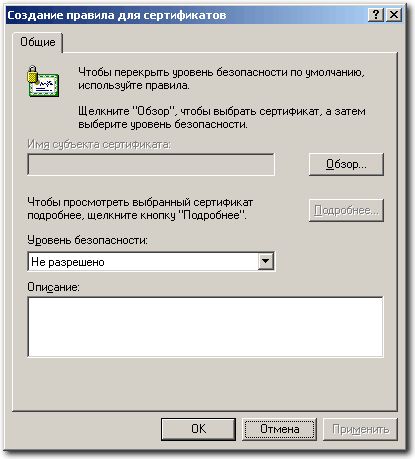

Правило сертификата

Устанавливаются для файлов, имеющих цифровую подпись издателя. Для создания правила нажмите кнопку Обзор и укажите необходимый сертификат.

Правило для сертификата

Способ идентификации программ с помощью сертификатов достаточно надежен, но и у него существуют минусы. Во-первых, он требует применения центров сертификации. Во-вторых, невозможно установить разные значения правил для программ одного издателя. Например, тот же пасьянс из стандартных игр Windows таким правилом запретить не получится, поскольку оно запретит и запуск ключевых компонентов всей операционной системы.

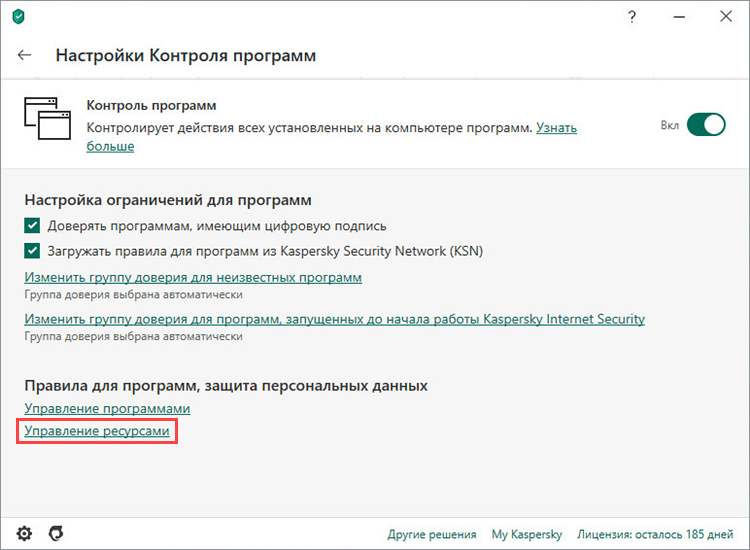

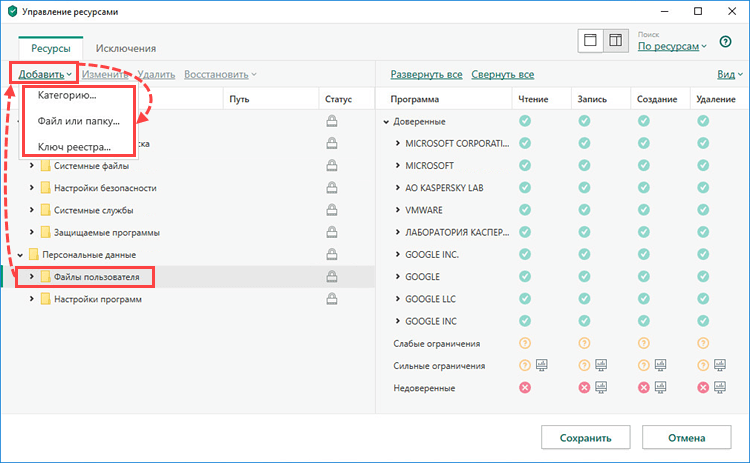

Как добавить файл в список защищаемых ресурсов

- В главном окне Kaspersky Internet Security нажмите .

Чтобы узнать, как открыть программу, смотрите инструкцию в статье.

- Перейдите в раздел Защита и выберите Контроль программ.

- Нажмите Управление ресурсами.

- Выберите ресурс из списка и нажмите Добавить.

- Выберите:

-

Категорию. Введите название категории и нажмите Добавить.

-

Файл или папку. Введите название файла или папки, укажите путь и нажмите Добавить.

-

Ключ реестра. Нажмите Выбрать, чтобы выбрать ключ в реестре, или введите название и укажите путь к ключу. Чтобы защитить значение ключа, установите соответствующий флажок. Нажмите Добавить.

-

- Нажмите Сохранить.

Файл, папка, категория или ключ реестра будут добавлены в список защищаемых ресурсов.

Настройка SELinux

Настройка задается контекстом безопасности, который назначается на файлы. Повторюсь, домен процесса должен быть таким же, как и тип файла.

В системе должен быть установлен пакет policycoreutils-python:

yum install policycoreutils-python

Просмотр текущих настроек контекста безопасности

Для файлов:

ls -Z

* команда покажет все файлы в текущей директории и выведет для каждого контекст безопасности.

Для процессов:

ps -aeZ

* можно использовать grep для выборки определенного процесса или файла.

Вывод каталогов/файлов и применяемых к ним по умолчанию контекстов безопасности:

semanage fcontext -l

Смена контекста безопасности

Задаем метки по умолчанию, которые должны применяться ко всем файлам в каталоге:

semanage fcontext —add —type NetworkManager_etc_rw_t ‘/etc/NetworkManager/NetworkManager(/.*)?’

* в данном примере мы задали правило, что всем файлам в директории /etc/NetworkManager/NetworkManager будут назначаться SELinux права (тип) NetworkManager_etc_rw_t. Однако нужно понимать, что это не приведет к смене прав для файлов, которые уже находятся в каталоге.

Сбрасываем права на заданные по умолчанию:

restorecon /etc/NetworkManager/NetworkManager

* все права сменятся на те, которые мы указали командой semanage fcontext.

Редактируем права на файл:

chcon -v —type=cron_spool_t /var/spool/cron

* команда задаст права на /var/spool/cron. Также можно использовать рекурсивный запрос, чтобы применить метки ко всех файлам в каталоге. Это делается с добавлением опции -R.

Использование команды chcon нежелательно, так как в случае применения правил по умолчанию, установленные права будут сбрасываться, что приведет к неочевидным проблемам. По возможности, стоит применять команды semanage fcontext и restorecon.

Открытие портов

Права на использование сетевых портов также контролируются с помощью SELinux.

Пример для разрешения использовать http-запросы:

semanage port -m -t http_port_t -p tcp 80

semanage port -m -t http_port_t -p tcp 443

* в данном примере для портов 80 (http) и 443 (https) для контекста http_port_t.

Посмотреть список портов, и для каких контекстов они разрешены можно командой:

semanage port -l

Готовые политики

Разработчики некоторых программных решений предоставляют готовые наборы настроек SELinux для своих программ.

Список установленных редактируемых политик можно посмотреть следующей командой:

getsebool -a

* команда выведет название политик и их статус: включена — on, отключена — off.

Чтобы изменить состояние готовой политики, вводим команду:

setsebool -P <имя политики> <on или off>

Например:

setsebool -P virt_use_samba on

Типы механизмов безопасности, имена и привязка к каналам

Вполне возможно, что на удаленных системах функционирует несколько различных служб безопасности. В этих условиях для успешного формирования контекста безопасности партнеры по общению должны тем или иным способом договориться о том, какая именно служба будет использоваться.

Конкретная служба характеризуется типом реализуемого механизма безопасности. В свою очередь, тип обозначается посредством структуры данных, называемой идентификатором объекта. На уровне обобщенного программного интерфейса структура идентификаторов объектов не уточняется.

Каждая система обязана предлагать некоторый механизм безопасности как подразумеваемый, которым приложению и рекомендуется пользоваться из соображений мобильности.

Если токены являются структурой, закрытой для приложений, то структура имен, употребляемых при формировании контекста безопасности (имеются в виду имена партнеров по общению), закрыта для функций GSS-API. Имена рассматриваются этими функциями просто как последовательности байт, интерпретируемые, вероятно, коммуникационными компонентами приложений.

В GSS-API предусматривается наличие трех типов имен — внутренних, печатных и объектных. Как правило, аргументами функций GSS-API служат внутренние имена. Интерфейс GSS-API предоставляет функции для преобразования имен и выполнения некоторых других действий над ними.

Отметим, что интерпретация имен — дело довольно сложное, поскольку они могут, вообще говоря, принадлежать разным пространствам имен. Чтобы избежать неоднозначности, в состав имени включается идентификатор его типа.

Чтобы усилить защиту информации, в интерфейсе GSS-API предлагается возможность связывания контекста безопасности с определенными каналами передачи данных. Более точно, инициатор формирования контекста может указать набор каналов, которые допустимо использовать в рамках открываемого сеанса общения. Партнер должен подтвердить свое согласие на связывание с этим набором каналов. Канал характеризуется целевым адресом и некоторыми другими параметрами, такими как формат пересылаемой по нему информации, степень ее защищенности и т.п. Если так случится, что токен, отправленный для установления контекста, будет перехвачен, использование соответствующего контекста ограничится рамками связанных с ним каналов. Это, как можно надеяться, затруднит действия злоумышленника.

|

Обобщенный прикладной программный интерфейс службы безопасности |

Классификация функций безопасности |

|

Copyright ╘ 1993-2000, Jet Infosystems |

Добавление команды смены владельца объектов на TrustedInstaller в контекстное меню проводника

Для изменения владельца файлов и папок на TrustedInstaller вы также можете добавить контекстное меню проводника.В предлагаемом варианте используется утилита командной строки icacls

.

Готовые файлы реестра для добавления и удаления этого пункта меню:

Обратите внимание, что для реализации любого пункта контекстного меню (для назначения владельцем текущего пользователя и для добавления пункта изменения владельца на TrustedInstaller) используются одинаковые разделы реестра и параметры. В связи с этим добавление обоих пунктов одновременно, в рассматриваемом варианте, невозможно.В следующей главе статьи мы рассмотрим варианты одновременного сосуществования этих двух пунктов контекстного меню

Основы SELinux

SELinux представляет собой систему маркировки, каждый процесс имеет метку. Каждый файл, каталог или даже пользователь в системе имеет метку. Даже портам и устройствам и именам хостов в системе присвоены метки. SELinux определяет правила доступа процесса к объектам с определенными метками. Это и называется политикой. За соблюдением правил следит ядро. Иногда это еще называется обязательный контроль доступа (Mandatory Access Control, MAC)

Владелец файла не имеет полной свободы действий над атрибутами безопасности. Стандартные атрибуты контроля доступа, такие как группа и владелец ничего не значат для SELinux. Полностью все управляется метками. Значения атрибутов могут быть установлены и без прав root, но на это нужно иметь специальные полномочия SELinux.

Теперь поговорим немного о политиках. Мы определяем метку для процессов определенного типа, а также на объекты файловой системы тоже определенного типа. Вот представьте, себе систему, в которой объекты (процессы) это кошки и собаки. Это типы процессов. И у нас есть объекты, к которым они хотят иметь доступ — еда. Но еда у них разная еда_котов и еда_собак. Нужно чтобы объекты имели доступ только к своей еде.

У собаки есть разрешение есть свою пищу, а у кошки — свою. В политиках SELinux это будет выглядеть вот так:

Теперь ядро будет следить, чтобы соблюдались эти правила. В системе SELinux все по умолчанию запрещено, таким образом, если собака попытается съесть кошачий корм, ядро не позволит это сделать.

Допустим, процесс Apache имеет метку httpd_t, а файлы, к которым у Apache должен быть доступ мы назвали httpd_sys_content. Также у нас есть данные кредитных карт, которые хранятся в базе данных mysql. Если хакер взломает процесс Apache и у него будет root доступ, то он все равно не сможет получить доступ к файлам от mysql.

SELinux может вызвать у системных администраторов большое количество проблем, многие её просто отключают, таким образом, решив проблему и уменьшив безопасность. Как уже говорилось выше, по умолчанию SELinux блокирует все и вся. Это подходит под описание строгой политики. Но чтобы облегчить системным администраторам работу, были разработаны другие стандартные политики. Во многих дистрибутивах используется целевая политика (targeted), она охватывает около 200 сетевых служб и процессов, все же остальные программы запускаются и работают свободно, к ним никакие модели SELinux не применяются.

SELinux может работать в трех режимах — отключен, система полностью отключена и не работает, режим ограничений Enforcing — программа активирована и блокирует все не соответствующие политикам действия и третий режим Permissive — только фиксировать нарушения.

Политики SELinux бывают тоже нескольких типов. Политика targeted, которую мы рассматривали выше относится к типу Type Enforcment (TE) политик, в которых управление доступом к файлам осуществляется на основе ролей. Сюда же относится политика strict. Есть ещё политики Multi-Level Security (MLS), в которых добавлены дополнительные категории, они сложные и ненужны рядовому пользователю, поэтому начинающим можно пока забыть об их существовании. Надо понять, что подсистема SELinux разработана военными для военных, поэтому обычным пользователям все её возможности вряд-ли понадобятся. В этой статье мы будем обсуждать именно политику targeted.

Теория в общих чертах рассмотрена. А теперь перейдем к практической части.

Как включить и безопасно настроить сервер SSH?¶

Сначала установим и активируем sshd:

sudo dnf install openssh-server sudo systemctl enable --now sshd.service

Создадим собственный файл конфигурации, в который будем вносить изменения:

sudo touch /etc/ssh/sshd_config.d/00-foobar.conf sudo chmod 0600 /etc/ssh/sshd_config.d/00-foobar.conf

Имя файла начинается с 00, т.к., согласно документации OpenSSH, приоритет среди всех файлов конфигурации имеет та директива, которая была указана раньше.

Отредактируем созданный файл для внесения своих изменений:

sudoedit /etc/ssh/sshd_config.d/00-foobar.conf

Отключим вход суперпользователем:

PermitRootLogin no

Запретим вход по паролям (будет доступна лишь аутентификация по ключам):

PasswordAuthentication no PermitEmptyPasswords no

Сохраним изменения и перезапустим sshd:

ExceptionTranslationFilter[править]

это фильтр Spring Security, который отвечает за обнаружение пробросов каких-либо исключений Spring Security. Такие исключения, как правило пробрасываются , который является основным поставщиком сервисов авторизации. Мы будем обсуждать в следующем разделе, а сейчас нам просто необходимо знать, что он производит Java исключения, и ничего не знает о HTTP или о том как проходит аутентификация принципала. Вместо него этот сервис предлагает , отвечая либо за возврат кода ошибки 403 (если принципал уже прошел проверку подлинности и следовательно просто не имеет достаточно прав доступа — как в шаге 7 описанном выше ), либо за запуск (если принципал не прошел аутентификацию и мы должны начать шаг 3).

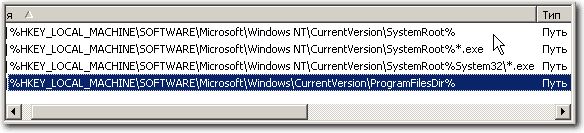

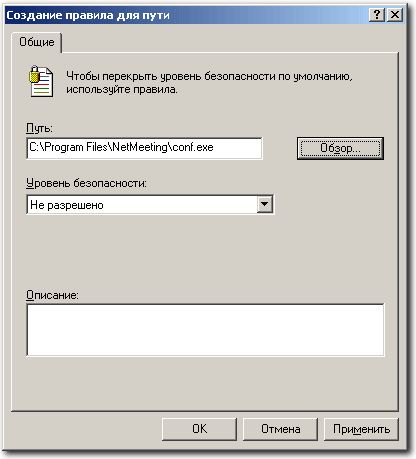

Правило пути

Идентифицирует исполняемое приложение по его местоположению. Может содержать имя каталога или полный путь к исполняемой программе. Используется как локальный путь, так и универсальный путь в формате UNC. Допустимо применение переменных среды и подстановочных знаков «?» для любого единичного символа и «*» для любого количества символов.

Правило пути

Путь можно ввести вручную в соответствующее поле или воспользоваться кнопкой Обзор.

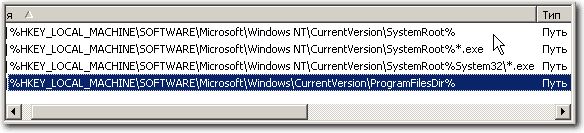

Кроме указания самих путей в явном виде, допускается указание пути в реестре. Такая возможность полезна в том случае, когда у пользователя существует возможность установить приложение в неопределенное заранее место файловой системы компьютера, а программа хранит пути к своим рабочим каталогам в реестре. Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «\» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило пути в реестре

Они позволяют выполнить гарантированный запуск необходимых для работы ОС программ и служб, и при необходимости могут быть отредактированы. Если программа соответствует сразу нескольким определенным правилам пути, высший приоритет будет иметь то из них, которое наиболее точно описывает данную программу.

Очень удобное для использования правило пути имеет один существенный недостаток, значительно ограничивающий его применение. Поскольку оценка программы производится только по ее местоположению, придется постоянно учитывать права доступа пользователя к файловой системе. Если учетная запись пользователя позволяет копировать и переименовывать файлы, он с легкостью может обойти это правило, просто переименовав приложение, а затем переместив его в нужное место файловой системы.

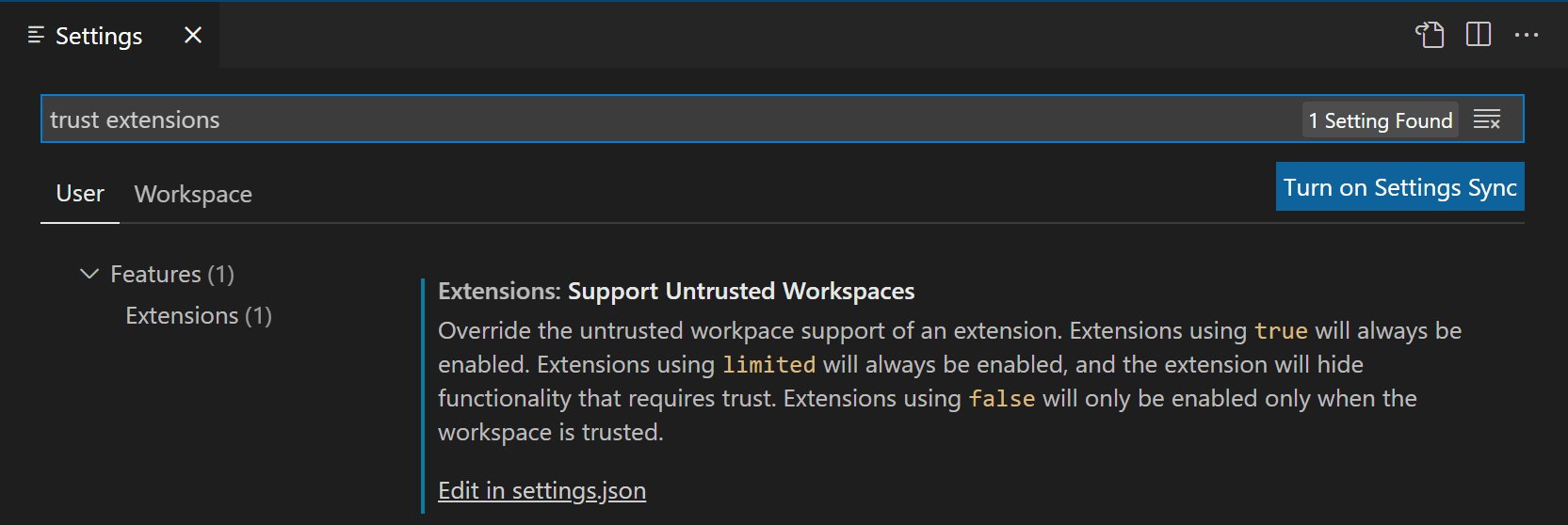

Enabling extensions

What happens if you want to use Restricted Mode but your favorite extension doesn’t support Workspace Trust? This can happen if an extension, while useful and functional, isn’t being actively maintained and hasn’t declared their Workspace Trust support. To handle this scenario, you can override the extension’s trust state with the setting.

If you open the Settings editor (⌘, (Windows, Linux Ctrl+,)) and search for «trust extensions», you can find the Extensions: Support Untrusted Workspaces setting, which has an Edit in settings.json link.

Select that link and you will go to your user file with a new entry for . This setting takes an object that has a list of extension IDs and their support status and version. You can select any of your installed extensions via IntelliSense suggestions.

Below you can see a entry for the Prettier extension.

You can either enable or disable Workspace Trust support with the attribute. The attribute specifies the exact extension version applicable and you can remove the version field if you want to set the state for all versions.

If you’d like to learn more about how extension authors evaluate and determine which features to limit in Restricted Mode, you can read the Workspace Trust Extension Guide.

Заботимся о безопасности, работая в интернете

Именно Интернет остаётся одним из главных источников опасности для компьютера. Не только для новичков, но и для опытных пользователей. Слабым местом становится любой браузер, если пользоваться им без должных навыков. Потому одна из самых актуальных задач на сегодня для тех, кого волнует безопасность вашего компьютера– именно защита программного обеспечения от вредоносных компонентов, которые попадают через браузеры.

Удобный инструмент для расширения функциональности – так называемые расширения в браузерах. Но вредоносное ПО зачастую использует и эту форму для проникновения в чужие сети и компьютерные средства. Потому нужно контролировать расширения в браузере, чтобы защитить себя от этой угрозы. Благодаря контролю можно отключить все элементы расширений, установленные ранее.

Достаточно зайти в свойства, чтобы найти нужный инструмент. Он позволит настроить безопасность для работы во многих зонах Всемирной Паутины. Например, можно выбрать целый набор параметров по защите в автоматическом режиме. Соответствующий раздел выделяется красным цветом, чтобы пользователи ничего не перепутали и поняли, какая именно часть панели поможет им решить заданную задачу. Кроме того, надо помнить о настройках, которые позволяют очистить историю просмотров и кэш

Это важное средство

Обеспечение безопасности требует серьёзного и комплексного подхода. Это уменьшит вероятность проникновения посторонних файлов, способных повредить операционную систему. Главное – не забывать о каждом инструменте. Рекомендуется установить и антивирусные комплексы.

Как установить службу TrustedInstaller владельцем файлов и папок

Владельцем многих системных файлов и папок является служба TrustedInstaller. В случае изменения владельца таких файлов или папок, система будет работать нестабильно, а многие задачи обслуживания системы перестанут работать.

В случае если вы изменили владельца системной папки для удаления или записи файлов, или файла для его замены или редактирования, после выполнения необходимых действий требуется назначить владельца по умолчанию, то есть TrustedInstaller.

Использование утилиты командной строки icacls

- Для изменения владельца файла или папки на TrustedInstaller откройте командную строку (cmd)

- Выполните следующую команду команду: В результате ее выполнения владельцем папки C:\System Volume Information будет установлен TrustedInstaller.

Как защитить SSH от возможных MITM-атак?¶

Для защиты от MITM-атак в протоколе SSH применяется проверка отпечатков публичного ключа сервера в момент установки рукопожатия с эталоном, сохранённым на клиенте.

Во время первого подключения пользователю предлагается проверить отпечаток сервера и либо разрешить, либо отклонить соединение.

После одобрения, они вместе с IP-адресом сохраняются в файле и при следующих подключениях проверяется их действительность. В случае изменения, например из-за проведения злоумышленником атаки «человек посередине», соединение не устанавливается, а пользователю выводится соответствующее сообщение об ошибке.

К сожалению, ручная проверка отпечатка мало кем производится, поэтому был придуман новый, более надёжный способ – размещение публичных ключей в виде особых SSHFP записей DNS.

При использовании данного метода, при подключении будет проверяться соответствие ключей, полученных от сервера, записям из SSHFP для конкретного домена. При этом конечно же необходимо использовать надёжные DNS-резолверы с поддержкой шифрования , а также рекомендуется подписать DNS-зону DNSSEC.

С помощью утилиты ssh-keygen, на сервере сгенерируем DNS-записи для домена example.org:

ssh-keygen -r example.org

Добавим их в настройки DNS через панель управления регистратора домена или хостера и подождём несколько часов до полной синхронизации между серверами.

Проверим корректность SSHFP-записей:

dig +nocmd +noquestion +nostats +noheader SSHFP example.org

Если всё верно, активируем работу функции на каждом SSH-клиенте, добавив в файл следующие строки:

Host example

HostName example.org

Port 22

User user

VerifyHostKeyDNS yes

Подключимся к серверу по доменному имени (в случае использования прямого IP-адреса, будет выполняться классическая проверка по файлу known_hosts):

Заключение

Настоятельно рекомендуется не изменять базовую доменную политику безопасности, а создавать новые объекты групповой политики. Это позволит в случае каких-либо непредвиденных ситуаций редактировать вновь созданные GPO, не затрагивая параметры безопасности всего домена. Следует учесть, что политика ограниченного использования программ при входе в систему пользователя, являющегося локальным администратором, в безопасном режиме не обрабатывается. Это дает возможность исправить политику, вызывающую проблемы.

Применение политик возможно и на компьютерах с ОС Windows, не являющихся членами домена. Например, можно создать шаблон безопасности на основе политики, а затем, после его переноса на необходимый компьютер, применить этот шаблон к локальной политике безопасности. В этом случае следует убедиться, что политика позволит произвести запуск утилиты Secedit, с помощью которой можно будет в дальнейшем обновить политику или отменить изменения.

При планировании применения политики ограниченного использования программ приходится учитывать множество аспектов, в том числе не явных

Поэтому еще раз обращаем внимание на то, что их настройку лучше производить в тестовой среде. Это позволит убедиться, что политика обеспечивает запуск необходимых приложений (например, используемые антивирусные программы), и запрещает исполнение нежелательного ПО

Такое использование позволит значительно снизить риск выполнения на компьютере вредоносных программ и упростит его дальнейшее администрирование.