Вместо послесловия

Думается, из данной статьи становится понятно, что сделать DDoS-атаку самому при наличии специального ПО и некоторых начальных данных труда не составит. Другое дело — стоит ли этим заниматься, да еще и неопытному пользователю, который решил побаловаться, так, ради спортивного интереса? Каждый должен понимать, что его действия в любом случае вызовут применение ответных мер со стороны атакуемой стороны, причем, как правило, не в пользу юзера, начавшего атаку. А ведь, согласно Уголовным кодексам большинства стран, за такие действия можно попасть, как говорится, в места, не столь отдаленные на пару-тройку лет. Кто этого хочет?

За последнее время мы смогли убедиться, что DDoS атаки — это довольно сильное оружие в информационном пространстве. С помощью DDoS атак с высокой мощностью можно не только отключить один или несколько сайтов, но и нарушить работу всего сегмента сети или же отключить интернет в маленькой стране. В наши дни DDoS атаки случаются все чаще и их мощность с каждым разом возрастает.

Но в чем суть такой атаки? Что происходит в сети когда она выполняется, откуда вообще возникла идея так делать и почему она такая эффективная? На все эти вопросы вы найдете ответы в нашей сегодняшней статье.

DDoS или distributed denial-of-service (разделенный отказ в обслуживании) — это атака на определенный компьютер в сети, которая заставляет его путем перегрузки не отвечать на запросы других пользователей.

Чтобы понять что значит ddos атака, давайте представим ситуацию: веб-сервер отдает пользователям страницы сайта, допустим на создание страницы и полную ее передачу компьютеру пользователя уходит полсекунды, тогда наш сервер сможет нормально работать при частоте два запроса в секунду. Если таких запросов будет больше, то они будут поставлены в очередь и обработаются как только веб-сервер освободиться. Все новые запросы добавляются в конец очереди. А теперь представим что запросов очень много, и большинство из них идут только для того, чтобы перегрузить этот сервер.

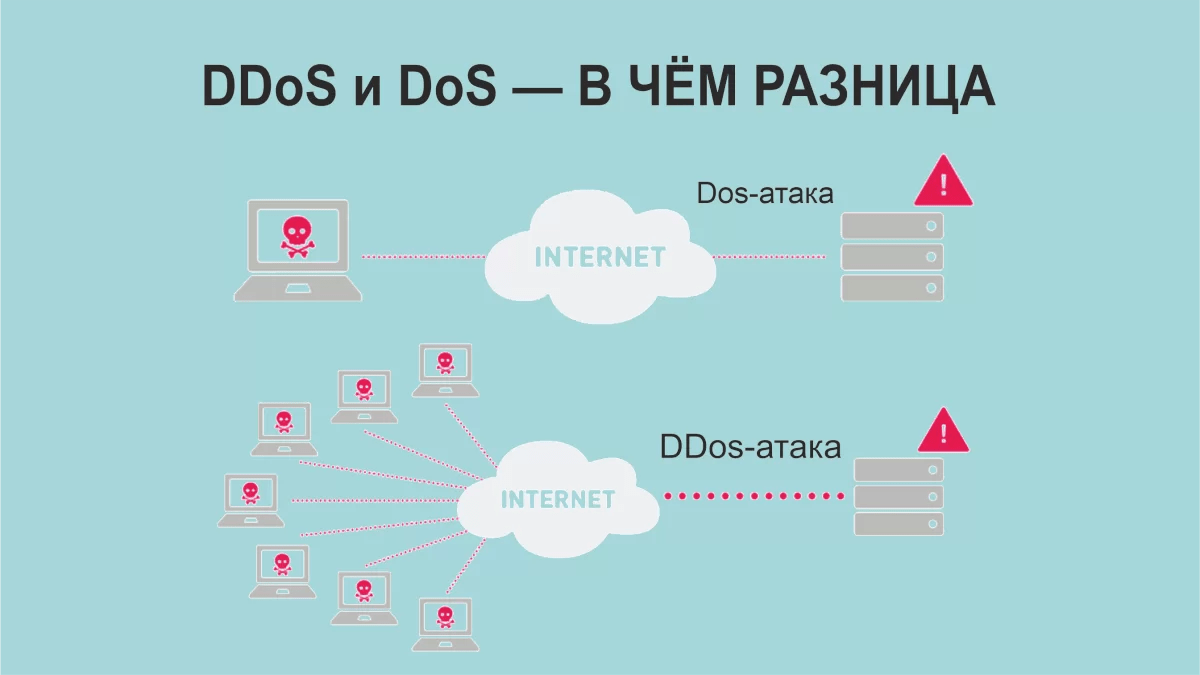

Если скорость поступления новых запросов превышает скорость обработки, то, со временем, очередь запросов будет настолько длинной, что фактически новые запросы уже не будут обрабатываться. Это и есть главный принцип ddos атаки. Раньше такие запросы отправлялись с одного IP адреса и это называлось атакой отказа в обслуживании — Dead-of-Service, по сути, это ответ на вопрос что такое dos. Но с такими атаками можно эффективно бороться, просто добавив ip адрес источника или нескольких в список блокировки, к тому же несколько устройство из-за ограничений пропускной способности сети не физически не может генерировать достаточное количество пакетов, чтобы перегрузить серьезный сервер.

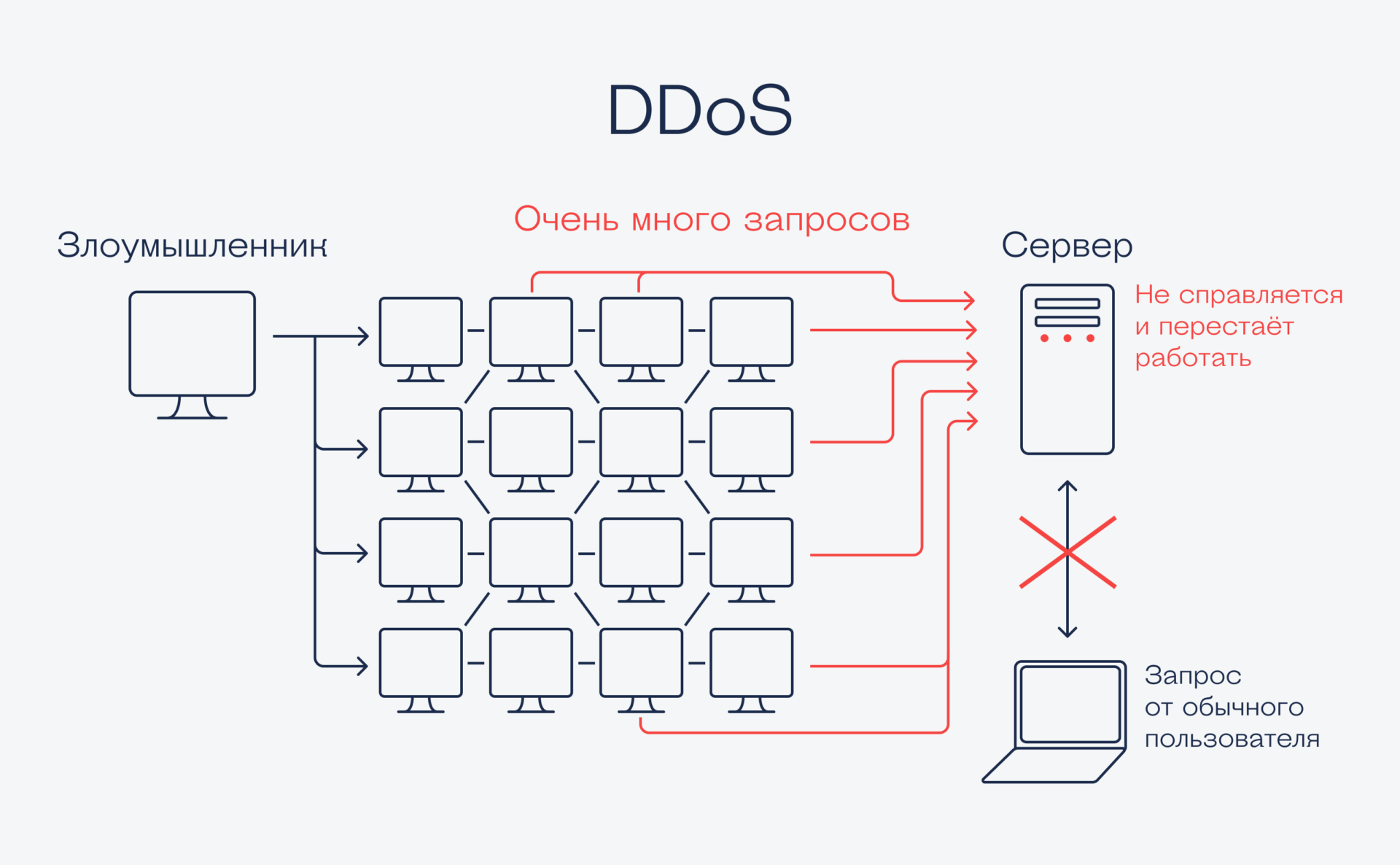

Поэтому сейчас атаки выполняются сразу с миллионов устройств. К называнию было добавлено слово Distribed, распределенная, получилось — DDoS. По одному эти устройства ничего не значат, и возможно имеют подключение к интернету с не очень большой скоростью, но когда они начинают все одновременно отправлять запросы на один сервер, то могут достигнуть общей скорости до 10 Тб/с. А это уже достаточно серьезный показатель.

Осталось разобраться где злоумышленники берут столько устройств для выполнения своих атак. Это обычные компьютеры, или различные IoT устройства, к которым злоумышленники смогли получить доступ. Это может быть все что угодно, видеокамеры и роутеры с давно не обновляемой прошивкой, устройства контроля, ну и обычные компьютеры пользователей, которые каким-либо образом подхватили вирус и не знают о его существовании или не спешат его удалять.

Категории DDoS-атак и их опасность

От того, какую часть сети злоумышленники планируют атаковать, зависит сложность и тип DDoS-атаки. Сетевые подключения состоят из различных уровней (согласно сетевой модели OSI), DDoS-атака может быть направлена на любой из них:

L7 (уровень приложения) обеспечивает взаимодействие пользовательских приложений с сетью. Например, просмотр страниц с помощью протокола HTTP.

L6 (уровень представления) обеспечивает преобразование протоколов и кодирование/декодирование данных. Этот уровень работает на основе протоколов сжатия и кодирования данных (ASCII, EBCDIC).

L5 (сеансовый уровень) обеспечивает поддержку сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Основные протоколы этого уровня — SMPP и PAP.

L4 (транспортный уровень) обеспечивает надежную передачу данных от отправителя к получателю. Основные протоколы этого уровня — UDP и TCP.

L3 (сетевой уровень) отвечает за трансляцию логических адресов и имён, коммутацию и маршрутизацию. Работает по протоколу IP (Internet Protocol).

L2 (канальный уровень) обеспечивает взаимодействие сетей на физическом уровне. Работает через коммутаторы и концентраторы.

L1 (физический уровень) определяет метод передачи данных, представленных в двоичном виде, от одного устройства к другому. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

Киберпреступники могут атаковать любой из семи уровней, но наиболее часто подвергаются атакам L3 и L4 (низкоуровневые атаки), а также L5 и L7 (высокоуровневые атаки).

DDoS-атаки могут иметь смешанный характер, однако можно выделить три категории:

- атаки на уровне приложений;

- атаки на уровне протокола;

- объемные атаки.

Разберем каждую категорию с примерами атак.

Что такое DDoS?

DoS расшифровывается как Denial of Service (отказ в обслуживании). DoS-атака — это атака на сервер с целью вывести его из рабочего состояния так, чтобы пользователи, которые имеют право работать с данными и программами, располагающимися на данном сервере, не имели такой возможности. Одной из целью dos-атаки может быть взлом сервера, посредством выявления необходимой для хакера информации при работе сервера в критической ситуации.

Чаще всего Dos-атака производится при помощи большого количества бессмысленных обращений к серверу, так называемого флуда. При этом происходит исчерпание возможностей компьютерной системы (процессора, памяти), либо пропускной способности канала связи с сервером. Естественно, возможны и абсолютно легитимные возможности для DoS-атаки. Предположим, организация поставила свой сайт на не слишком мощный сервер, а затем разместила рекламу на очень популярном ресурсе — это дало крайне много переходов на сайт, и сервер оказался перегружен. Но чаще всего DoS-атаки связаны именно с атакой на сервер, в большинстве случаем действиями конкурирующих компаний — при капитализме живем, товарищи!

Но мы говорим все о dos-атаке, а в заголовке статьи ddos. Отличие ddos-атаки от dos-атаки только в том, что ddos-атака является распределенной, т.е. атакующих компьютеров не один, а много. Их количество может измеряться тысячами. Эти атакующие компьютеры образуют так называемые ботнет сети, которыми управляет хакер при помощи сервера. Чаще всего хакер работает через VPN, для того, чтобы обеспечить максимальную анонимность.

Что такое амплификация (amplification)

Амплификация (усиление) — это метод, используемый для усиления полосы пропускания DDoS-атаки. Путем подмены IP-адреса в запросе злоумышленник может повысить эффективность своей атаки в 70 раз. Коэффициент усиления может варьироваться в зависимости от типа сервера.

К примеру, команда monlist, часто используется для NTP DDoS-атак. Эта команда отправляет злоумышленнику сведения о последних 600 клиентах ntpd. То есть при небольшом запросе от зараженного компьютера, обратно отправляется большой поток UDP. Такая атака приобретает просто гигантские масштабы при использовании ботнета.

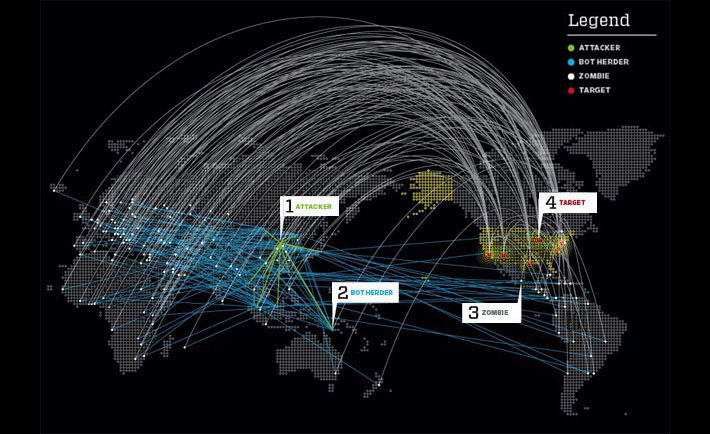

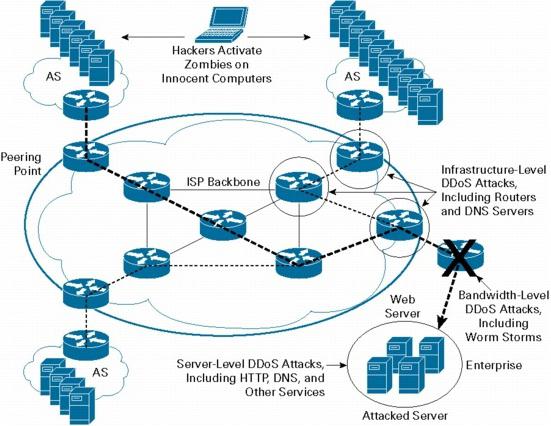

Рисунок 1. Схема DDoS-атак

DDoS атака — как с ними бороться?

Как же бороться с DDoS-атаками? Существует несколько способов, которые могут помочь защитить ваш сайт или сервис.

- Используйте CDN (Content Delivery Network). CDN — это группа серверов, расположенных по всему миру, которые могут кэшировать содержимое вашего сайта и быстро доставлять его пользователям. Таким образом, если ваш сайт подвергается DDoS-атаке, CDN может помочь снизить нагрузку на сервер и уменьшить вероятность отказа в обслуживании.

- Используйте специальные устройства, такие как DDoS-защитные устройства или брандмауэры. Эти устройства могут помочь обнаружить и блокировать DDoS атаки, прежде чем они достигнут вашего сервера.

- Настройте ваш сервер на определенное количество соединений. Это может помочь предотвратить перегрузку сервера и уменьшить влияние DDoS-атаки.

- Используйте специальные программы для обнаружения и предотвращения DDoS атак, такие как IDS (Intrusion Detection System) или IPS (Intrusion Prevention System).

- Нанять специалистов по безопасности, которые могут помочь обнаружить и предотвратить DDoS атаки, а также настроить все необходимые инструменты для защиты вашего сайта.

Как не попасть в ботнет и не быть причастным к DDoS атаке

Однако, помимо этих способов защиты, важно также понимать, что DDoS-атаки могут иметь серьезные последствия для вашего бизнеса или вашей репутации в Интернете. Поэтому, чтобы предотвратить возможность DDoS-атаки, существует несколько простых правил, которые вы можете следовать:

- Не делитесь своими логинами и паролями с другими людьми или компаниями.

- Следите за активностью на своих устройствах и системах. Обнаружив любые подозрительные действия, немедленно принимайте меры по их предотвращению.

- Используйте только официальные и безопасные источники приложений и программного обеспечения.

- Регулярно обновляйте свои системы и программное обеспечение. Это может помочь закрыть уязвимости, которые могут использоваться злоумышленниками для запуска DDoS-атаки с вашего устройства

- Не пренебрегайте антивирусной защитой, пару раз в неделю сканируйте свое устройство.

Если вы столкнулись с DDoS атакой

Что делать если вы столкнулись с DDoS атакой? Важно действовать быстро и эффективно. Следующие шаги могут помочь вам справиться с этой ситуацией:

- Свяжитесь с вашим хостинг-провайдером или интернет-провайдером. Они могут помочь вам определить, что именно происходит и как можно решить эту проблему.

- Восстановите доступность вашего сайта или сервиса с помощью специальных инструментов или программ.

- Проведите анализ произошедшей атаки. Это может помочь вам узнать, что именно было атаковано, и как можно предотвратить подобные атаки в будущем.

Заключение

В заключение, DDoS атаки могут быть опасными и серьезными угрозами для вашего бизнеса или репутации. Но если вы следуете правилам безопасности, используете специальные устройства и программы, а также действуете быстро и эффективно в случае возникновения атаки. Вы можете обеспечить безопасность своего сайта и защитить свой бизнес. Надеемся, что эта информация была полезной для вас!

Что такое DDoS

Distributed Denial of Service или «Распределенный отказ от обслуживания» — нападение на информационную систему для того, чтобы та не имела возможности обрабатывать пользовательские запросы. Простыми словами, DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Часто такое нападение проводится, чтобы спровоцировать перебои в работе сетевых ресурсов в крупной фирме или государственной организации

DDoS-атака похожа на другую распространённую веб-угрозу — «Отказ в обслуживании» (Denial of Service, DoS). Единственное различие в том, что обычное распределенное нападение идет из одной точки, а DDos-атака более масштабна и идет из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу

Но бывают случаи, когда подобные нападения производятся для того, чтобы отвлечь внимание от других вредных воздействий. DDoS-атака может, например, проводиться при взломе системы безопасности с целью завладеть базой данных организации

DDoS-атаки появились в поле общественного внимания в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). С тех пор, этот вид кибер-преступности развился в угрозу глобального масштаба. По данным специалистов, за последние годы их частота возросла в 2,5 раза, а предельная мощность стала превышать 1 Тбит/сек. Жертвой DDoS-атаки хотя бы раз становилась каждая шестая российская компания. К 2020 году их общее число достигнет 17 миллионов.

Защищаться становится сложнее

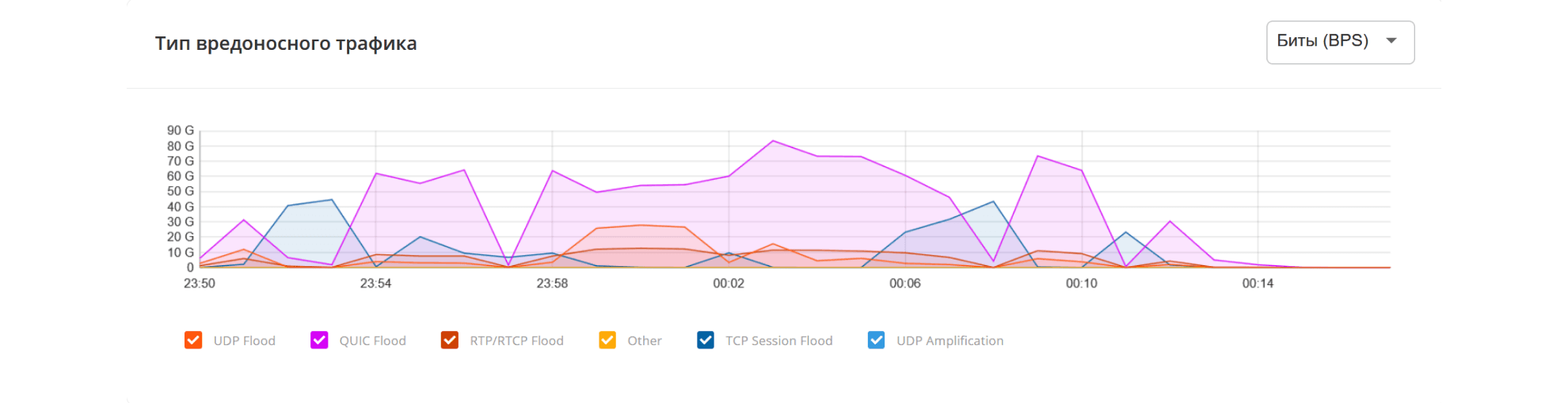

В первом полугодии средняя продолжительность атак снизилась на 51% по сравнению с первым полугодием 2019 года. Более короткие атаки требуют меньше ресурсов киберпреступников и осложняют реагирование на такие инциденты со стороны специалистов по кибербезопасности.

Одновременно с этим количество многовекторных (15+ векторов) атак увеличилось на 2851% по сравнению с 2017 годом. Еще три года назад такие атаки считались статистическими выбросами в общем количестве инцидентов.

DDoS-атаки стали более короткими и сложными. В результате у специалистов по ИБ остается меньше времени и ресурсов на их отражение. Это доказывает необходимость уже сейчас начать применять передовые и автоматизированные технологии защиты от DDoS-атак.

Например, NETSCOUT — наш партнер и поставщик решений для защиты от DDoS-атак Arbor Networks, предоставляет обновляемую аналитику угроз о DDoS-атаках со всего мира. Благодаря автоматической доставке обновлений и подстройке защиты нашим центром SOC мы можем оперативно отражать новые угрозы со стороны ботнетов и вредоносных программ.

Другие типы кибератак

Некоторые киберугрозы не подпадают под чистую классификацию, поэтому мы выделили их в отдельный блок.

АРТ-атака

Цель злоумышленника — найти на устройстве-жертве секретную или любую ценную информацию, которую можно использовать в своих целях. Хакер незаметно проникает в компьютерную сеть и изучает ее длительное время, отслеживает действия пользователей и анализирует перемещение данных. Чтобы получить доступ к нужной системе, хакеры эксплуатируют уязвимости, используют социальную инженерию и другие техники обхода защиты.

Многовекторная атака

Этот вид атак достаточно сложен в исполнении. При многовекторной DDoS-атаке хакер использует сразу несколько точек нападения и инструментов для вывода из строя целевой системы.

Атака нулевого дня

Злоумышленник исследует новые и ранее неизвестные уязвимости в программном обеспечении, а затем использует их против выбранной цели. Эта кибератака опасна тем, что с момента ее обнаружения до полного устранения и смягчения последствий может пройти много часов. Тем временем злоумышленник может получить несанкционированный доступ к информации или полностью заблокировать веб-ресурс. На текущий момент не существует универсальной защиты от атаки нулевого дня, и без помощи специалистов справиться с ней практически невозможно.

IP-спуфинг

В DDoS спуфинг (фальсификация данных) используется как механизм усиления кибератаки. Хакеры выдают себя за надежные источники, чтобы получить доступ к конфиденциальной информации. Подмена происходит в изменении адреса отправителя, чтобы скрыть настоящий адрес атакующего.

APDoS-атака

APDoS реализует 5-8 векторов атак одновременно. Злоумышленник использует «слепые зоны» атакуемой организации и нападает сразу на несколько уровней сетей.

MITM-атака

Злоумышленник перехватывает трафик и заменяет связь между двумя сторонами, которые считают, что общаются друг с другом без третьих лиц. Атаки особенно распространены в общедоступных сетях Wi-Fi. Например, жертва думает, что работает напрямую с сайтом, в то время как злоумышленник перехватывает все данные, которые были введены: пароль, логин и другие.

Широкое разнообразие DDoS-атак и их массовое применение только подтверждает важность изучения способов защиты от них. Чтобы обеспечить стабильную работу веб-ресурса, мы рекомендуем иметь подробный план реагирования на киберугрозы и постоянно работать над улучшением сетевой архитектуры

Выбирайте надежного провайдера защиты, который обладает обширным спектром инструментов по борьбе с любым типом DDoS-атак.

Популярные виды атак

HTTP-флуд — на атакуемый сервер отправляется множество обычных или шифрованных HTTP-сообщений, которые забивают узлы связи.

ICMP-флуд — хост-машина жертвы перегружается служебными запросами, на которые она обязана давать эхо-ответы.

SYN-флуд — используется один из базовых механизмов действия протокола TCP (алгоритм «запрос-ответ»: SYN пакет — SYN-ACK пакет — ACK пакет). На сайт жертвы поступает вал фальшивых SYN-запросов без ответа. Канал забивается очередью TCP-подключений от исходящих соединений, требующих свой ACK пакет.

UDP-флуд — порты хост-машины жертвы нагружаются пакетами по протоколу UDP, ответы на которые перегружает сетевые ресурсы.

MAC-флуд — порты сетевого оборудования забиваются потоками «пустых» пакетов с разными MAC-адресами.

«Пинг смерти» (Ping of death) — массовая отправка компьютеру жертвы ICMP-пакетов большой длины, в результате чего происходит переполнение буфера.

DNS-спуфинг — из-за подмены IP-адреса в кэше сервера пользователь перенаправляется на фейковую страницу. При переходе преступник получает доступ к персональным данным пользователя.

Можно ли уберечься

Универсальной защиты от всех ДДоС-атак нет. Им могут подвергаться как популярные порталы, так и огромные коммерческие площадки. К слову, чтобы противостоять киберпреступникам, и Amazon, например, тратят миллиарды на киберзащиту и миллионы на призовые в конкурсах на поиск уязвимостей.

Как защититься небольшому ресурсу? Прежде всего, нужно правильно выбирать хостера. Как правило, услуга защиты предоставляется за отдельную плату. Если во время атаки ваш сайт работает медленнее, провайдер с обязанностями не справляется. Будьте готовы и к тому, что в случае атаки хостер может отключить Ваш сайт, чтобы последствия последней не коснулись других его пользователей.

В то же время владелец атакованного ресурса не пострадает, если у хостинг-провайдера предусмотрена собственная система очистки трафика или он подключен к сторонней. Худший сценарий – если во время атаки на 1 сайт клиента сайт хостера стал недоступен: значит, у него проблемы с защитой и его лучше сменить.

Однако в идеале, важно задуматься о собственной защите еще на этапе проектирования веб-сайта. Для этого нужно оптимизировать память, потребление ресурсов, соединение с базой данных и т

д. или обратиться за помощью к специалистам, которые умеют отсекать паразитный трафик, предотвращать попадание вирусов на сайт.

Ярким примером такой компании является . Они представляют целый комплекс работ по защите веб-ресурсов от вирусов. Попутно предоставляется возможность настройки мониторинга работоспособности сайта (чтоб не пользоваться сторонними ресурсами). Причем если падает работоспособность вашего хостинга, компания подключает режим FixedWebsite, чтобы обеспечить полную либо частичную доступность к ресурсу во время проведения восстановительных работ.

Обо всех проблемах и вирусах система также уведомляет, дополнительно дает ценные советы относительно того, как сделать сайт надежнее и быстрее. И на этом ее преимущества не заканчиваются. Обо всех читайте на их сайте.

Сделать ДДоС-атаку не так дорого. Конечно, все зависит от степени защиты и популярности сайта, но цены стартуют от $20 в день. Поэтому не думайте, что Вас это не коснется, просто защищайте свои ресурсы сразу!

А также подписывайтесь на группу Вконтакте и на блог Start-luck.ru.

Вопросы и ответы по теме: “Как провести DDos-атаку на веб-сайт с помощью Cmd с компьютера под управлением Windows”

Как DDoS сайт?

Как происходит DDoS-атакаЗлоумышленники удаленно управляют ботами и вынуждают их атаковать выбранный сайт. Зараженные компьютеры и смартфоны выполняют вредоносные сетевые запросы, в результате чего сервер не выдерживает нагрузки и перестает работать на несколько часов или дней.

Какой протокол используется для DDoS-атаки?

Для этого используются протоколы TCP, UDP. Атаки на 4 уровень OSI встречаются часто. Их цель — конечные серверы и интернет-сервисы. Последствия DDoS-атаки на 4 уровень: нарушение работы сетевого оборудования из-за достигнутых пределов по ширине канала или количеству допустимых подключений.

Чем отличается DDoS от DoS?

Ключевые различия DoS от DDoS заключаются в способе технической реализации. DoS-атаки идут от одного источника, а DDoS проводится с двух и более устройств. Распределенные атаки сложнее обнаружить и остановить. Злоумышленник может использовать ботнет, чтобы многократно усилить атаку и нанести больший вред.

Что грозит за DDoS атаку?

В ситуации взлома сервера, повлекшего за собой уничтожение, распространение, изменение информационных данных, DDoS атака рассматривается с позиций Статьи 272 УК РФ и предусматривает штраф, исправительные работы, либо заключение исполнителя под стражу.

Как атакуют сайты?

Атаки на сайты — совершение противоправных действий, направленных на получение конкурентных преимуществ путем взлома, заражения вредоносным кодом, блокирования доступа (с дальнейшем требованием выкупа), кражи конфиденциальных данных, вывода из строя программного обеспечения, в отношении сетевых ресурсов (веб-сайтов).

Сколько стоит заказать DDoS?

Сколько стоитОдин из сервисов по заказу DDoS-атак предлагает самый дешевый тариф — 10$ в месяц, а за 350$ в месяц (или ≈ 900 ₽/день) можно получить неограниченное количество атак мощностью до 320 Gbps.

Что такое DDoS

Чтобы сгенерировать настолько много запросов, что сервер с ними не справится, одного компьютера недостаточно — крупные провайдеры и дата-центры могут обрабатывать десятки гигабит входящих данных в секунду. Но если собрать много компьютеров и заставить их массово отправлять запросы, то провайдеры могут и не справиться с такой нагрузкой.

Такой вид атаки называют DDoS, а первая буква D означает Distributed — то есть распределённая DoS-атака. Для её организации чаще всего используют ботнеты — сети из обычных компьютеров, на которых дремлет специальное ПО. В нужный момент это ПО активируется, и компьютер начинает слать запросы на выбранный сервер, чтобы его перегрузить.

Владельцы компьютеров чаще всего даже не знают, что их техника является частью ботнета. Внешне это проявляется как то, что компьютер начал немного тормозить и резко упала скорость интернета. А всё потому, что для DoS-атаки каждый компьютер в ботнете использует по максимуму свой канал связи и не даёт другим программам им пользоваться.

Почему возникает угроза?

Если разбираться, что такое DDoS-атака, как сделать ее и послать превышенное количество запросов на сервер, стоит учесть и механизмы, по которым такие действия производятся.

Это могут быть ненадежные не способные справляться с огромным количеством запросов, бреши в системе безопасности провайдера или в самих «операционках», нехватка системных ресурсов для обработки поступающих запросов с дальнейшим зависанием системы или аварийным завершением работы и т. д.

На заре возникновения такого явления в основном DDoS-атака своими руками осуществлялась преимущественно самими программистами, которые создавали и тестировали с ее помощью работоспособность систем защиты. Кстати сказать, в свое время от действий злоумышленников, применявших в качестве оружия компоненты DoS и DDoS, пострадали даже такие IT-гиганты, как Yahoo, Microsoft, eBay, CNN и многие другие. Ключевым моментом в тех ситуациях стали попытки устранения конкурентов в плане ограничения доступа к их интернет-ресурсам.

В общем-то и современные электронные коммерсанты занимаются тем же. Для этого просто скачивается программа для DDoS-атак, ну а дальше, как говорится, дело техники.

Причины

Специалисты в области компьютерной безопасности выделяют несколько факторов, провоцирующих DDoS:

- Самообразование, развлечение – начинающие взломщики могут попытаться навредить небольшому ресурсу с целью попрактиковаться в организации DDoS или проверить свои силы на деле.

- Личные мотивы – может быть местью кому-либо или какой-нибудь организации, например, после облав на группы хакеров веб-узлы американской спецслужбы ФБР и некоторых правительственных ведомств несколько недель не функционировали.

Схожими были и последствия блокировки крупного украинского файлообменника ex.ua.

- Политическая акция, протест, например, против закрытия пиратских ресурсов.

- Недобросовестная конкурентная борьба – пока сайт не функционирует, есть вероятность того, что часть его посетителей перебежит к конкуренту.

В последние 2 года, например, увеличилось количество атак на российские банки, дабы подорвать доверие к ним, и правительственные органы. В феврале 2017 года была успешно отражена массивная атака на машины Минздрава и госреестров.

Типы атак

Определенную сложность в определении типа воздействия и методики защиты оказывает различие в вариантах кибератак. Существует более десятка способов навредить работоспособности сервера, и каждый из них требует отдельного механизма противодействия. Например, популярны флуды по протоколу UDP, а также запросы доступности сайта и блокирование DNS-хоста.

Переполнение канала

На сервер отправляется поток эхо-запросов с задачей полностью «забить» аппаратные ресурсы ПК (физической или виртуальной машины). Все провайдеры выделяют пользователям лимитированные каналы связи, поэтому достаточно заполнить их ложным трафиком, который лишит возможности открыть сайт при обычном запросе.

DNS-флуд

Целью атаки становится DNS-сервер, который привязан к «жертве». Владелец сайта в этом случае не получает никаких сообщений от провайдера хостинга. Единственный вариант вовремя «увидеть» проблему заключается в подключении сторонних систем типа Яндекс.Вебмастера, которые по кругу проверяют доступность домена, скорость соединения и пр.

PING-флуд

Воздействие на хост сопровождается многочисленными запросами без ожидания ответа от сервера. В результате веб-ресурс начинает терять настоящие пакеты данных, падает скорость открытия страниц вплоть до полной недоступности. Пользователи будут видеть попытки открытия, но результата в виде страницы не дождутся.

UDP-флуд

По аналогии с предыдущим вариантом, на сервер «жертвы» отправляется большой объем пакетов в формате дейтаграмм. Серверу приходится реагировать на каждый, чтобы отправить ответ в виде ICMP-пакета, означающего, что «адресат недоступен». В итоге все мощности виртуальной машины будут заняты пустыми задачами.

Переполнение буфера

Популярный способ DoS-атаки. Хакер стремится вызвать ошибки в программах, установленных на атакуемом сервере. Например, при помощи переполнения буфера памяти, выделенного для работы приложения. Такие попытки легко блокируются, но только при условии применения специальных программ или маршрутизаторов с функцией защиты.

Как проводятся атаки

Принцип действия DoS и DDoS-атак заключается в отправке на сервер большого потока информации, который по максимуму (насколько позволяют возможности хакера) загружает вычислительные ресурсы процессора, оперативной памяти, забивает каналы связи или заполняет дисковое пространство. Атакованная машина не справляется с обработкой поступающих данных и перестает откликаться на запросы пользователей.

Так выглядит нормальная работа сервера, визуализированная в программе Logstalgia:

Эффективность одиночных DOS-атак не слишком высока. Кроме того, нападение с личного компьютера подвергает злоумышленника риску быть опознанным и пойманным. Гораздо больший профит дают распределенные атаки (DDoS), проводимые с так называемых зомби-сетей или ботнетов.

Так отображает деятельность ботнета сайт Norse-corp.com:

Зомби-сеть (ботнет) — это группа компьютеров, не имеющих физической связи между собой. Их объединяет то, что все они находятся под контролем злоумышленника. Контроль осуществляется посредством троянской программы, которая до поры до времени может никак себя не проявлять. При проведении атаки хакер дает зараженным компьютерам команду посылать запросы на сайт или сервер жертвы. И тот, не выдержав натиска, перестает отвечать.

Так Logstalgia показывает DDoS-атаку:

Войти в состав ботнета может абсолютно любой компьютер. И даже смартфон. Достаточно подхватить троянца и вовремя его не обнаружить. Кстати, самый крупный ботнет насчитывал почти 2 млн машин по всему миру, а их владельцы понятия не имели, чем им приходится заниматься.