Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

Настроим созданный объект

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Удаляем лишние команды из Проводника

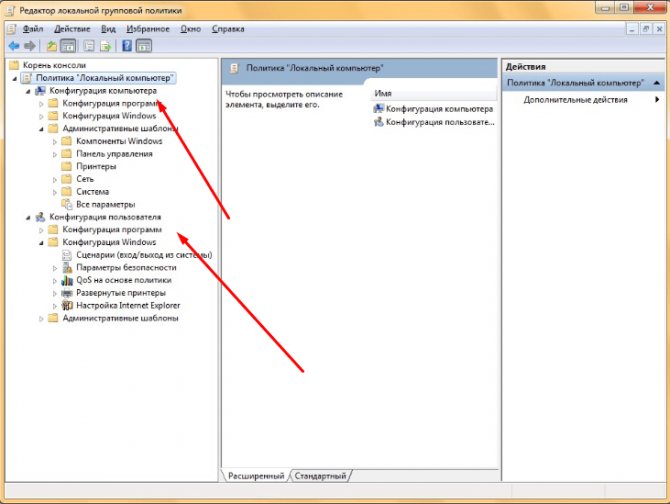

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

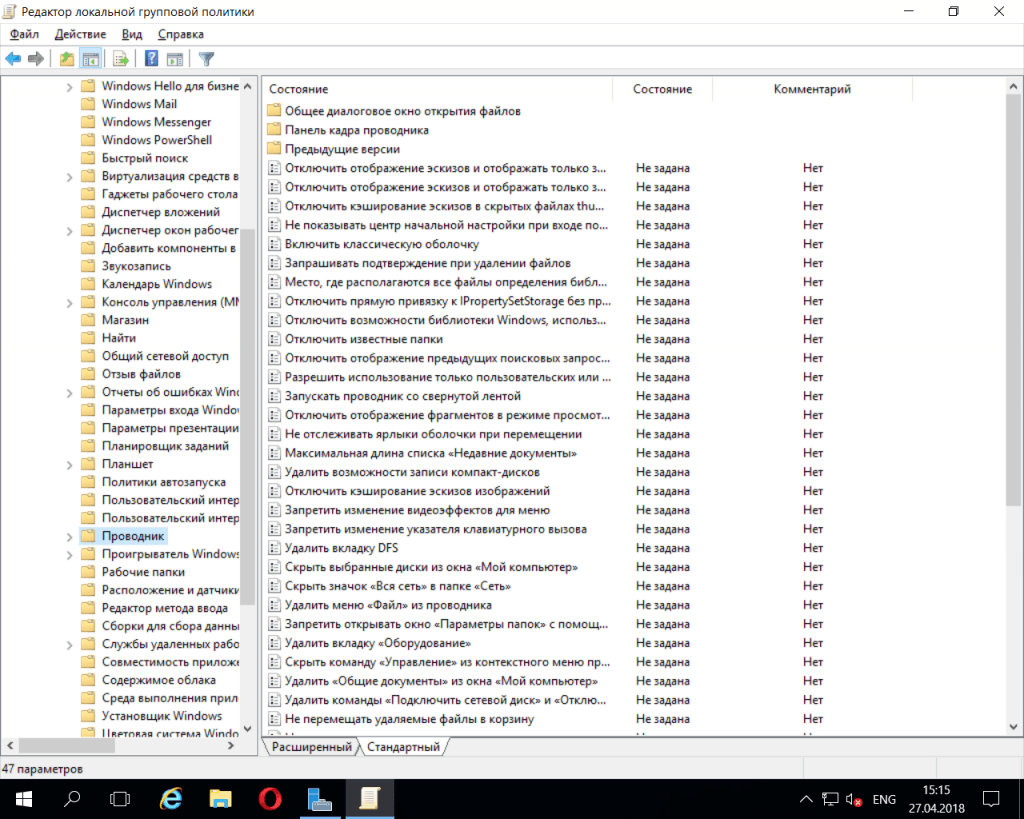

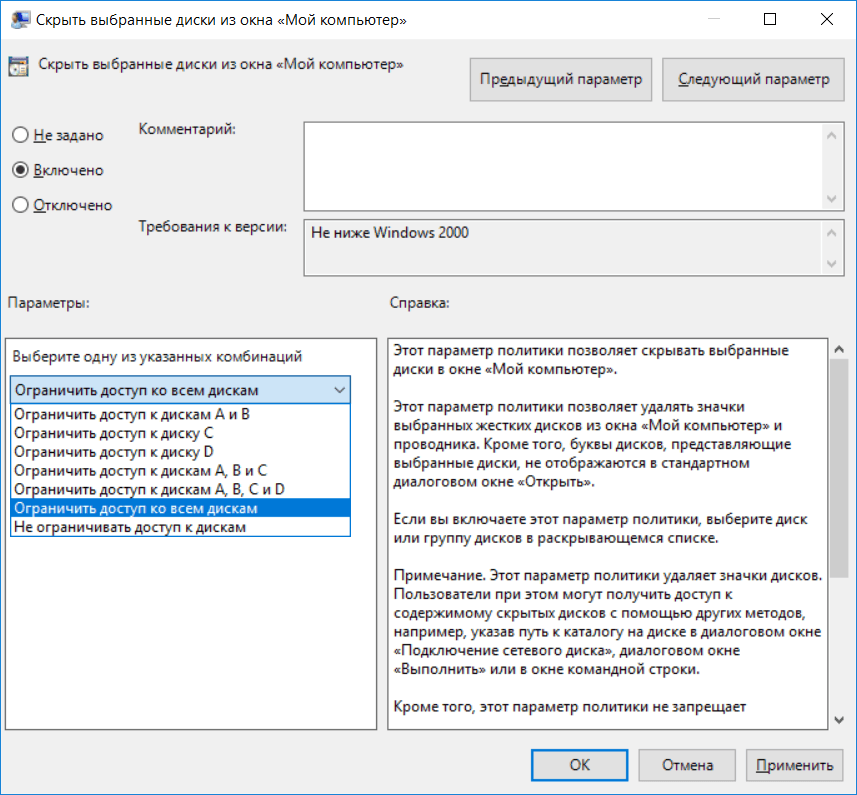

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

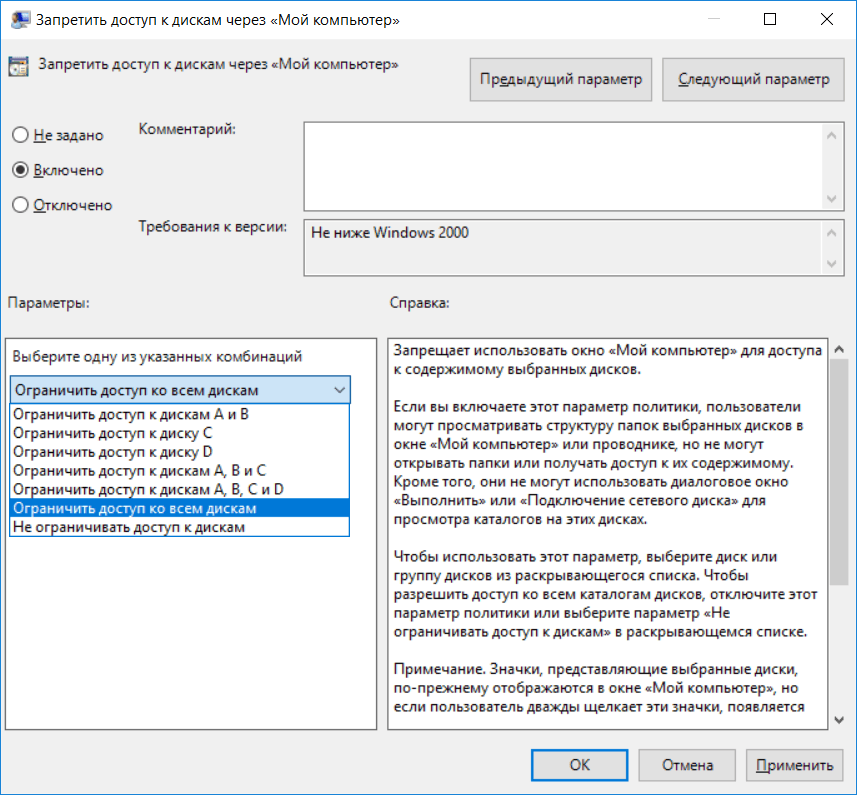

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

Как сбросить все настройки групповой политики в Windows 10

- Откройте Командную строку от администратора.

- Введите следующие команды одну за другой.

- Перезагрузите компьютер.

Дополнительные настройки безопасности Windows 10 находятся в другой консоли управления — (Локальная политика безопасности). В нем много настроек, связанных с защитой локального устройства и сетевых ресурсов. Примечание: домашние выпуски Windows 10 поставляются без этого полезного инструмента. Он доступен только в выпусках Windows 10 Pro, Enterprise и Education. Этот инструмент расширяет групповые политики дополнительными настройками безопасности и поведением учётных записей локально и в домене.

Как сбросить все настройки локальной политики безопасности

- Откройте Командную строку от имени администратора.

- Введите следующую команду в окне командной строки и нажмите клавишу Enter: .

- После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Второй метод сброса настроек групповой политик подойдёт тем, кто поменял несколько настроек, и просто не помнит, какие именно. Можно открыть специальной представление, в котором они перечислены, и вернуть им значение по умолчанию, одной за другой.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Скачать

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows Temp gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

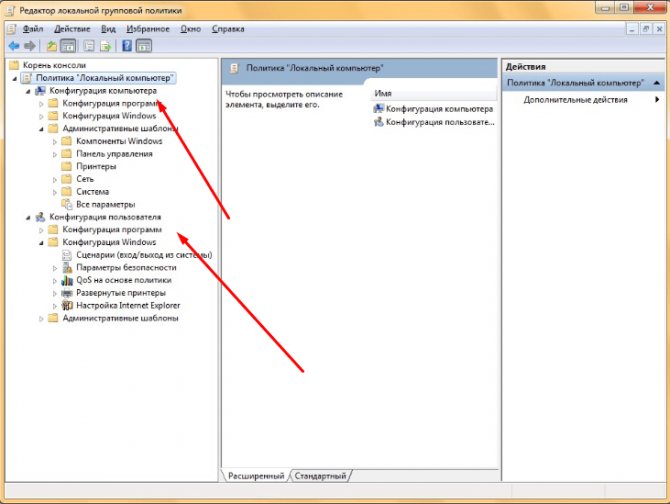

Настройка локальной групповой политики отдельных пользователей

Настроить локальную групповую политику для конкретного пользователя можно в редакторе объектов локальной групповой политики. Для открытия редактора необходимо:

-

Открыть консоль «MMC»

- Для открытия консоли «MMC» нажмите «Win+R» и выполните команду «mmc»

- Откройте окно добавления оснастки

- Данное окно можно открыть «Файл > Добавить или удалить оснастку…» или с помощью горячих клавиш «Ctrl+M»

- В левом столбце выберите пункт «Редактор объектов групповой политики» (Group Policy Object Editor)

- Нажмите кнопку «Добавить >» (Add >)

- В появившемся окне выбора объекта групповой политики нажмите на кнопку «Обзор…» (Browse…)

- В появившемся окне поиска объекта групповой политики перейдите на вкладку «Пользователи» (Users)

- Выберите пользователя, для которого Вы хотите настроить локальную групповую политику

Для удобства дальнейшего изменения настроек выбранного пользователя можно сохранить созданную консоль с помощью горячих клавиш «Ctrl+S»

Общие сведения о локальной и доменной политиках безопасности

Выполняя настройку компьютеров, системные администраторы в первую очередь должны обращать внимание на их безопасность. Что же это такое? Это совокупность функций, регулирующих безопасную работу ПК и управляющихся посредством локального объекта GPO

Настройка политики безопасности на компьютерах с Windows XP, «Семёрка»

Настройку данных функций осуществляют (в Windows XP, «Семёрка») пользователи вручную через через специальную консоль «Local Group Politics Editor» (редактор локальных политик безопасности) или «Local Security Politics».

Окно «Local Group Politics Editor» используют при необходимости внести изменения в политику учётной записи домена, управляемой посредством Active Directory. Через консоль «Local Group Politics Editor» производится настройка параметров учётных записей и регулируется безопасность на локальных хостах.

Для открытия окна настроек Local Security Policy (в Windows XP, «Семёрка») нужно сделать следующее.

Нажимаем кнопку «Start» и в поисковом поле открывающемся меню вводим название окна Local Security Policy (см. рисунок ниже).

Нажав комбинацию кнопок +R, открываем пункт «Run», в поле ввода которого вводим и нажимаем на ОК.

Сначала необходимо проверить, что учётный пользовательский аккаунт находится в администраторской группе (Windows XP, «Семёрка»).

Для открытия консольного приложения ММС (в Windows XP, «Семёрка» ) нажимаем кнопку «Start» и в поисковом поле вводим mmс, после чего нажимаем на «Enter». В пустом консольном окне ММС нажимаем на надпись «Console» и выбираем «Add or Remove».

В открывшемся окне выбираем консоль «Local Group Politics Editor» и нажимаем на Add. В открывшемся диалоговом окне нужно найти и нажать на «Обзор», указать необходимые компьютеры и нажать на «Ready». В окне «Add or Remove» нажимаем на ОК.

Находим открытую консоль «Local Group Politics Editor» и переходим на пункт «Computer Configuration», а после этого открываем «Security Parameters».

При подсоединении вашего рабочего места к сети с доменом (Windows Сервер 2008), безопасность определяется политикой Active Directory или политика того подразделения, к которому относится компьютер.

Как применить Security Policy к компьютерам, являющимися локальными (с системой Windows XP и так далее), или подсоединённому к домену

Сейчас мы подробно рассмотрим последовательность настроек Local Security Policy и увидим различия между особенностями политики безопасности на локальном компе с Windows (XP, «Семёрка» и так далее) и на компе, подсоединённом к доменной сети через Windows Сервер 2008 R2.

Особенности настроек Security Policy на локальном компьютере

Следует напомнить, что все действия, проводимые здесь, выполнялись под учётным аккаунтом, входящим в администраторскую группу (Windows XP, «Семёрка») на локальном компьютере или в группу «Domen Administrators» (Windows Сервер 2008), в подсоединённом к доменной сети узле.

Чтобы выполнить этот пример необходимо сначала присвоить гостевому учётному аккаунту другое имя. Для этого выполняем следующие действия.

- Открывается консольное приложение «Local Security Politics» или выполняется переход в узел «Security Parameters» консоли «Local Group Politics Editor»;

- Переходим в раздел «Local Politics», а потом — в «Security Parameters»;

- Двойным нажатием на кнопку мышки открываем «User’s accounts: Rename guest user account»;

- В поле ввода прописываем Гостевая запись и нажимаем ОК.

- Компьютер нужно перезагрузить. (В Windows XP для этого нужно нажать на Завершение работы и нажать на Restart).

Заново включив комп, проверяем использование Security Policy к вашей ЭВМ.

В открытом окне можно будет увидеть список всех учётных записей вашей локальной машины, куда входит и переименованный гостевой пользовательский учётный аккаунт.

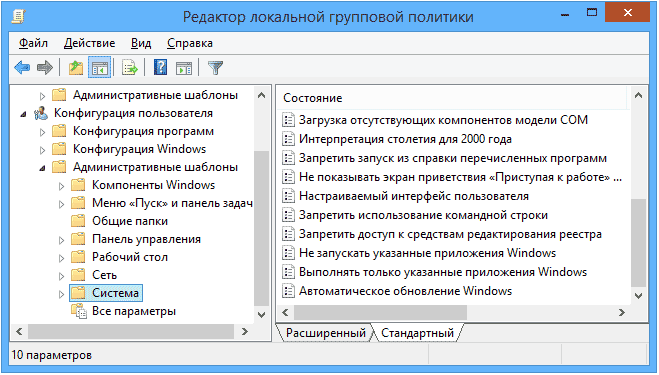

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Функциональные примеры реализаций

- Отключаем автоматический запуск USB в Windows 10

- Редактирование реестра запрещено администратором системы

- Берем под контроль центр обновлений в Windows 10

- Не работают USB порты из-за вируса — нашли причину

- Как зашифровать диск или флешку с секретными данными с помощью Bitlocker

- Четыре способа как получить роль администратора в Windows 10

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

Зачем нужно приложение «Локальная политика безопасности»

В этом приложении находятся разнообразные настройки как для всей системы, так и для отдельных ее пользователей. С помощью этой программы можно выставить различные параметры и ограничения для системы, изменить настройки реестра, удалить или настроить приложения, установленные на компьютере.

Возможные настройки

В левой стороне окна программы вы можете использовать дерево папок, которое разбито на два самых больших раздела: конфигурация компьютера и пользователя. В каком из них работать зависит от того, хотите ли вы внести изменения для всех пользователей вашего компьютера или только для одного. Если вас интересует первый вариант, то могут понадобиться права администратора.

Основные разделы

Каждый из основных разделов имеет три подпункта, в которых находятся все настройки и функции для определенного типа файлов:

- Конфигурация программ — в этом пункте выполняются настройки приложений, установленных на компьютере.

- Конфигурация системы — настройки операционной системы и параметров, относящихся к ее работе и безопасности.

- Административные шаблоны — то же самое, что и редактор реестра, но в другом оформлении. В этом разделе вы можете сделать все настройки, которые можно выполнить через редактор реестра.

Основные подразделы

Возьмите под контроль свой компьютер с Windows

Если вы чувствуете себя побежденным Windows 10, не делайте этого. Как мы показали, есть много, что вы можете контролировать изнутри, если у вас есть доступ к функции групповой политики. Достаточно ли причины для обновления до Windows 10 Pro? Мы так думаем.

Другие способы вернуть контроль над вашим ПК с Windows включают в себя освоение всех различных настроек

и изучение скрытых возможностей Windows 10

,

Как вы используете групповую политику в свою пользу? Какие еще хитрости мы пропустили? Стоит ли обновляться только для получения групповой политики? Дайте нам знать в комментарии ниже!

Редактируем политику

Давайте попробуем создать пару правил для своей системы.

На пример возьмем страницу из панели управления «Программы и компоненты», и спрячем программы установленные на ПК. Для этого, открываем инструмент групповой политики одним из способов указанных выше, и далее по пунктам:

- В левой части окна есть 2 элемента «Конфигурация компьютера» и «Конфигурация пользователя» нам нужен второй, а именно «Конфигурация пользователя».

- Переходим по следующему пути «Административные шаблоны» -> «Панель управления» -> «Программы».

- В правой части окна выбираем из списка «Скрыть страницу «Программы и компоненты»» и открываем двойным щелчком мыши.

- В открывшемся окне нажимаем на параметр «Включить» далее жмем «Ок», и желательно оставить комментарий.

Теперь никто не увидит полный список тех программ, которые у Вас установлены.

Создадим еще одно правило, на этот раз мы запретим менять тему оформления:

- Перейдём по следующему пути «Конфигурация пользователя» -> «Административные шаблоны» -> «Панель управления» -> «Персонализация».

- Открываем элемент «Запрет изменения темы».

- Далее нажимаем «Включить» и «Ок».

Отныне тему изменить нельзя. Стоит также отметить, что помимо простого ограничения пользователя или машины, некоторые параметры имеют строковую переменную в которою прописываются сценарии, списки и прочие параметры.

ВНИМАНИЕ! Не все компоненты групповой политики могут работать в Вашей системе. При его выборе стоит обратить внимание на требование, это касается версии операционной системы

Требования описаны в каждом элементе.

ВНИМАНИЕ! При создании большого количества правил могут возникать конфликты, для этого необходимо оставлять комментарии к своим действиям, для более ясной картины происходящего. В заключение можно сказать, что инструмент операционной системы «Групповая политика» создавался для создания необходимых условий для работы, но он так же может быть полезен для обычных пользователей

Например, можно ограничить своего ребёнка от элементов управления системы таким образом уменьшить вероятность поломки системы и создать для него комфортную и безопасную среду

В заключение можно сказать, что инструмент операционной системы «Групповая политика» создавался для создания необходимых условий для работы, но он так же может быть полезен для обычных пользователей. Например, можно ограничить своего ребёнка от элементов управления системы таким образом уменьшить вероятность поломки системы и создать для него комфортную и безопасную среду.

Открыть редактор локальной групповой политики в Windows 10 Home.

Как вы уже знаете, приложение Редактора локальной групповой политики доступно в Windows 10 Pro, Enterprise или Education. Пользователи Windows 10 Home не имеют доступа к gpedit.msc из-за ограничений ОС. Вот простое и элегантное решение, которое позволяет разблокировать его без установки сторонних приложений.

Существует простой способ включить Редактор локальных групповых политик в Windows 10 Home запустив всего лишь один пакетный файл.

Чтобы включить Gpedit.msc (групповая политика) в Windows 10 Home

- Загрузите следующий ZIP-архив: Скачать ZIP-архив.

- Распакуйте его содержимое в любую папку. Он содержит только один файл, gpedit_home.cmd

- Кликните правой кнопкой мыши по файлу.

- Выберите в контекстном меню «Запуск от имени администратора».

Все!

Пакетный файл вызовет DISM для активации редактора локальной групповой политики. Подождите, пока командный файл не завершит свою работу.

Помните, что некоторые политики не будут работать в Windows Home. Некоторые политики жестко заданы для версий Windows Pro. Кроме того, если вы активируете gpedit.msc с помощью предоставленного пакетного файла, изменение политик для отдельных пользователей не вступит в силу. Они по-прежнему требуют настройки реестра.

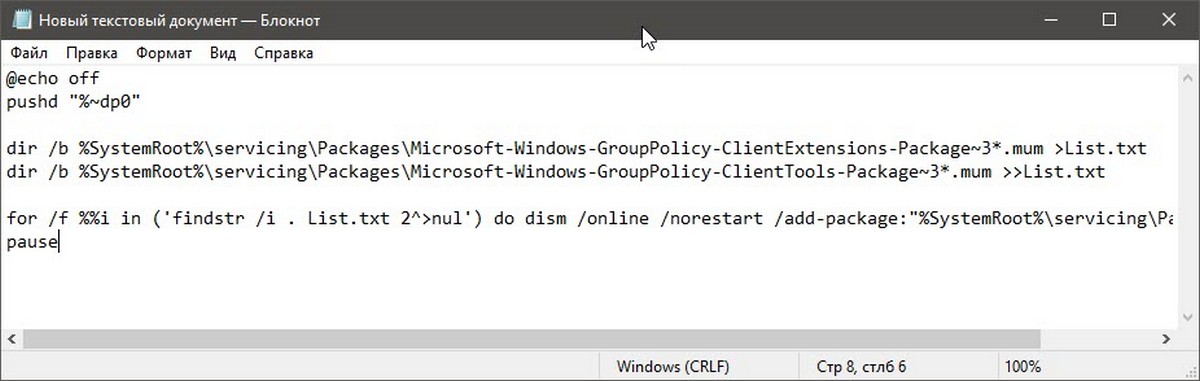

Вы можете самостоятельно создать пакетный файл. Прежде чем начать, рекомендуем создать точку восстановления системы, и вы могли в любой момент отменить произведенные изменения в системе.

- Откройте текстовый редактор, например «Блокнот».

- Скопируйте и вставьте следующие строки:

@echo off

pushd "%~dp0"

dir /b %SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum >List.txt

dir /b %SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientTools-Package~3*.mum >>List.txt

for /f %%i in ('findstr /i . List.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%servicingPackages%%i"

pause

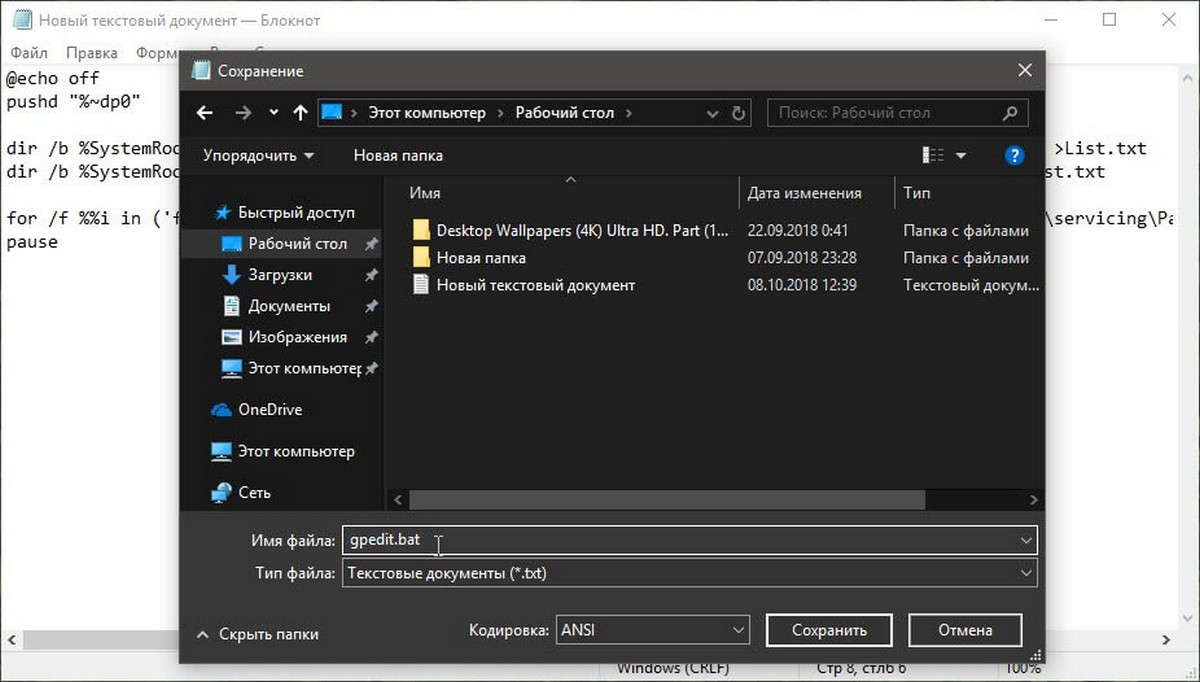

- В меню «Файл» текстового редактора выберите «Сохранить как» в диалоговом окне в строке «Имя файла» введите — gpedit.bat и нажмите кнопку «Сохранить».

- Запустите от имени Администратора полученный пакетный файл gpedit.bat

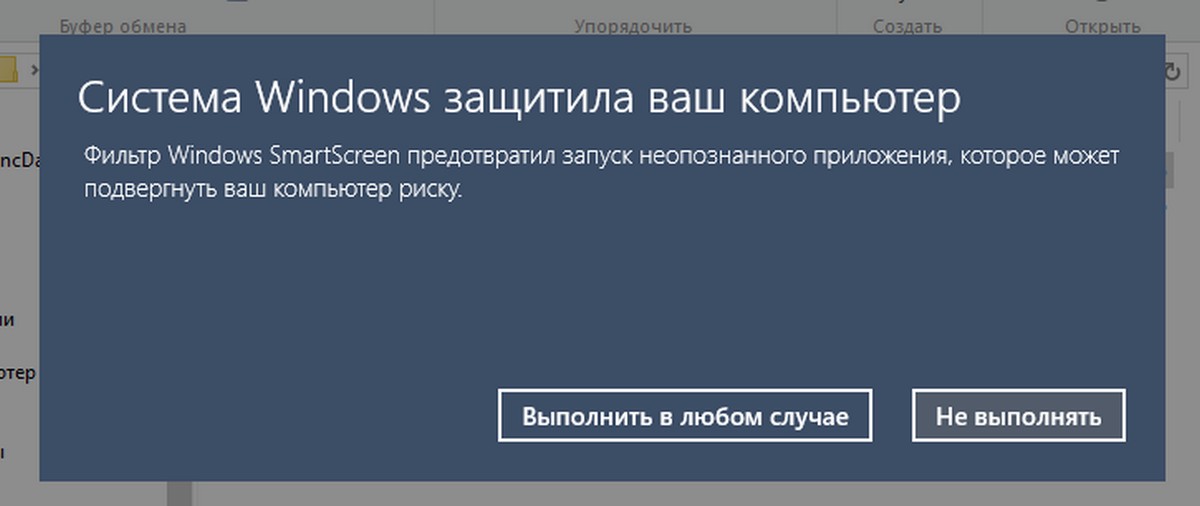

- При запросе фильтра Windows SmartScreen, нажмите «Подробнее», затем нажмите кнопку «Выполнить в любом случае».

- В окне Контроля учетных записей, нажмите кнопку «Да».

- Дождитесь пока утилита DISM внесет изменения и закройте окно.

Все! Редактор локальных групповых политик (gpedit.msc) включен и теперь Вы можете его запустить любым из описанных выше способов.

Настройка политик аудита

Очень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала.

Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать.

Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться

Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768: A Kerberos authentication ticket (TGT) was requested) фиксируется исключительно на них

Вторая — для рядовых серверов и АРМ пользователей.

Таблица 2. Рекомендуемые настройки аудита Windows

| Категория | Подкатегория | Включить | Хост (DC, сервер, АРМ) | Категория (успех / отказ) |

| Account Logon | Audit Credential Validation | + | DC, сервер, АРМ | Успех и отказ |

| Audit Kerberos Authentication Service | + | DC | Успех и отказ | |

| Audit Kerberos Service Ticket Operations | + | DC | Успех и отказ | |

| Audit Other Account Logon Events | — | |||

| Account Management | Audit Application Group Management | + | DC | Успех и отказ |

| Audit Computer Account Management | + | DC | Успех | |

| Audit Distribution Group Management | + | DC | Успех | |

| Audit Other Account Management Events | + | DC, сервер, АРМ | Успех | |

| Audit Security Group Management | + | DC, сервер, АРМ | Успех | |

| Audit User Account Management | + | DC, сервер, АРМ | Успех и отказ | |

| Detailed Tracking | Audit DPAPI Activity | + | DC, сервер, АРМ | Успех и отказ |

| Audit PNP Activity | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Process Creation | + | DC, сервер, АРМ | Успех | |

| Audit Process Termination | — | |||

| Audit RPC Events | — | |||

| Audit Token Right Adjusted | — | |||

| DS Access | Audit Detailed Directory Service Replication | + | DC | Успех и отказ |

| Audit Directory Service Access | + | DC | Успех и отказ | |

| Audit Directory Services Changes | + | DC | Успех и отказ | |

| Audit Directory Service Replication | + | DC | Успех и отказ | |

| Logon/Logoff | Audit Account Lockout | + | DC, сервер, АРМ | Отказ |

| Audit User / Device Claims | — | |||

| Audit IPsec Extended Mode | — | |||

| Audit IPsec Main Mode | — | |||

| Audit IPsec Quick Mode | — | |||

| Audit Logoff | + | DC, сервер, АРМ | Успех | |

| Audit Logon | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Network Policy Server | — | |||

| Audit Other Logon / Logoff Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Special Logon | + | DC, сервер, АРМ | Успех | |

| Object Access | Audit Application Generated | — | ||

| Audit Certification Services | — | |||

| Audit Detailed File Share | — | |||

| Audit File Share | — | |||

| Audit File System | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Filtering Platform Connection | — | |||

| Audit Filtering Platform Packet Drop | — | |||

| Audit Handle Manipulation | — | |||

| Audit Kernel Object | — | |||

| Audit Other Object Access Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Registry | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Removable Storage | + | DC, сервер, АРМ | Успех и отказ | |

| Audit SAM | — | |||

| Audit Central Access Policy Staging | — | |||

| Policy Change | Audit Policy Change | + | DC, сервер, АРМ | Успех |

| Audit Authentication Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Authorization Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Filtering Platform Policy Change | — | |||

| Audit MPSSVC Rule-Level Policy Change | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Other Policy Change Events | — | |||

| Privilege Use | Audit Non Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ |

| Audit Other Privilege Use Events | — | |||

| Audit Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ | |

| System | Audit IPsec Driver | — | ||

| Audit Other System Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Security State Change | + | DC, сервер, АРМ | Успех | |

| Audit Security System Extension | + | DC, сервер, АРМ | Успех | |

| Audit System Integrity | — | |||

| Global Object Access Auditing | File system | — | ||

| Registry | — |

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов.

Настройки групповой политики Windows 8

Групповая политика в Windows 8 мало чем отличается от аналогичного инструмента в «десятке». Рассмотрим его на примере Windows 10, подразумевая что в «восьмёрке» он ничем не отличается, за исключением наличия нескольких дополнительных опций.

Что это за инструмент

Групповая политика – это обширный набор плавил, опций и настроек, посредством которых системный администратор может конфигурировать параметры компьютера. Сюда относится возможность изменять различные значения, устанавливать всевозможные ограничения, отключать или активировать функции. В общем, групповая политика предоставляет пользователю возможность редактировать записи системного реестра посредством удобного и понятного инструмента, в котором каждый параметр имеет название с кратким описанием, чего не предоставляет редактор реестра.

Эта оснастка доступна только для пользователей, которые установили на свои компьютеры Windows 10 профессиональную (Pro) или для бизнеса (Enterprise). В ином случае придется обновлять операционную систему или остаться без нижеописанных возможностей.

Запуск редактора

Прежде чем ознакомиться с функционалом редактора, необходимо выяснить, каким образом он запускается, и как быстрее вызвать оснастку.

Выполняем команду «gpedit.msc», скопировав или вбив ее в поисковую строку начального экрана, или «Пуск» в Windows 10, или текстовую форму командного интерпретатора (вызывается на экран посредством Win + R).

Добавление редактора в Виндовс Домашняя

Если появилось сообщение, оповещающее о невозможности запустить редактор, или используете домашнюю версию Windows 10 или «восьмерки», тогда придется выполнить интеграцию инструмента в операционную систему.

Внимание! Редактор групповой политики в домашнюю версию Виндовс не добавляется с XP, и Виндовс 10 не стала исключением. Посмотрите ещё: Как переустановить Windows 8

Посмотрите ещё: Как переустановить Windows 8

- При использовании операционной системы разрядностью x32 бит закрываем окно, нажав «Finish», в 64-х битной редакции Виндовс 10 и 8 эту кнопку ни в коем случае не трогаем.

- Заходим в папку «Temp», расположенную в директории «Windows» системного тома.

- Копируем туда динамические библиотеки (файлы с расширением dll) gpedit, fde,gptext, appmgr, fdeploy с распакованного архива.

- Копируем файл «gpedit.msc» в директорию «System32», которая находится в той же системной папке «Windows».

- Создаем копии GroupPolicy, GPBAK файлов GroupPolicyUsers иmsc, расположенных в «SysWOW64», в папке «System32».

- Если все прошло успешно, жмем «Finish» и перезагружаем Windows 10.

При возникновении ошибки в случае копирования документов придется подождать около минуты и повторить попытку или освободить проблемные файлы от использования их запущенными приложениями при помощи Unlocker.

Бывает, что при точном выполнении всех пунктов инструкции появляется ошибка с текстом о невозможности создания оснастки MMC. Тогда идем в каталог «Temp\gpedit», расположенный в «Windows», и запускаем командный файл x86.bat при использовании 32-х битной Виндовс 10, или x64.bat, если на компьютере используется 64-х разрядная ОС.

Как ни печально, но ни одна новая политика для «восьмерки» и «десятки» не будет доступной, ведь инструмент разрабатывался для «семерки» и был лишь незначительно подкорректирован для поддержания «десяткой».

Работаем в редакторе

Внешний вид окна редактора политики мало чем отличается от классического проводника и редактора реестра концептуально. Здесь присутствует все та же иерархическая структура каталогов с подкаталогами (аналогично разделам реестра и папкам в проводнике) и параметрами (файлы в проводнике и ключи в реестре) с подробной информацией о каждом из них.

Аналогично кустам реестра, список доступных опций в редакторе политики разделен на две части, первая из которых применима для активного пользователя, а вторая – для всех юзеров компьютера. В каждом разделе содержится ещё по три подраздела:

- «Конфигурация программ» — настройки, касающиеся ограничений на запуск приложений на компьютере;

- «Конфигурация Windows» — перечень групповых политик, влияющих на безопасность, позволяющих внедрять пользовательские скрипты для их выполнения во время запуска ПК;

- «Административные шаблоны» — пункт содержит перечень всех настроек, которые доступны для пользователя через «Панель управления».

Посмотрите ещё: Восстановление системы Windows 8

Пользователя, владеющего базовыми знаниями о возможностях, которые предоставляют групповые политики, ждет приятное открытие – доступ к массе спрятанных в дебрях системы и даже недоступных посредством графического интерфейса функциям.

(Visited 2 386 times, 1 visits today)

windowsprofi.ru

Как включить редактор групповой политики?

- Вы можете найти все пакеты, связанные с редактором групповой политики, в разделе % SystemRoot% servicingPackages.

- Файлы, соответствующие редактору политики:

- Microsoft-Windows-GroupPolicy-ClientExtensions-Package * .mum соответственно

- Пакет Microsoft-Windows-GroupPolicy-ClientTools * .mum.

- Теперь, когда вы знаете эти аспекты, вы можете активировать gpedit.msc.

- Введите cmd в поле поиска и нажмите Запуск от имени администратора, чтобы запустить командную строку.

- Выполните следующую команду:

- Нажмите Win + R, чтобы открыть окно «Выполнить», введите gpedit.msc и откройте редактор групповой политики в Windows 10 Home Edition.

Кажется, что все потеряно, когда DISM выходит из строя в Windows 10? Ознакомьтесь с этим кратким руководством и избавьтесь от забот.

У вас проблемы с доступом к командной строке? Тогда вам лучше ознакомиться с этим руководством.

Есть и другие способы включения редактора групповой политики, но действия, описанные ниже, представляют собой наиболее безопасное решение. Кроме того, вы можете загрузить стороннее приложение (пакетный исполняемый файл ), которое автоматически включит gpedit.msc на вашем компьютере.

Однако, если вы решите запустить стороннее приложение, убедитесь, что вы загружаете то, что уже было протестировано другими пользователями; в противном случае вы можете повредить Windows 10.

Если у вас есть другие вопросы, оставьте их в разделе комментариев ниже, и мы обязательно рассмотрим.

Скачиваем программу

В этом разделе мы подробно опишем процесс инсталляции нужного файла на компьютер или ноутбук. Для этого пользователь должен выполнить несколько шагов:

- Первое, что нужно сделать, это узнать, есть ли файл на компьютере и работает ли он. Для этого запускаем службу «Выполнить» и вводим в строку имя нашего компонента, как показано на картинке ниже. При получении уведомления о том, что файл отсутствует, переходим к следующему этапу.

- Переходим вниз данной странички и с помощью предоставленной кнопки загружаем архив с нужным софтом. Запускаем файл инсталляции двойным левым кликом мышки и жмем на кнопку, обведенную на скриншоте красным цветом.

- После копирования всех нужных файлов и окончания процесса установки жмем на кнопку «Finish».

После выполнения этих действий попробуйте снова запустить редактор и проверить его работоспособность. Если вы снова столкнетесь с ошибкой, говорящей о том, что файл не найден, попробуйте сделать следующее:

- Восстановите ПК или ноутбук до последней рабочей точки или заводских настроек.

- Проведите сканирование устройства на вредоносное программное обеспечение. Проверка должна быть обязательно глубокой.

- На ПК следует добавить пакет Microsoft .NET Framework последней версии, если его нету.

Мы разобрались, где взять gpedit.msc и как правильно установить его на компьютер. После этого, проблема, как правило, уходит.

Если ПО снова не запускается и не открывается, а найти и открыть нужный компонент не удается, придется обратиться к мастеру.