Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

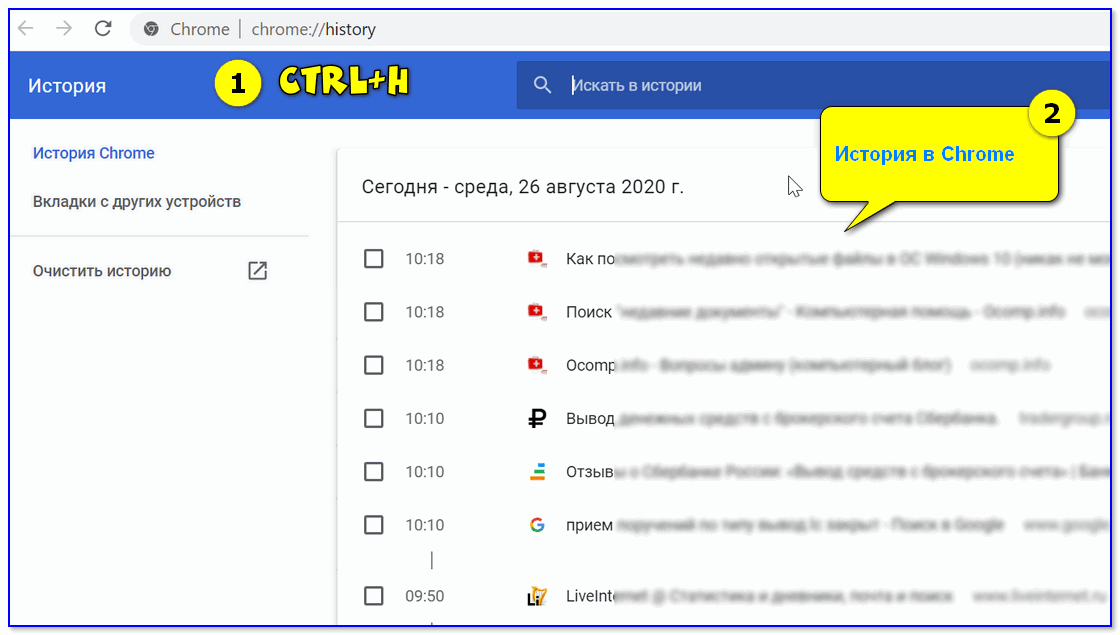

Проверьте историю браузера

В истории вы найдете список всех посещенных веб-страниц, а также дату, когда они были открыты. Все просто, но не забывайте, что тайный посетитель мог воспользоваться режимом инкогнито или почистить историю браузера. Возможно, надо поставить пароль на ПК.

Предупредить проблемы легче, чем исправить. Если вы очень беспокоитесь за сохранность данных на вашем компьютере, возможно, стоит поставить пароль на свою учетную запись. После этого, когда вам понадобится отлучиться, нажмите горячие клавиши Win+L, чтобы заблокировать систему.

Справедливости ради стоит отметить, что с паролями могут быть проблемы, которые заключаются в том, что рано или поздно можно так и самому не войти на свой ПК, но тут каждый решает сам, что для него важнее.

Дополнительные материалы:

1. Где в Мозиле история?

2. Три способа ускорить Ваш поиск в сети Интернет

3. Если взломали страницу ВК: что делать в такой ситуации?

Камера не обманет

Если же вы по какой-то причине не смогли найти доказательства тайного проникновения в ваш компьютер, но уверены, что это происходило и будет происходить дальше, то можете воспользоваться самым старым и верным способом поймать подозреваемого со всеми доказательствами.

Это, конечно же, поставить скрытую камеру. Благо, сейчас есть совсем маленькие камеры, которые, к тому же, могут транслировать все происходящие прямо к вам в телефон. Главное – установите камеру так, чтобы ваш «шпион» ее не нашел, например, спрячьте на книжной полке или в цветочном горшке неподалеку от компьютера.

И вуаля! Вы каждую минуту можете следить за тем, что происходит с вашим компьютером и вообще в комнате, пока вы отсутствуете.

Друзья, на самом деле, вопрос личных данных тревожит сейчас многих, и вряд ли кто-то отнесся бы спокойно к тому, что посторонний человек залезает в ваш компьютер, но не всегда стоит превращать это в расследование, а потом еще и, возможно, в конфликт.

Иногда достаточно просто спросить у человека, и он сам признается. И, может быть, это был не интерес к вашим данным, а острая необходимость выйти в интернет или что-то подобное. Не забывайте узнавать причину действий вашего «шпиона»!

iPhones.ru

Кто-то тайком пользуется твоим компьютером? Не беда. Вы вернулись домой и заметили, что ваш компьютер как-то не так стоит, повернут монитор или крошки лежат на столе? Вы думаете, что в ваше отсутствие кто-то из домашних залез в компьютер без разрешения? Как же найти доказательства этих предположений? Здесь я расскажу, как вычислить «тайных лазутчиков», а также…

Как узнать, кто подключился к Wi-Fi, с помощью

Этот способ довольно простой. Когда владельца роутера одолевают мысли, как проверить, подключился ли кто к моему WIFI, необходимо зайти в настройки и выбрать соответствующую вкладку. Там будет отображать вся информация.

Чтобы войти в панель настроек, нужно в адресной строке браузера ввести цифры, которые указаны на обратной стороне роутера. Они могут отличаться, в зависимости от модели устройства, но чаще всего это 192.168.0.1 или 192.168.1.1. Также цифры, логин и пароль можно посмотреть в технической документации.

Когда все данные введены, необходимо нажать ОК и перейти в Сначала нужно войти в раздел «Основные настройки», затем в меню «Беспроводной режим» и выбрать там пункт «Статистика беспроводного режима». В правой части окошка, которое откроется, можно увидеть число станций, подключенных к Wi-Fi. В данной статистике можно увидеть MAC-адрес устройств, общее число пакетов и тип шифрования.

Опытные владельцы роутеров знают, что решить задачу: «Проверить, подключился ли кто к моему wifi» можно с помощью кабеля. Для этого существует вкладка «DHCP», там необходимо найти пункт «Список клиентов DHCP». Если есть подключенные устройства, будет отображаться не только их MAC-адрес, но и IP-адрес.

Как посмотреть кто подключен к wifi роутеру

Точнее говоря, этот вопрос нужно было сформулировать не «как посмотреть, кто подключен к моему wifi», а «как посмотреть, какие из устройств не мои». С телефонами и планшетами все просто: временно отключите на них радиомодуль беспроводной связи, и они пропадут из списка подключенных устройств. Узнать сетевые имя и MAC-адрес компьютера можно, нажав на клавиатуре клавиши Win+R и в появившемся окне набрав команду cmd для вызова командной консоли, в которой нужно ввести следующее: ipconfig /all

В нашем примере устройство Notebook, найденное ранее, оказалось нашим же ноутбуком. Проще говоря, все найденные в примере ранее устройства принадлежат нам, и нет посторонних подключений.

Как отключить неизвестных пользователей от своего вай фая

Через панель управления роутером можно запретить беспроводную передачу данных для любого из устройств в сети. Так как они идентифицируются по уникальным MAC-адресам, фактически — серийным номерам своих сетевых интерфейсов, включение фильтра «Отклонить» для устройства будет обозначать невозможность его работы в Вашей сети Wi-Fi, как бы его хозяин ни пытался подключиться.

Как обезопасить свой вай фай? Запрещаем подключение к wi-fi неизвестным устройствам.

Из предыдущего примера можно понять и то, как обезопасить себя от подключения неизвестных устройств: включите фильтр МАС-адресов «Принимать» и добавьте в список все гаджеты и компьютеры, которым будет разрешаться доступ к сети. Кроме того, не забывайте и о настройках безопасности: используйте защиту сети паролем достаточной длины с методом проверки подлинности WPA2 (в отличие от устаревшего WEP, который достаточно легко вскрывается wifi-сниффером, это заставит взломщика потратить довольно много времени для взлома Вашей сети).

Программы для контроля за всеми кто подключен к wi-fi

Как Вы уже успели убедиться, удобнее всего следить за состоянием своей сети через панель управления роутером — так можно и быстро вычислить незваного гостя, и закрыть ему доступ к сети. Однако, роутер не может предупреждать хозяина о появлении в сети новых устройств. Для этой цели можно применить сторонние программы, например, уже описанный выше : задайте в его настройках время периодичности сканирования сети и подходящий тип оповещения о новом устройстве, и Вы всегда сможете узнавать о новых подключениях в своей беспроводной сети.

Аналогичный функционал имеет другая программа — . Но, в отличие от предыдущей программы, она может автоматически запускаться в системном трее вместе с Windows.

Как посмотреть кто подключен к wifi роутеру

Точнее говоря, этот вопрос нужно было сформулировать не «как посмотреть, кто подключен к моему wifi», а «как посмотреть, какие из устройств не мои». С телефонами и планшетами все просто: временно отключите на них радиомодуль беспроводной связи, и они пропадут из списка подключенных устройств. Узнать сетевые имя и MAC-адрес компьютера можно, нажав на клавиатуре клавиши Win+R и в появившемся окне набрав команду cmd для вызова командной консоли, в которой нужно ввести следующее: ipconfig /all

В нашем примере устройство Notebook, найденное ранее, оказалось нашим же ноутбуком. Проще говоря, все найденные в примере ранее устройства принадлежат нам, и нет посторонних подключений.

Как отключить неизвестных пользователей от своего вай фая

Через панель управления роутером можно запретить беспроводную передачу данных для любого из устройств в сети. Так как они идентифицируются по уникальным MAC-адресам, фактически — серийным номерам своих сетевых интерфейсов, включение фильтра «Отклонить» для устройства будет обозначать невозможность его работы в Вашей сети Wi-Fi, как бы его хозяин ни пытался подключиться.

Как обезопасить свой вай фай? Запрещаем подключение к wi-fi неизвестным устройствам.

Из предыдущего примера можно понять и то, как обезопасить себя от подключения неизвестных устройств: включите фильтр МАС-адресов «Принимать» и добавьте в список все гаджеты и компьютеры, которым будет разрешаться доступ к сети. Кроме того, не забывайте и о настройках безопасности: используйте защиту сети паролем достаточной длины с методом проверки подлинности WPA2 (в отличие от устаревшего WEP, который достаточно легко вскрывается wifi-сниффером, это заставит взломщика потратить довольно много времени для взлома Вашей сети).

Программы для контроля за всеми кто подключен к wi-fi

Как Вы уже успели убедиться, удобнее всего следить за состоянием своей сети через панель управления роутером — так можно и быстро вычислить незваного гостя, и закрыть ему доступ к сети. Однако, роутер не может предупреждать хозяина о появлении в сети новых устройств. Для этой цели можно применить сторонние программы, например, уже описанный выше : задайте в его настройках время периодичности сканирования сети и подходящий тип оповещения о новом устройстве, и Вы всегда сможете узнавать о новых подключениях в своей беспроводной сети.

Аналогичный функционал имеет другая программа — . Но, в отличие от предыдущей программы, она может автоматически запускаться в системном трее вместе с Windows.

Сегодня Wi-Fi есть практически в каждом доме, офисах, в торговых и развлекательных центрах. Благодаря Wi-Fi-сетям люди легко подключаются к Интернету при первой необходимости

Свободный беспроводной доступ — это, конечно, удобно, но в то же время владельцы роутеров часто беспокоятся и задаются вопросом: «Как узнать, кто подключился к моему WIFI?» Эта проблема довольно актуальна на сегодняшний день, поэтому важно разобраться во всех нюансах

В зависимости от модели, в роутере может вестись журнал работы. Но найти там полезную информацию довольно проблематично. Проще всего посмотреть статус на текущий момент и определить, сколько есть подключенных устройств. Но этот способ не вполне достоверный, так как отображает информацию в данный период времени.

Как узнать кто включал мой компьютер?

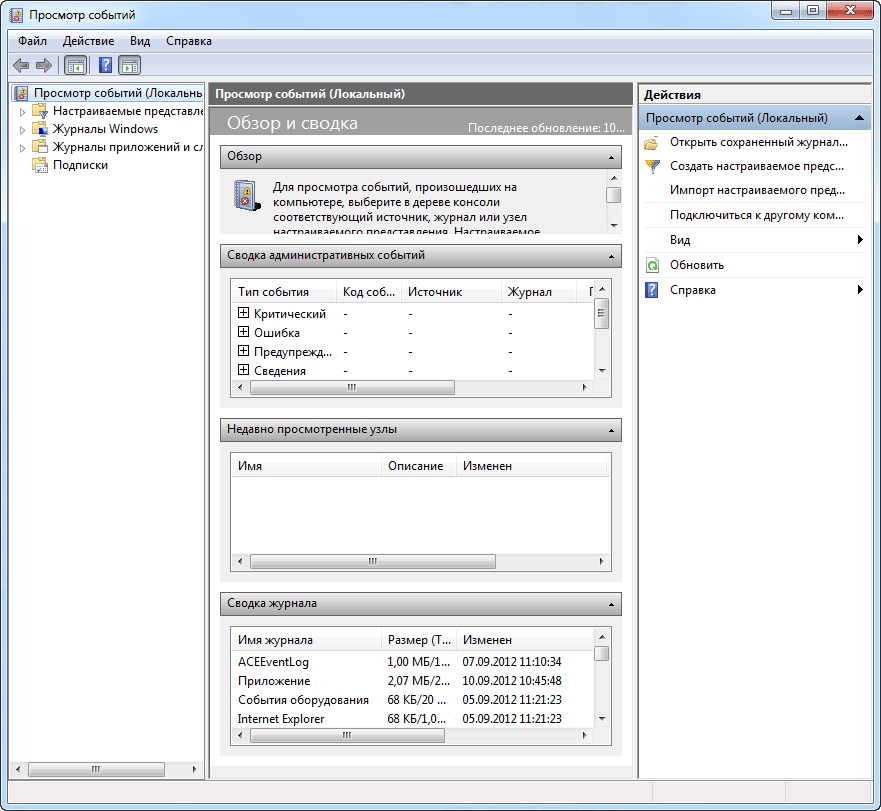

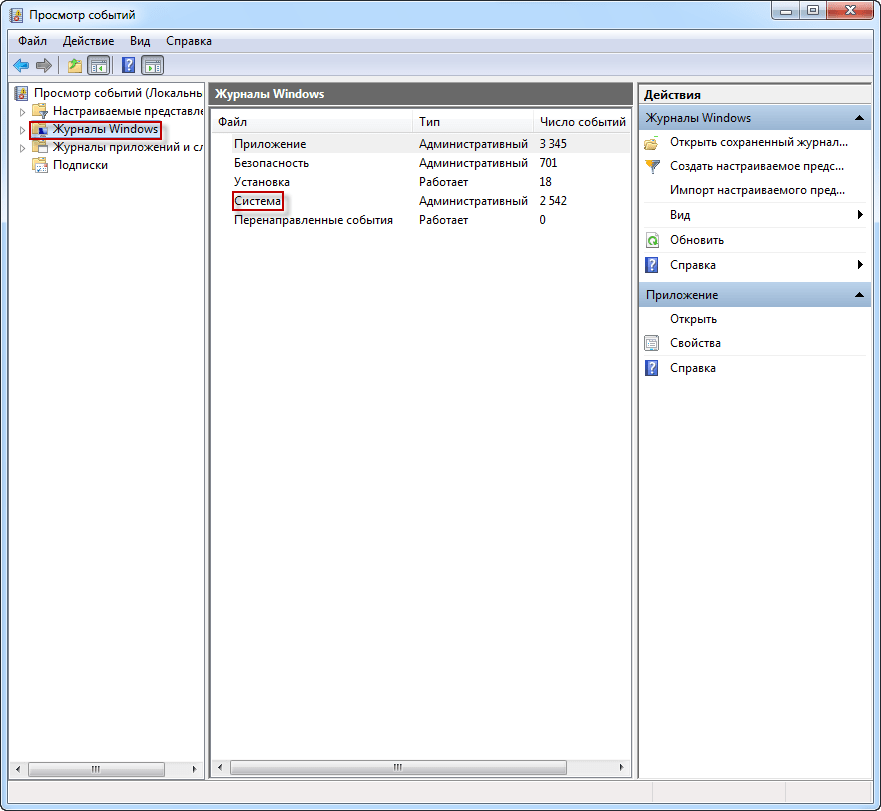

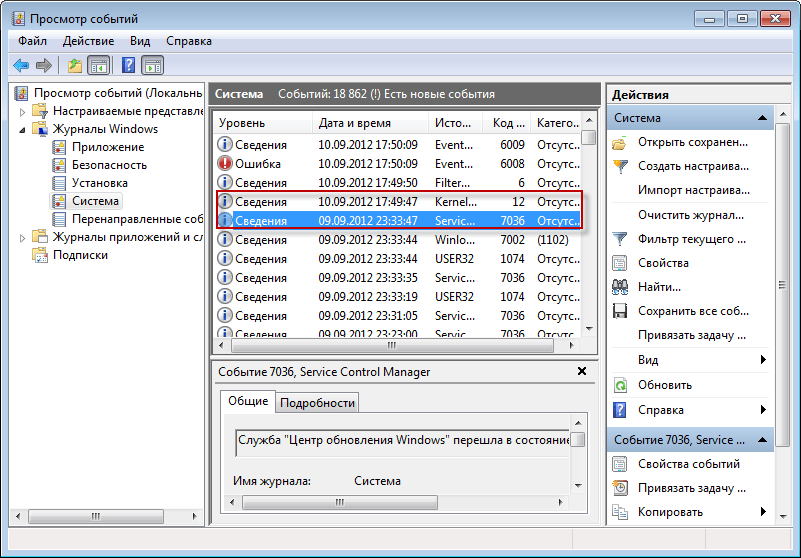

Итак, давайте откроем этот журнал событий. Нажимаете на «Пуск» и в строке поиска вводите – «Просмотр событий».

В следующем окне откроется окно событий, состоящее из таблицы, в которой, как Вы видите, отображается дата и время, а также код события, категория.

Глядя на эту таблицу можно определить, когда производилось включение и выключение компьютера. Например, 09 сентября я выключил компьютер, и следующее включение производилось мною уже 10 сентября. То есть, в мое отсутствие компьютером никто не пользовался.

На этом у меня все. Теперь Вы будите в курсе — Как узнать когда включали компьютер

.

В следующей статье расскажу Вам =>

Уважаемые пользователи, если у вас после прочтения этой статьи возникли вопросы или вы желаете что-то добавить относительно тематики данной статьи или всего интернет-ресурса в целом, то вы можете воспользоваться формой комментарий.Также Задавайте свои вопросы, предложения, пожелания..

Итак, на сегодня это собственно все, о чем я хотел вам рассказать в сегодняшнем выпуске. Мне остается надеяться, что вы нашли интересную и полезную для себя информацию в этой статье. Ну а я в свою очередь, жду ваши вопросы, пожелания или предложения относительно данной статьи или всего сайта в целом

Очередной раз рад вас приветствовать! Сейчас мы узнаем когда включался и выключался компьютер или ноутбук в последний раз. Такая возможность весьма будет полезным для родителей, которые запретили своему ребенку включать компьютер. В итоги вы без проблем сможете проверить исполнительность своего чада без установки дополнительно программного обеспечения.

Дополнительная информация:

Если хотите иметь специальную программу для проверки, то просто скачайте дополнительное ПО.

Шаг 1:

Первым делом нужно открыть окно Управление компьютером

. На рабочем столе Нажмите правой кнопкой мыши на значок Мой компьютер

и выбираем пункт Управление

.

Шаг 2:

Теперь откроется новое окошко в котором необходимо выбрать пункт Просмотр событий

и сделать двойной щелчок по нему или нажать на стрелочку слева и откроются подпункты.

Можете использовать другой вариант, для этого достаточно ввести в поисковой строке в меню Пуск такой текст: Просмотр событий

и перед вами откроется точно такой же результат.

Вот в этом окне вы сможете посмотреть всю информацию. В самом центре отображается таблица log – в ней записаны все события, которые происходили с компьютером. У каждого события есть свой код и время. В итоги узнать когда включался компьютер, мы можем, просто просмотрев таблицу по времени. Например возьмем самое последнее событие с картинке выше, там указано дата: 14.02.2014 и время 21:36 и это значит в это время компьютер работал. Если вы сыну запретили включать компьютер 14.02.2014, то просто посмотрите если ли записи на это число.

Можно также для удобства скачать программу. Она распространяется бесплатно и будет работать без ограничений.

Довольно неприятно, когда кто-то получает несанкционированный доступ к вашему компьютеру. Если вы думаете, что компьютер взломан, отключите его от интернета. Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

Как отключить неконтролируемый доступ?

Чтобы отключить неконтролируемый доступ, нужно удалить токены авторизации, которые сохраняются после первого удачного подключения с автоматическим доступом.

Откройте настройки и перейдите в меню “Безопасность”. Нажмите на кнопку “Удалить токены авторизации”.

После этого, все подключения, которые были сохранены, будут удалены.

Далее нужно изменить пароль. Так как если оставить прежний, то можно будет вновь подключиться, токен будет сохранён и активируется неконтролируемый доступ.

Как только измените пароль, при попытке подключения к удалённому компьютеру, на нём будет отображено окно с запросом на подключение.

О кибербезопасности сегодня задумываются не только мощные корпорации или государственные структуры. Даже самые обычные пользователи хотят, чтобы их персональные компьютеры были защищены от сторонних проникновений, а платежные данные и личные архивы не попали в руки злоумышленников.

Как защитить свой компьютер от взлома

- Отключите все неиспользуемые сервисы.

- Для тех сервисов, которые отключить нельзя, рассмотрите возможность перевода их на работу на внутреннем сетевом интерфейсе. Например, MySQL, запущенный на 127.0.0.1 вполне безопасен, а тот же MySQL на 0.0.0.0 уже представляет потенциальную угрозу.

- Составьте правила для iptables. Политика должны быть такая: сначала запретить всё, а потом разрешить лишь то, что минимально необходимо для работы в сети.

- sshd перенесите со стандартного порта № 22 на любой другой. Параноики могут дополнительно защитить sshd с помощью knockd.

- Поставьте софт, периодически проверяющий системные файлы на модификацию.

- Шифруйте и архивируйте всю важную информацию. Не удаляйте сразу же старый архив при создании нового.

Быстро определяем число подключенных к сети WiFi устройств (двумя разными способами), настраиваем правила ограниченного и безопасного доступа к беспроводной сети, а так же разбираемся в программах облегчающих осуществление вышеописанных действий.

Признаки несанкционированных подключений

Первый признака

довольно часто можно столкнуться с резкими падениями пропускной способности соединения. Чаще всего проблема кроется в работе провайдеров различных уровней между Вами и удаленным сервером, но вполне возможен и расход траффика Вашего канала посторонними лицами. Второй признак

, заставляющий задуматься о контроле доступа к своему Wi-Fi каналу — это внезапно возникающие ограничения к доступу для вашего ip-адреса для каких-либо сайтов

Кроме того, обратите внимание на поведение индикатора беспроводного соединения на корпусе роутера — при отключении всех устройств от сети он не должен ни моргать, ни тем более практически постоянно гореть

Как настроить программу для регистрации активности удаленного доступа к компьютеру

Если вы хотите вести контроль удаленного доступа к вашему компьютеру Windows 10 и отслеживать активность подключений, вы можете воспользоваться специальными программами для регистрации такой информации. В этом разделе мы расскажем, как настроить программу для регистрации активности удаленного доступа.

1. Выберите программу для регистрации активности удаленного доступа. Существует много различных программ, таких как Remote Desktop Logger, RDS Knight, Net Monitor for Employees и другие. Исследуйте разные варианты и выберите программу, которая наилучшим образом соответствует вашим потребностям.

2. Загрузите и установите программу на компьютер, к которому вы хотите получить доступ к удаленному доступу. Следуйте инструкциям на сайте разработчика для скачивания и установки программы.

3. Запустите программу после установки. Вам может потребоваться ввести лицензионный ключ или зарегистрироваться на сайте разработчика, чтобы активировать программу.

4. После запуска программы у вас может быть возможность настроить различные параметры, такие как частота регистрации данных, способы уведомления о подключении и другие. Прочитайте документацию к программе, чтобы узнать подробности о доступных настройках.

5. После настройки программы она должна автоматически начать регистрировать активность удаленного доступа к вашему компьютеру. Убедитесь, что программа запущена и работает в фоновом режиме, чтобы ничего не упустить.

6. Регулярно проверяйте журналы программы, чтобы узнать, кто подключается к вашему компьютеру удаленно

Обратите внимание на IP-адреса, источники подключения и другую информацию, которая может помочь вам определить, есть ли подозрительная активность

Внимание: Помните, что использование программ для регистрации активности удаленного доступа должно соответствовать законодательству вашей страны, а также учетным записям и политикам безопасности вашей компании или организации. Убедитесь, что вы обладаете необходимыми правами и разрешениями для использования таких программ

Полезные утилиты

Если хочется всегда держать под контролем компьютер и личную информацию, но не перегружать систему лишним ПО, стоит обратить внимание на утилиты. Они мало весят, элементарно устанавливаются и не предъявляют никаких претензий к рабочим параметрам «железа»

Простой функционал осваивается моментально даже теми, кто пользуется ПК только для интернет-серфинга и посещения соцсетей.

Connection Monitor от 10-Strike Software

Русскоязычная 10-Strike Connection Monitor корректно работает на компьютерах любой конфигурации, где стоит ОС Windows (независимо от версии). Сразу после запуска мониторит сетевые ресурсы, папки и файлы компьютера на предмет подключения извне. Ведет подробный лог-журнал и вносит туда сведения обо всех обращениях к системе.

Обнаруживает стороннее подключение и регистрирует попытки «гостей» посмотреть личную информацию на компьютере. Оповещает о проникновении следующими способами:

Может отреагировать на нехарактерную активность запуском приложения или скрипта. Умеет блокировать внешние подключения и ограничивать/отключать сетевой доступ на какое-то время для определенных пользователей или всех посетителей.

Самые интересные фишки программы:

• индивидуальный «Черный список», куда заносятся слишком любопытные и назойливые «гости»; • закрытие от внешних пользователей определенных ресурсов компьютера; • ручной и автоматический способы включения/отключения доступа к ПК со стороны; • контроль приватности, показывающий, кто и когда просматривает ваши личные файлы через скрытые админресурсы.

Безвозмездно потестить утилиту можно в течение 30 дней. Потом придется купить лицензию с подпиской на бесплатные обновления и годовой техподдержкой. Продление соглашения на следующий год обойдется всего в 20% от изначальной стоимости пакета.

Для продвинутых пользователей разработана версия Pro. От обычной она отличается только тем, что функционирует как служба и не требует входить в систему для проведения проверки санкционированного/несанкционированного доступа.

Мощный универсал от разработчиков ПО Algorius Software

Algorius Net Watcher – эффективный и практичный инструмент для контроля и выявления санкционированных/несанкционированных подключений через проводную сеть или Wi-Fi. Дает возможность отслеживать проникновение на файловые серверы, домашние, офисные и корпоративные ПК. Приятный глазу интерфейс позволяет детально изучить поведение «гостя» и увидеть, к каким файлам он обращался.

Программа совместима не только с Windows XP, Vista, 7, 8, но и с прогрессивной Win10. К общим параметрам компьютера абсолютно не требовательна и занимает минимум места. О проникновении сообщают визуальный или звуковой сигнал.

Среди главных особенностей утилиты:

• поиск и сбор информации о постороннем вмешательстве в фоновом режиме еще до активации системы; • сохранение данных о всех действиях в истории; • возможность разъединять пользователей.

Чтобы просматривать отчеты права администратора не нужны.

Algorius Net Watcher представлен в бесплатном и платном вариантах. Бесплатная версия всегда доступна для скачивания на официальном сайте. Срок ее использования не ограничен.

Стоимость платного пакета варьируется в зависимости от количества компьютеров, которые нужно оснастить ПО. Дороже всего обходится лицензия на 1 ПК, а дешевле – программа, рассчитанная на 5 и более машин. В перечень бонус-опций входят:

• бесплатные мажорные обновления в течение года; • бесплатные минорные обновления без ограничения по срокам; • 50% скидки на мажорные обновления со второго года использования; • индивидуальный режим техподдержки.

Конкурентно способный «старичок» — Friendly Net Watcher

Friendly Net Watcher – одно из самых старых, но до сих пор востребованных бесплатных мини-приложений. Весит всего 1,3 Mb, имеет упрощенный интерфейс и эффективно работает на слабых компьютерах с операционками типа Windows 2000/XP/Vista/7. Язык выбирается в процессе установки.

Дает возможность оперативно выяснить, кто через сеть проникает в ваш ПК, скачивает файлы и приобретает доступ к личной информации.

Дополнительно в программе доступны такие полезные опции, как:

• ведение истории отслеживающих мероприятий; • звуковое оповещение несанкционированного проникновения; • сбрасывание незваных «гостей» автоматически или вручную.

Friendly Net Watcher может работать как самостоятельно, так и в продвинутой оболочке Friendly Pinger, предназначенной для многоуровневого администрирования.

Как посмотреть последние действия: история работы

Совет 1: анализируем журнал событий

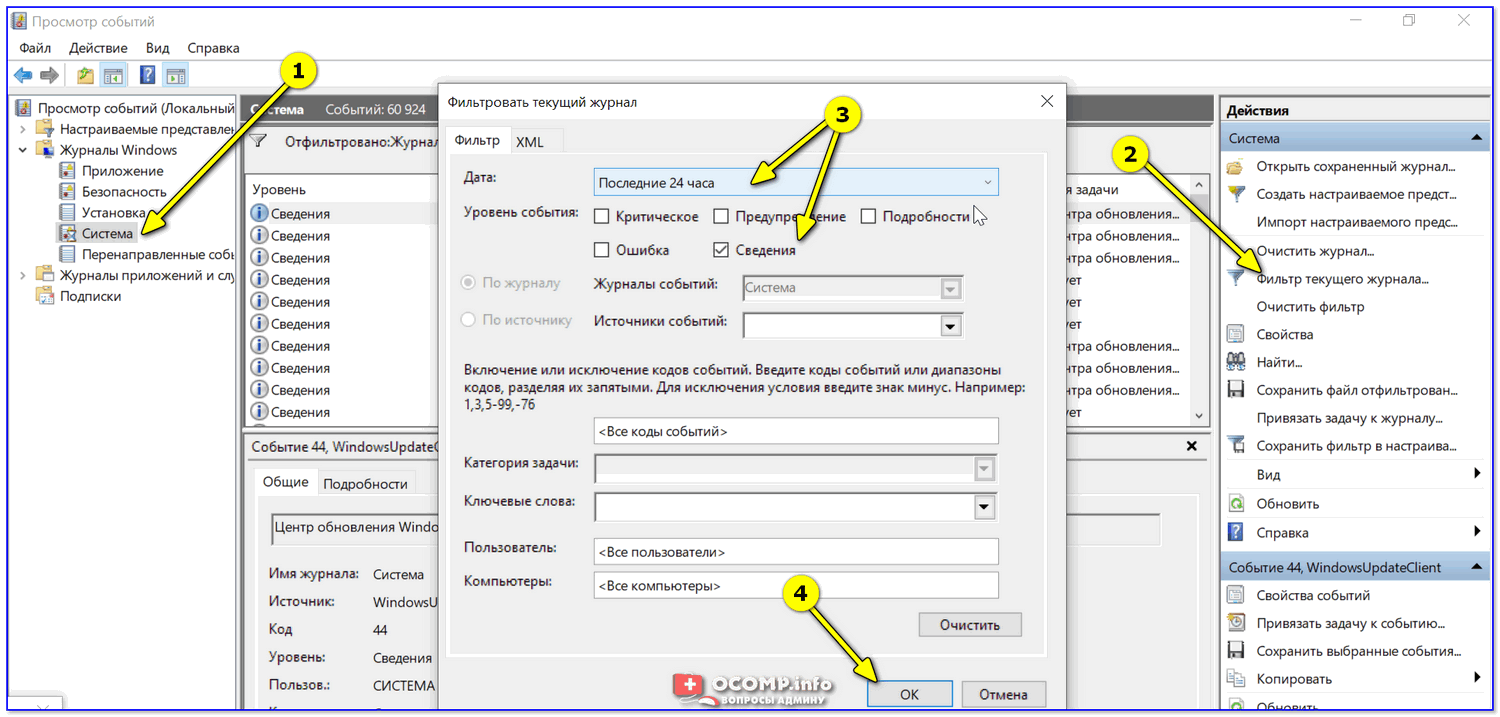

В Windows есть спец. журналы, куда заноситься очень многое: когда включался и выключался компьютер, коды шибок, предупреждения и т.д. Нас же, разумеется, интересует время вкл./выкл.

Чтобы открыть журнал : нажмите Win+R —> откроется окно «Выполнить» —> в него введите команду eventvwr.

После должно появиться окно событий — в нем нужно выбрать вкладку «Журналы Windows / Система» и открыть фильтр текущего журнала. Далее выбрать дату, установить галочку «Сведения» и нажать OK (см. мой пример ниже ).

Смотрим историю вкл. ПК за последние сутки

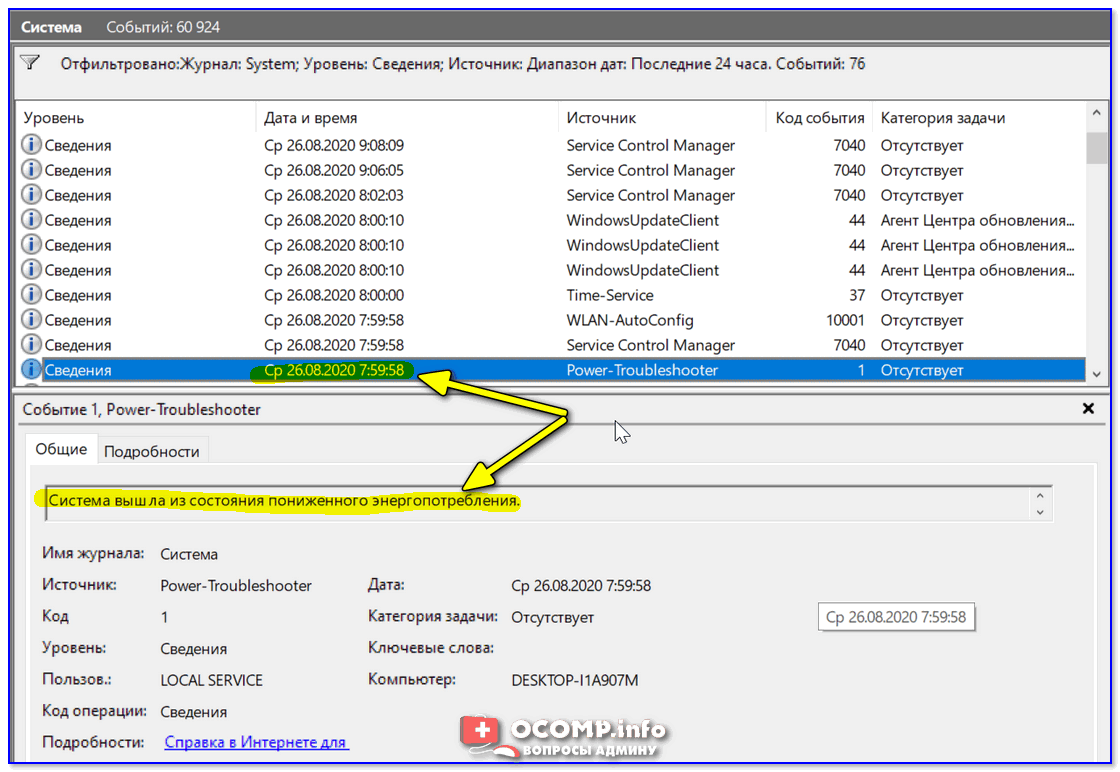

Теперь внимательно смотрим список событий: если вы их отфильтровали — список не будет большим. В первую очередь нас интересуют события «Power. « — в моем примере ниже () показано, что кто-то вывел мой ПК в 7:59 по Москве.

Могли ли вы в это время использовать компьютер

Собственно, время, когда работал ПК мы уже знаем.

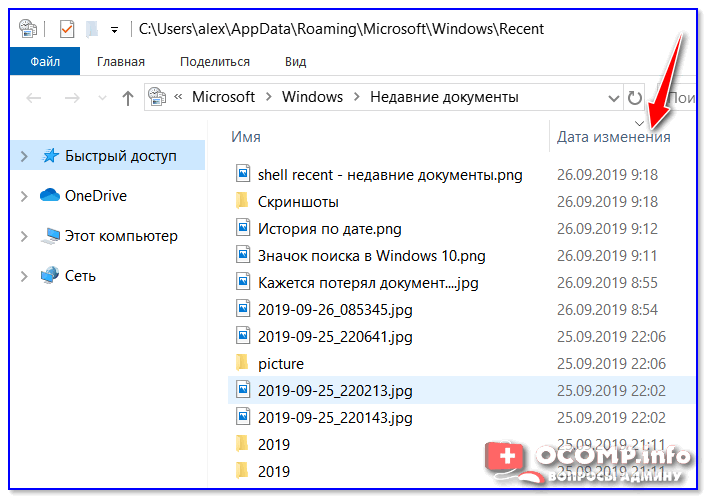

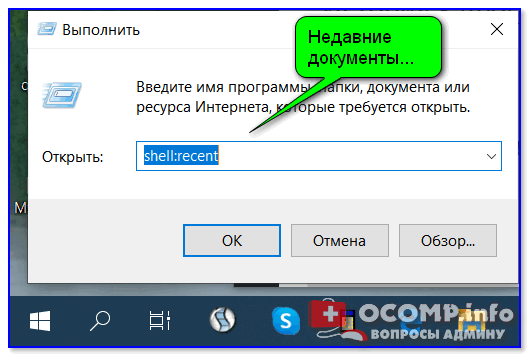

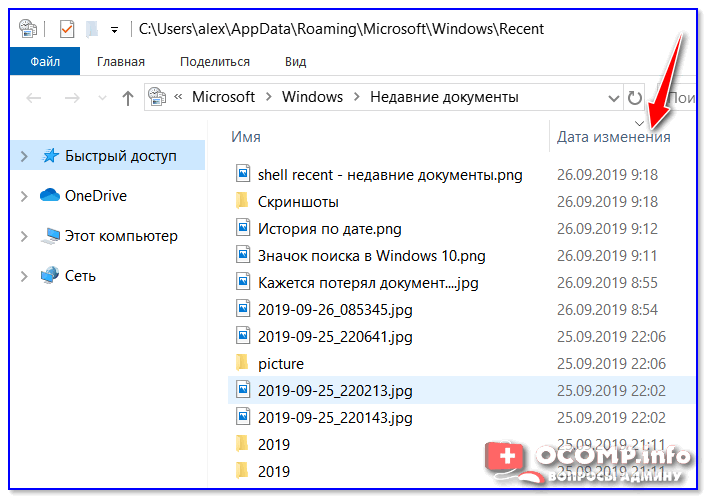

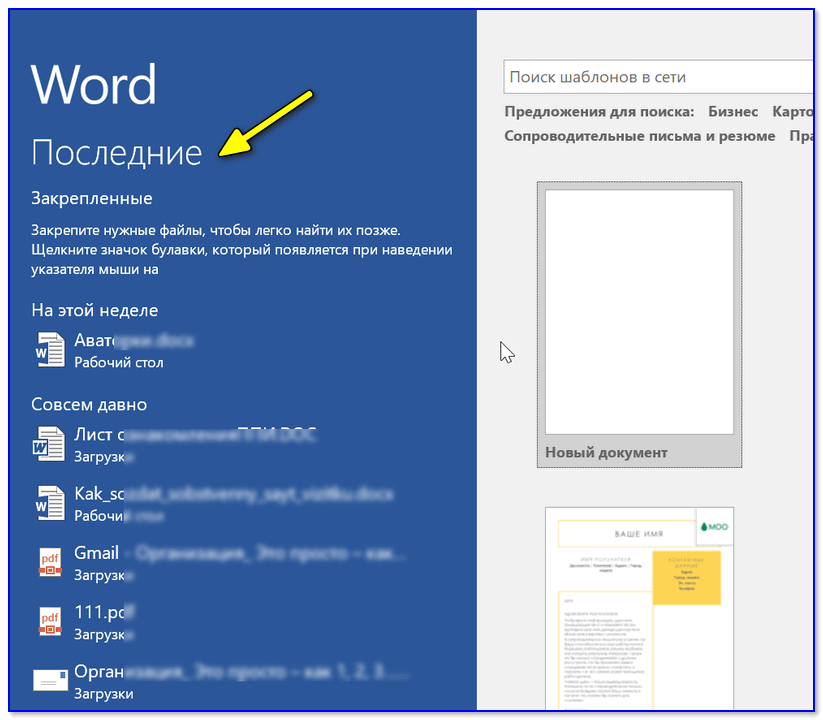

Совет 2: смотрим документы и файлы, с которыми недавно работали

По умолчанию Windows помнит обо всех документах и файлах, которые вы недавно открывали (это делается с целью ускорения открытия файлов, с которыми часто работаете).

Чтобы посмотреть этот список (недавних документов*) — нажмите Win+R, и используйте команду shell:recent.

Далее у вас откроется системный каталог, в котором вы сможете отсортировать по дате изменения все файлы — ну и сравнить, с вашими рабочими часами за ПК (а заодно и узнаете, какими документами интересовались «гости» ).

Недавние документы отсортированные по дате

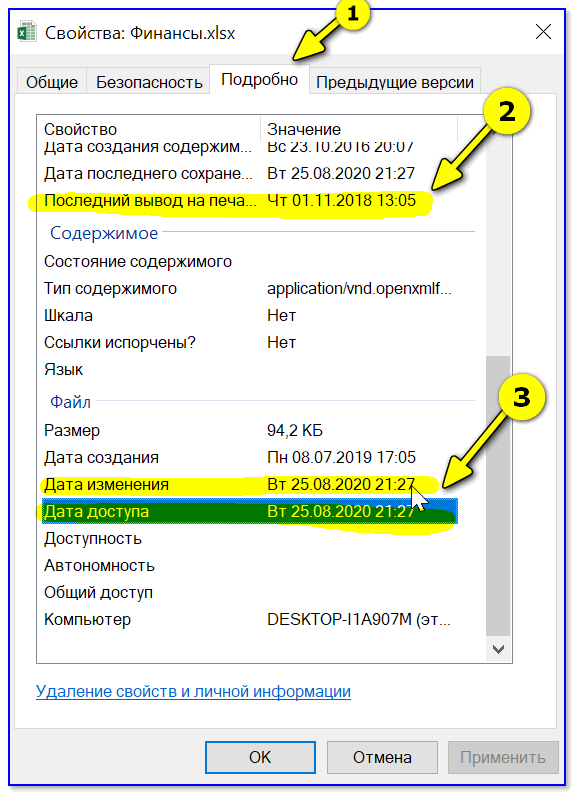

Ну и не могу не отметить, что если вы откроете свойства файла — то во вкладке «Подробно» проводник вам сможет подсказать даты доступа, печати и изменения документа.

Как посмотреть недавно открытые файлы в ОС Windows 10 (никак не могу найти вчерашний документ. )

Совет 3: анализируем историю посещений в браузере

Кстати, в Chrome можно также перейти на страничку: chrome://history/

Ctrl+H — открыть историю

После, в журнале указываете нужную дату и уточняете какие сайты просматривались. (Кстати, многие пользуются соц. сетями — а значит можно будет быстро узнать кто заходил на свой профиль!).

1) Как посмотреть историю посещения сайтов, даже если она удалена

2) Как очистить историю посещения сайтов, чтобы нельзя было восстановить! Удаление всего кэша браузеров

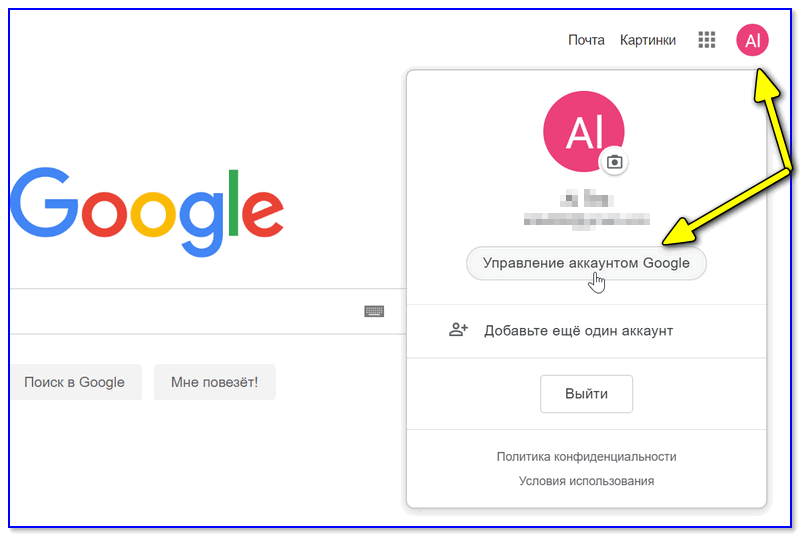

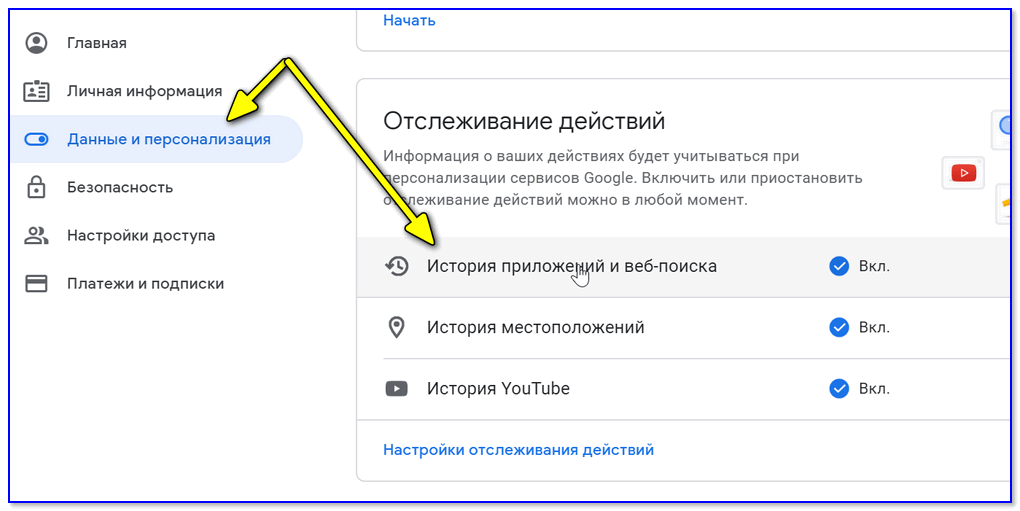

Совет 4: проверяем свой профиль Google

Кстати, если незваный «гость» на ПК пользовался сервисами Google — то вероятно вы сможете узнать, например, что он искал в поисковой системе (еще один «плюсик» к пакету информации ). Благо, что по умолчанию Google всю эту информацию собирает и «откладывает».

Профиль Google (браузер Chrome)

Далее «проматываете» до нужной даты и смотрите, какие поисковые запросы были сделаны.

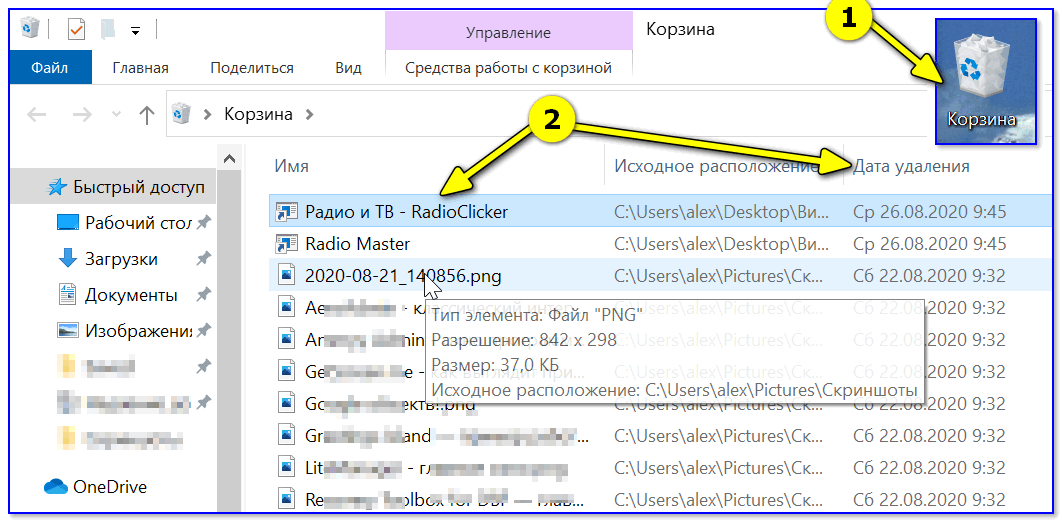

Папку «загрузки» можно открыть, нажав на Win+R, и использовав в меню «Выполнить» команду: shell:downloads.

Чтобы открыть корзину (даже если ее значка нигде нет): нажмите Win+R, и используйте команду Shell:RecycleBinFolder.

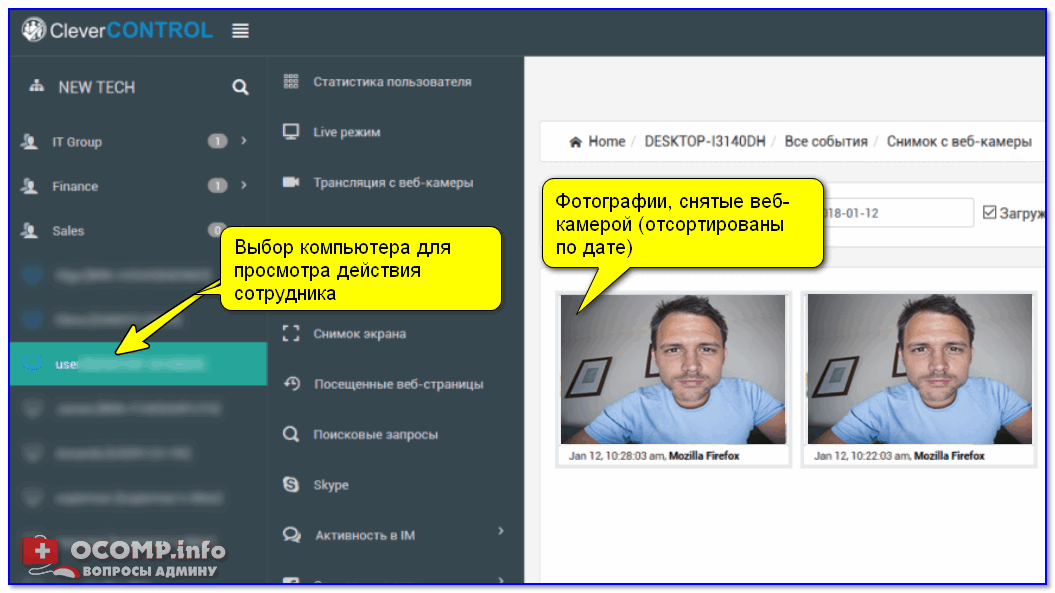

Совет 6: как поймать с поличным «тайного работника» за вашим ПК

На мой взгляд, самый простой способ это сделать — воспользоваться спец. программами для контроля сотрудников (например, Clever Control ). Примечание : таких программ много, я просто привел одну из них.

Установка у Clever Control простая и интуитивно понятная, в процессе работы она будет незаметно фиксировать всё в спец. журнал (в т.ч. и делать снимки с веб-камеры, запоминать работающие программы, и т.д., в зависимости от ваших настроек).

Clever Control — одна из программ для контроля сотрудников (узнали, кто сидел за ПК!)

Т.е. о том, что вы ее установили к себе на ПК, и что она работает — никто не узнает, а просматривать что творится за вашей системой вы сможете в любое удобное для вас время (даже не находясь возле нее ( прим. : с другого компьютера)).

Таким образом вы сможете узнать кто и что делает за вашим ПК, причем так, что «виновник» даже не узнает о том, что он «попался».

Источник

Как проверить удаленное подключение к компьютеру: советы и инструкции

Удаленное подключение к компьютеру может стать угрозой для безопасности данных и личной информации. Чтобы быть уверенным, что никто не получал несанкционированный доступ к вашему компьютеру удаленно, следует регулярно проверять журналы подключений и настроить соответствующие меры защиты. В этом разделе мы рассмотрим несколько простых способов проверки удаленного подключения к компьютеру и дадим инструкции по настройке соответствующих мер безопасности.

1. Проверка журналов подключений

Один из способов узнать, кто удаленно подключался к вашему компьютеру, — это проверить журналы подключений. Они содержат информацию о каждом удаленном подключении, включая IP-адрес и время подключения. В операционных системах Windows это можно сделать следующим образом:

| Операционная система | Инструкции |

|---|---|

| Windows 10 | Откройте «Панель управления» → «Система и безопасность» → «Административные инструменты» → «Журнал событий» → «Приложения и службы» → «Microsoft» → «Windows» → «TerminalServices-LocalSessionManager» → «Операционная система» |

| Windows 8 | Откройте «Панель управления» → «Система и безопасность» → «Административные инструменты» → «Журнал событий» → «Приложения и службы» → «Microsoft» → «Windows» → «TerminalServices-LocalSessionManager» → «Операционная система» |

| Windows 7 | Откройте «Панель управления» → «Система и безопасность» → «Административные инструменты» → «Журнал событий» → «Представление» → «Журналы приложений и служб» → «Microsoft» → «Windows» → «TerminalServices-LocalSessionManager» → «Операционная система» |

В журналах подключений вы сможете найти информацию о каждом удаленном подключении к компьютеру, включая IP-адрес, имя учетной записи и время подключения. Если вы обнаружите подозрительные записи, вы можете принять соответствующие меры для установления безопасности.

2. Настройка мер безопасности

Чтобы предотвратить несанкционированный доступ к вашему компьютеру удаленно, следует настроить соответствующие меры безопасности:

- Используйте надежный пароль: Установите сложный пароль для вашей учетной записи, чтобы усложнить задачу злоумышленникам.

- Включите двухфакторную аутентификацию: Активируйте двухфакторную аутентификацию, чтобы обеспечить еще большую защиту для вашей учетной записи.

- Обновляйте программное обеспечение: Регулярно обновляйте операционную систему и все установленные программы, чтобы исправлять уязвимости безопасности.

- Используйте брандмауэр: Включите брандмауэр и настройте его правильно, чтобы контролировать входящие и исходящие соединения.

- Установите антивирусное программное обеспечение: Используйте надежное антивирусное программное обеспечение для обнаружения и предотвращения вредоносных программ.

Соблюдая эти меры безопасности, вы сможете значительно уменьшить риск несанкционированного удаленного доступа к вашему компьютеру.

Важно регулярно проверять журналы подключений и настраивать соответствующие меры безопасности для защиты вашей информации. Если вы заметите подозрительную активность, рекомендуется обратиться к специалистам по информационной безопасности для дальнейшего анализа и предоставления помощи

Как заблокировать чужой MAC-адрес?

Если, в поисках ответа на вопрос: «Кто подключился к моему WIFI?» владелец обнаружил чужие подключения, MAC-адрес необходимо заблокировать. Сделать это несложно, достаточно отфильтровать посторонние устройства. Для этого нужно перейти в раздел «Фильтрация MAC-адресов» и выбрать пункт «Включить». Далее следует установить кнопочку на первом параметре. После этого можно добавить чужой адрес и сохранить все изменения. Эта мера позволит закрыть доступ к Интернету, и посторонние устройства уже не смогут пользоваться Wi-Fi.

Подбирать пароль нужно с большой ответственностью, чтобы его было сложно разгадать. Простой и предсказуемый шифр вряд ли станет преградой для подключения недобросовестных посторонних пользователей.

В пароле желательно сочетать большие и маленькие буквы, цифры и знаки препинания. Целесообразно сделать его как можно длиннее.