Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

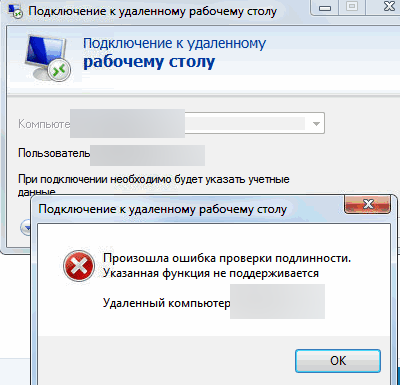

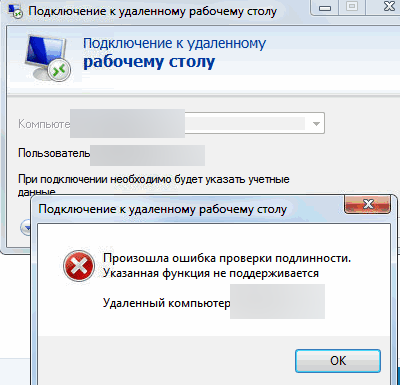

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается. Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

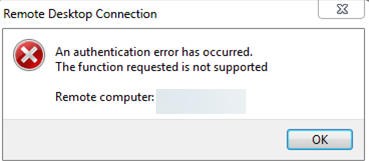

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

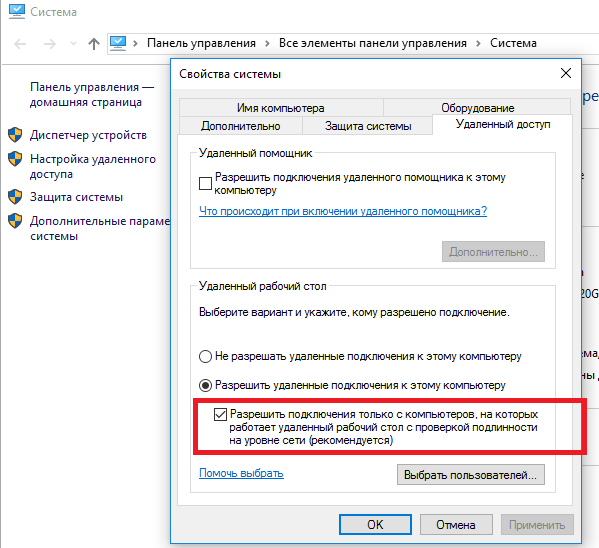

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

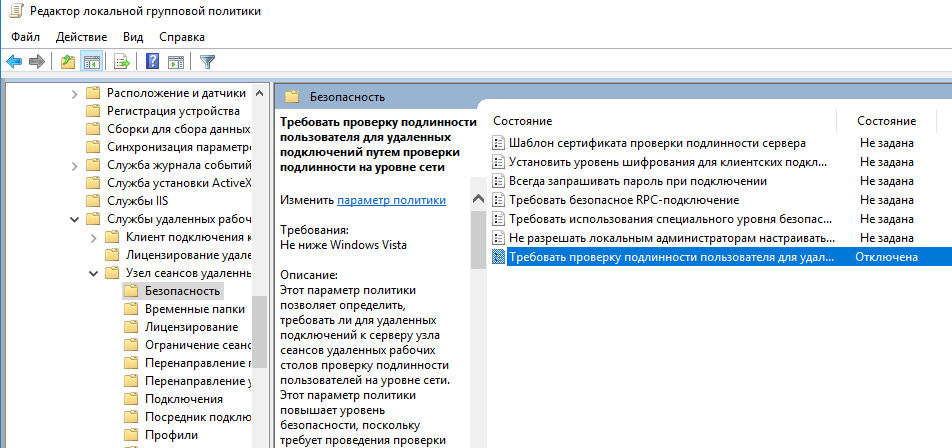

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

How to resolve the RDP authentication error CredSSP

There are 2 methods to get access to the server. We can make the changes in policy from the Encryption Oracle Remediation as well as from Windows Registry Editor.

Let us discuss how our Support Engineers get access to the server.

Method 1: From Encryption Oracle Remediation

To change the policy, we do the following.

In the local machine. Go to Run.

Type gpedit.msc and click Enter.

Now expand

Then double click on Encryption Oracle Remediation policy. Now choose Enable and change protection level to Vulnerable.

Finally, Apply the changes and click OK.

Now we can connect using RDP to the remote server without any error.

Method 2: From Windows Registry Editor

The fix from the Windows Registry Editor requires a series of steps.

In the local machine. Go to Run.

Type regedit and click Enter.

Expand .

Now double-click on the Key Allow Encryption and change the value to 2.

Where Force Updated Clients is 0 and Migitated is 1. Change the value to 2 will make the option Vulnerable. Finally, apply the changes.

Now we can connect using RDP to the remote server without any error.

We will be able to RDP to the server as a result of the changes we made. Since we have changed the option Vulnerable. It is not advisable to leave the option vulnerable. So we update Windows to resolve the error and then change the option to secure.

Again, Registry edits are always critical and incorrect edits can even make the server down.

Update Windows in the remote server

After connecting to the server, We, then go to Windows Update and check for updates. Now we Install all the updates.

To apply the changes, reboot the server.

Once the windows update is complete. We revert the changes that were made to vulnerable.

After the update, we will be able to login to the server without any error.

Ideally, when there is server console access readily available, our Support Engineers just proceed and do the updates from the server itself.

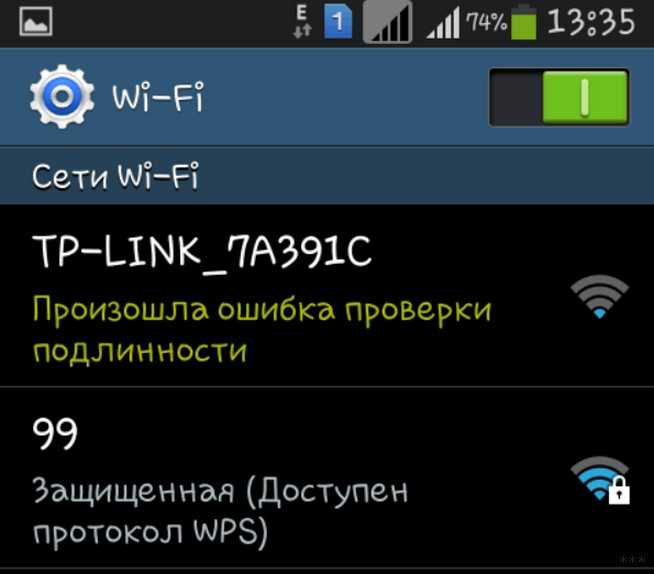

Ошибка проверки подлинности при подключении к Wi-Fi

Всем привет! Сегодня разбор очередной проблемы на устройствах с Android: «Произошла ошибка проверки подлинности Wi-Fi». В основном у людей, столкнувшихся с этой проблемой, смартфоны от Samsung Galaxy. Но на самом деле ошибка свойственна всем устройствам (смартфоны и планшеты) на базе операционной системы Android. Предлагаю узнать что делать и устранить эту ошибку!

Основная причина

Да, обычно именно банальная ошибка вызывает проблему. Так что уточнили правильный пароль – у владельца точки доступа, или самостоятельно в настройках своего роутера (если не знаете как, найдите вашу модель в поиске на нашем сайте), ввели его и спокойно подключились. Нередко это случается, когда на роутере пароль изменили, а телефон пытается подключиться к нему по старым данным.

Т.е. обычно все на поверхности и решается просто. Но бывают и отдельные уникальные случаи, когда проблема значит другое:

- Алгоритмы шифрования в роутере – может включиться сторонний алгоритм, тип которого не будет поддерживать ваш телефон.

- Каналы связи – неверно выбранный канал очень редко тоже способен создать проблему.

Но бывают и аппаратные проблемы:

Разберемся чуть подробнее.

Смена пароля

Для смены пароля на роутере воспользуйтесь поиском на нашем сайте. Вбейте туда свою модель, найдите к ней инструкцию и воспользуйтесь пошаговой инструкцией. Здесь же я покажу общий алгоритм смены на все случаи жизни.

- Заходим в настройки роутера – обычно имеет адрес 192.168.0.1 или 192.168.1.1 . Обычный логин для входа – admin, пароль – admin или пустой.

- Ищем настройки сети Wi-Fi и параметры ее безопасности. Там будет расположен наш пароль. Можно просто посмотреть (он открыт) или изменить. На примере моего TP-Link:

- На телефоне интерфейсы могут различаться – версий Андроидом развелось не мало, да и производители вносят свои корректировки. Так что пытаетесь подключиться как всегда к своей сети – если требует пароль, вводим его заново. Иногда можно вызвать меню, где отдельно изменяется пароль. Смотрите под свою модель, пробуйте.

Шифрование

Бывает, что выставлены странные настройки шифрования при первичной настройке. Обычный правильный вариант – установить WPA2 Personal и алгоритм AES. Вот так это выглядит на моем роутере:

Каналы

Тут нужно понимать, что двухдиапазонные роутеры уже плотно входят в наш дом. Но поддерживает ли телефон 5 ГГц? Если нет – то настройки нужно будет выполнять над сетью 2,4 ГГц. Это к тому, что роутер создает 2 сети, и к каждой из них можно задать собственные настройки. Так что не потеряйтесь!

Что касается каналов работы. Они могут быть просто забиты соседскими сетями, и это создает помехи для вашего подключения. Мы уже много мусолили в других статьях эту тему, обсуждая и ширину, и подбор незагруженного, и просто распределение в частотном диапазоне. Но наш вывод остается прежним – установите канал роутера в режим Авто. Если возникает какая-то проблема, просто перезагрузите его, и все должно заработать.

Смена канала происходит обычно в тех же настройках, что и пароля или шифрования, но на TP-Link он попал в соседнюю вкладку:

Другие варианты

Если уж совсем ничего не помогает, то предсказать что-то сложно – причин проблем всегда больше чем самих проблем. Про перезагрузку роутера и телефона я уже написал в самом начале – вы это точно сделали?

Не помогло? Нужно идти на крайние меры – сделайте полный сброс роутера на заводские установки и настройте его заново (обычно на задней панели есть кнопка Reset – удерживайте ее около 10 секунд до перезагрузки маршрутизатора). И это не помогло? Сбросьте на заводские настройки и телефон. Только не забудьте перед этим сохранить все свои данные! Искренне надеюсь, что до этого не дойдет.

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

Но есть способ добавления нужного функционала в Виндовс, о чём я рассказывал

в этой статье

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

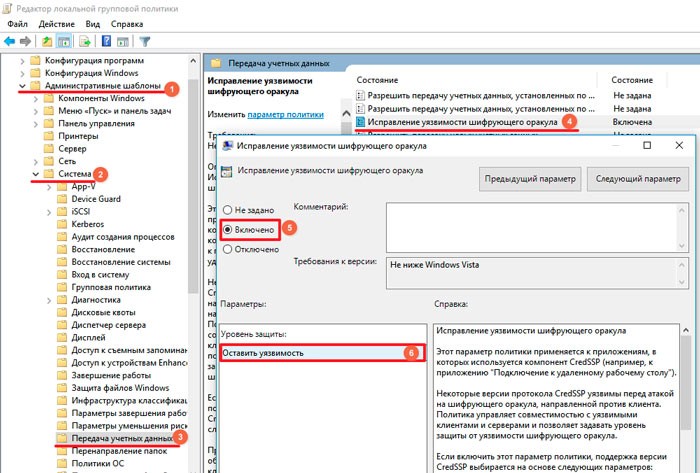

Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

PROBLEM SOLUTION:

To solve this problem, it is recommended to install the security patch in both computers (server and client). You can download and install the security update from following link:

Once both computers have the CredSSP patch installed, the error message will disappear.

If due to some reasons, you can’t install the security update in server or client computer, you can use following solutions to fix the issue and get rid of the error message:

Microsoft provides a policy to control compatibility with vulnerable clients and servers. With the help of this policy, you can set the level of protection that you want for the encryption oracle vulnerability.

There are 2 ways to fix CredSSP encryption oracle remediation error message issue caused by the patch:

- METHOD 1: Using Group Policy Editor (gpedit.msc)

- METHOD 2: Using Registry Editor (regedit.exe)

Let’s discuss both methods in detail:

METHOD 1: Using Group Policy Editor (gpedit.msc)

1. Press WIN+R keys together to launch RUN dialog box. Now type gpedit.msc and press Enter. It’ll open Group Policy Editor.

2. Now go to:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

3. In right-side pane, look for following option:

Encryption Oracle Remediation

The option is set to Not Configured by default. Double-click on the option and set it to Enabled. Now select “Vulnerable” from “Protection Level” drop-down box.

Click on Apply button and then OK button to exit. Restart your computer to take effect.

Now you’ll be able to establish remote connection between server and client without any problem.

PS: If you want to restore default settings in future, simply set the option in Group Policy Editor to “Not Configured” again.

METHOD 2: Using Registry Editor (regedit.exe)

If you are using Home edition of Windows, you’ll not be able to run gpedit.msc command because this edition doesn’t come with Group Policy Editor.

If you can’t use or don’t want to use Group Policy Editor, you can take help of Registry Editor for the same task. Just follow these simple steps:

1. Press WIN+R keys together to launch RUN dialog box. Now type regedit and press Enter. It’ll open Registry Editor.

2. Now go to following key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

3. Create a new key under System key and set its name as CredSSP

4. Create another new key under CredSSP key and set its name as Parameters

5. Now select Parameters key and in right-side pane create a new DWORD AllowEncryptionOracle and set its value to 2

Restart your computer to take effect.

Now you’ll be able to use remote connection between server and client without any issue.

PS: In future if you want to restore default settings, simply delete the DWORD created in above steps.

RDP исправление шифрования CredSSP 866660 Updates for CVE-2018-0886

Рассмотрим способ rdp исправление шифрования CredSSP 866660, который поможет избавиться от ошибки шифрования, возникающей при попытке подключения к удаленному рабочему столу (серверу).

Почему возникает неисправность

Еще в марте 2018 года Microsoft выпустила апдейт системы безопасности Виндовс CredSSP Updates for CVE-2018-0886, который был направлен на устранение критической уязвимости в протоколе защиты пользовательских данных. Это было сделано, чтобы предотвратить реализацию стороннего кода на незащищенном компьютере.

Спустя пару месяцев, Майкрософт дополнительно внесла корректировки в параметры ОС, установив значение уровня подключения – Mitigated (до этого было – Vulnerable). После таких манипуляций большинство юзеров начали сообщать, что у них в rdp произошла ошибка проверки подлинности CredSSP.

Такое окно выводится сразу, как только Вы укажите имя пользователя и пароль. Уведомление указывает на отсутствие поддержки функции.

На официальном форуме Microsoft сказано, что проблема возникает из-за того, что на клиенте и сервере установлены разные версии обновления безопасности. Поэтому, решения могут быть следующими.

Откат апдейтов на клиентском ПК

Самый простой вариант, но нежелательный с точки зрения последствий. Достаточно открыть перечень установленных обновлений, отыскать нужные и удалить их. Ниже приведен список в соответствии с версией ОС:

Полезный контент:

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

gpedit.msc

Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

Как исправить шифрования CredSSP в Windows 10 8 7

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

https://youtube.com/watch?v=bvWAh2Mq03s

Настройка удаленного десктопа средствами Windows

Чтобы компьютеры могли взаимодействовать, они должны быть правильно настроены. Технически задача не выглядит слишком сложной, хотя здесь есть свои нюансы, особенно в случае управления через интернет. Итак, давайте посмотрим, как настроить удаленный рабочий стол средствами системы. Во-первых, на ПК, к которому будет осуществляться доступ, должна быть установлена версия Windows не ниже Pro, управлять же можно и с домашней версии

Второе и очень важно условие – это необходимость наличия статического IP-адреса на удаленном ПК

Конечно, можно попробовать настроить его вручную, но тут есть проблема. Дело в том, что внутренний IP дается ПК DHCP-сервером интернет-центра на определенный срок, по истечении которого компьютеру нужно будет запросить новый IP. Он может оказаться тем же самым, но может и измениться, тогда вы не сможете использовать протокол RDP. Так бывает с серыми, динамическими адресами, и, надо сказать, именно такие адреса выделяют своим клиентам большинство провайдеров. Поэтому самым правильным было бы обращение в службу поддержки провайдера с просьбой выделить вашему компьютеру статический адрес.

Если не хотим платить за белый IP (услуга предоставляется за дополнительную плату), пробуем настроить подключение вручную. Командой control /name Microsoft.NetworkAndSharingCenter откройте «Центр управления сетями и общим доступом», кликните по вашему подключению и нажмите в открывшемся окошке кнопку «Сведения».

Запишите данные IPv4, маски подсети, шлюза по умолчанию и DNS-сервера.

Эти же данные вы можете получить, выполнив в консоли CMD или PowerShell команду ipconfig /all. Закройте окошко сведений и откройте свойства в окне состояния.

Выберите в списке IPv4, перейдите в его свойства и введите полученные данные в соответствующие поля. Сохраните настройки.

Статический адрес у вас есть, теперь нужно включить разрешение доступа подключения. Откройте командой systempropertiesremote вкладку «Удаленный доступ» в свойствах системы и включите радиокнопку «Разрешить удаленные подключения к этому компьютеру».

Если нужно, добавляем юзеров, которым хотим предоставить возможность удаленного подключения.

В Windows 10 1709 получить доступ ко всем этим настройкам можно из подраздела «Удаленный рабочий стол» приложения «Параметры».

При использовании стороннего фаервола откройте в нем порт TCP 3389. На данном этапе общая настройка удаленного рабочего стола завершена.

Если подключение выполняется в локальной сети, можете приступать к работе немедленно. Запустите командой mstsc встроенное приложение RDP, введите в открывшемся окошке IP-адрес или имя удаленного хоста, выберите пользователя и нажмите «Подключить».

Далее вам нужно будет ввести данные учетной записи пользователя удаленного компьютера и нажать «OK». Появится предупреждение «Не удается проверить подлинность…».

Игнорируем его, отключаем запросы на подключение (снять галку) и жмем «Да». В случае удачного соединения вы увидите рабочий стол удаленного хоста.

Настроить удаленный рабочий стол через интернет сложнее, так как здесь придется выполнить проброс порта 3389 на IP-адрес вашего ПК, а затем подключиться к внешнему IP маршрутизатора, что может стать для пользователя настоящей головной болью, так как придется копаться в настройках роутера. Узнать свой публичный IP не составляет труда, достаточно зайти на сайт 2ip.ua/ru либо аналогичный ресурс.

Далее заходим в настройки роутера по адресу 192.168.0.1 или 192.168.1.1. Здесь все у всех может быть по-разному в зависимости от модели роутера и его прошивки.

В случае с TP-Link необходимо зайти в раздел Переадресация – Виртуальные серверы, нажать «Добавить» и ввести в поля «Порт сервера» и «Внутренний порт» 3389, в поле «IP-адрес» указывается используемый компьютером IP, в полях «Протокол» и «Состояние» должно быть выставлено «Все» и «Включено» соответственно. Сохраните настройки.

Теперь можно пробовать подключиться к удаленному десктопу с основного ПК. Запустите командой mstsc программу RDP и введите в поле «Компьютер» ранее полученный внешний IP-адрес с номером порта через двоеточие, например, 141.105.70.253:3389. Далее все точно так же, как и в примере с подключением в локальной сети.

В роутерах D-Link нужные настройки следует поискать в разделе Межсетевой экран – Виртуальные серверы.

Перед пробросом рекомендуется зарезервировать используемый компьютером IP-адрес в настройках TP-Link-роутера DHCP – Резервирование адресов.

Что такое CredSSP

у протокола CredSSP было три релиза-обновления

- Version 1.0 — 13 марта 2018 года

- Version 2.0 — 17 апреля 2018 года

- Version 3.0 — 8 мая 2018 года

Поэтому когда мы подсоединяемся к серверу по RPD и вас отфутболивают, то тут две могут быть причины, либо на вашем компьютере поставились обновления либо на сервере были установлены накопительные обновления март — май 2018 года в которых убирается уязвимость в системе безопасности и при попытке подключения с непропатченной версией CredSSP у вас будет вылетать ошибка:

- Причиной ошибки может быть исправление шифрования CredSSP

- This could be due to CredSSP encryption oracle remediation.

Более детально эта проблема уже описана на сайте Микрософта в бюллетене CVE-2018-0886 .

Давайте перейдем к