Что такое эксплойт?

Уязвимость — это, по сути, открытая дверь, через которую может пройти эксплойт (компьютерная программа, использующая уязвимость). Другими словами, для успеха эксплойта требуются уязвимости. Эксплойты полагаются на ошибки и просчеты — устаревшее программное обеспечение, неактуальные серверы и т.д.

Как защититься от эксплойтов?

Есть несколько ключевых шагов, которые вы можете предпринять, чтобы значительно снизить возникновение потенциальных эксплойтов.

- Многофакторная аутентификация. Эта система контролирует доступ к компьютеру через мобильные устройства или специальное оборудование, где необходимо пройти более одного доказательства аутентификации. Благодаря ей, злоумышленникам придется непросто, а возможность взлома вашей системы стремиться к нулю.

- Блокировка учетных данных. Если злоумышленники будут настойчиво подбирать пароли, то, в конечном счете, они это сделают. Поэтому настоятельно рекомендуется использовать блокировку после определенного количества попыток взлома пароля.

- Непрерывный мониторинг. Это означает, что вы будете знать, когда в ваших системах происходит что-то подозрительное и принять незамедлительные меры, чтобы положить этому конец.

Любой пользователь, который часто взаимодействует с интернетом, должен понимать простые основы уязвимостей и эксплойтов. Конечно, идеальной безопасности не существует. Всегда будет появляться новая угроза. Как человек, так и машина, могут невольно открыть путь для атак. Поэтому, чтобы максимально уменьшить риски, сначала нужно минимизировать уязвимости, а затем защищаться от эксплойтов, как описано выше.

Актуальность

Информация, полученная в результате обнаружения уязвимости, может быть использована как для написания эксплойта, так и для устранения уязвимости. Поэтому в ней одинаково заинтересованы обе стороны — и взломщик, и производитель взламываемого программного обеспечения. Характер распространения этой информации определяет время, которое требуется разработчику до выпуска заплатки.

После закрытия уязвимости производителем шанс успешного применения эксплойта начинает стремительно уменьшаться. Поэтому особой популярностью среди хакеров пользуются так называемые 0day-эксплойты, использующие недавно появившиеся уязвимости, которые ещё не стали общеизвестны.

Откуда появляется эксплойт? Любители конкретики – пропускайте часть.

Где известна уязвимость, там, вероятно, может появиться и эксплойт. Уязвимость же можно толковать также по-разному. Википедия, как мне кажется, даёт немного неверное определение. Уязвимость – это не всегда ошибка или недостаток. Ахиллесова пята есть у любого механизма. Ну нельзя назвать ошибкой тот факт, что двигатель работает от топлива. Ведь, если он будет работать на воздухе, это также сразу станет его недостатком. Как и металл, из которого он собран; человек, который им управляет… Недостатки есть у всего, и профессионалам они также видны во всём.

Самое простое объяснение такой мысли – “взаимоотношения” человека и вируса. Биологического. В нашем организме всё продумано до мелочей, однако, столкнувшись с микрокодом извне, он выходит из строя на время или навсегда. Уязвимость – это просто неспособность механизма (в том числе и программного) адекватно реагировать на некое действие со стороны, сохраняя при этом заложенные в него (механизм) характеристики и функционал. И эксплойт называется эксплойтом только если позволяет получить от уязвимости выгоду

Не сочтите за белетристику, это важно понять сразу

Процесс эксплойта и его роль в атаке на компьютер.

Постепенно мы подбираемся к принципу, как работает компрометация системы. Каждый из этих этапов – это очень сложный процесс, требующий многотомного руководства. Но схематично это можно отобразить так:

- потенциально уязвимая система сканируется на предмет открытых портов и запущенных сервисов

- вычленяются точки, по которым можно нанести удар

- на удалённый компьютер в эту или эти точки отправляется эксплойт известной уязвимости

- к эксплойту приклеивается пэйлоуд (он позволит контролировать систему жертвы)

- если эксплойт сработал (именно он первым и запускается) и система жертвы откликнулась, запускается пэйлоуд; по результатам исполнения кода пэйлоуда хакер получает доступ к компьютеру жертвы

- остальные действия ограничены фантазией хакера (загрузка вирусов, удаление информации или её копирование и т.д.)

Как это выглядит воочию или как работать с эксплойтом?

Для примера используем ОС Кали Линукс в качестве хозяйской и Windows XP (эксплойт древний, начиная с уже с Windows XP SP2 он уже делает это менее охотно) в качестве гостевой в VirtualBox. Нам, конечно, известно, какие характеристики имеются у гостевой машины в сети (в нашем случае виртуальной), но пусть сканер Nmap сделает своё дело. Наведём “официальную справку” о жертве:

nmap -v -n 192.168.0.162

где 192.168.0.162 – ip адрес жертвы. Если вы знакомы с основными командами Nmap, то поняли, что флаги:

- – v позволяет получить подробный отчёт об адресе

- – n отключает реверсивные преобразования DNS

Мы видим, какие открыты порты с запущенными через них службами. Посканируем систему ещё с целью более детальной информации на предмет операционной системы и версии службы. Команда примет вид (расположение флагов по команде произвольное):

nmap -T4 -A -v 192.168.0.162

Информации предостаточно. Выбираем место нанесения удара. Открыта целая куча портов, которые являются потенциальными лазейками в систему противника. Пусть это будет один из открытых портов 135 с запущенной службой mcrpc (она же Microsoft Windows RPC – ссистемная служба удаленного вызова процедур). Нам остаётся подобрать под конкретный процесс подходящий эксплойт.

Использование освобожденной памяти в модуле APACHE ISAPI_MODULE

- Apache <= 2.2.14

- Windows XP

- Windows 2000/2003

Brief

Модуль isapi известного веб-сервера Apache для платформы Windows служит для использования расширений, написанных под веб-сервер IIS. Данный модуль подключен к серверу по умолчанию. Для успешной эксплуатации уязвимости необходимо, чтобы хоть какое-нибудь расширение было установлено. Само расширение представляет собой специальную DLL-библиотеку, которая может находиться, например, в папке cgi-bin. В конфиге апача должен быть установлен соответствующий обработчик для DLL файлов: «AddHandler isapi-handler .dll». Если целевой сервер обрабатывает ISAPI-расширения, то он может быть успешно захвачен, так как в этом модуле присутствует ошибка использования памяти после освобождения. Суть в том, что если послать запрос к ISAPI-расширению и оборвать сессию (RESET-пакетом), то выделенная под модуль память освободится, но указатель на нее сохранится. При повторном запросе, модуль isapi, увидев, что указатель у него есть, перейдет по нему, несмотря на то, что в памяти по данному адресу может быть что угодно.

Exploit

Баг-хантер Брэт Жервазони (Brett Gervasoni), написал эксплойт, который реализует данную уязвимость. Эксплойт посылает POST-запрос к ISAPI-расширению и тут же рвет сессию, затем немного ждет, дабы выделенная под расширение память могла освободиться, и шлет второй пакет к тому же расширению. Но второй пакет не простой, он с кучей больших псевдо-http-заголовков. В этих псевдозаголовках находится много буковок A (0x41 — INC ECX: семантический NOP) и шеллкод. Суть в том, что для этих заголовков нужна память, и вполне вероятно, что эти заголовки запишутся туда, где раньше располагалось расширение ISAPI. Это приведет к тому, что когда модуль попытается перейти по сохраненному адресу, то он попадет на шеллкод из псевдо-заголовков. Сложность эксплуатации в том, что для каждого расширения придется подбирать свой размер и количество псевдозаголовков, но эта задача решается методом грубой силы или, если есть доступ к расширению, дебаггером. В случае успеха, шеллкод создает текстовый файл sos.txt в директории апача.

Текстовый файл содержит одну строчку: «pwn-isapi». Разумеется, шеллкод можно заменить на более полезный. Разберем ключевые места кода эксплойта подробнее:

Автор предупреждает, что данный эксплойт не будет работать с виртуальной машины, и против DEP. Если цель находится под защитой DEP, то в итоге будет простой DoS.

Solution

Установить версию веб-сервера 2.2.15. Конечно, если не используются ISAPI-расширения, то бояться эксплойта не стоит.

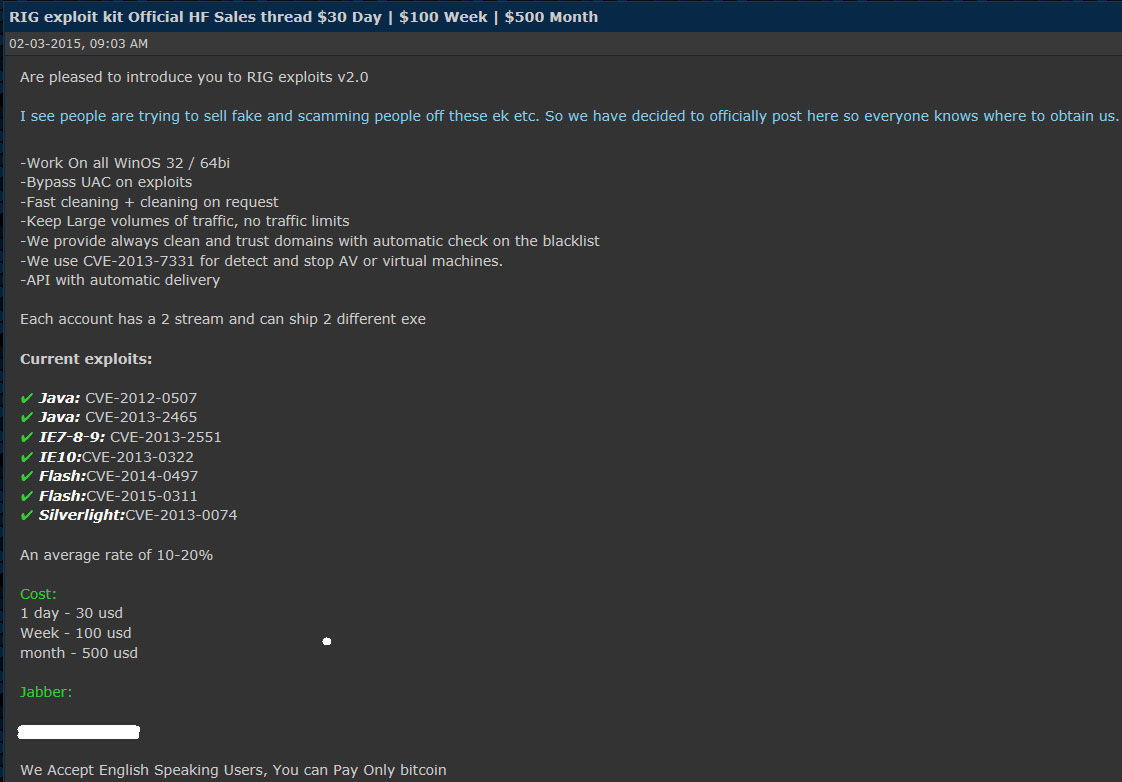

RIG Exploit kit

Свою вредоносную деятельность RIG EK начал в конце 2013 года и на сегодня эксплуатирует уязвимости в Internet Explorer, Java, Adobe Flash и Silverlight.

На страницу с эксплойт-паком пользователи перенаправляются с помощью JS-скрипта, внедренного на скомпрометированную страницу, который на основе текущей даты (от нее берется CRC32-хеш) генерирует доменные имена, где и размещен код эксплойт-пака.

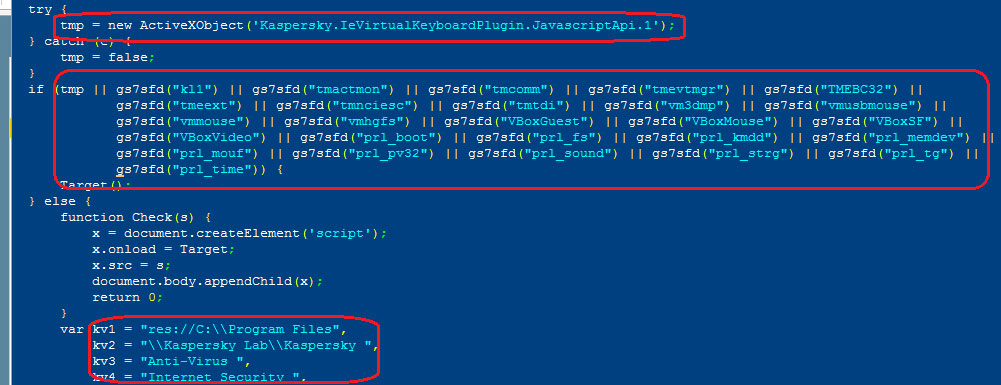

Наличие антивирусных продуктов эта связка эксплойтов тоже проверяет (правда, только Касперского и Trend Micro) — определяя, есть ли следующие драйверы:

- c:\\Windows\\System32\\drivers\\kl1.sys

- c:\\Windows\\System32\\drivers\\tmactmon.sys

- c:\\Windows\\System32\\drivers\\tmcomm.sys

- c:\\Windows\\System32\\drivers\\tmevtmgr.sys

- c:\\Windows\\System32\\drivers\\TMEBC32.sys

- c:\\Windows\\System32\\drivers\\tmeext.sys

- c:\\Windows\\System32\\drivers\\tmnciesc.sys

- c:\\Windows\\System32\\drivers\\tmtdi.sys

Стоимость этого набора эксплойтов:

- день — 40 долларов;

- неделя — 100 долларов;

- месяц — 500 долларов.

Вернёмся к хакерам. Какие эксплойты бывают?

Условно их все можно раскидать по трём кучкам:

- эксплойт сервиса

- эксплойт клиента

- эксплойт привилегий

Эксплойт сервиса

атакует некую службу, которая, например, слушает сетевые соединения. Служба занимается тем, что собирает сетевые пакеты и ждёт, когда пользователь инициирует соединение с сетью (запускает браузер). А так может поступить и хакер, создав свои пакеты для этого сервиса и вызвать полноценный запуск службы, которая (без ведома пользователя) полезет в сеть.

Эксплойт привилегий

. Его задача – добиться усиления уже имеющихся в системе прав. Например, получить права администратора из гостевой УЗ. А там и до SYSTEM недалеко… К примеру, в Windows XP есть такая уязвимость, когда нехитрыми движениями можно . Причём уязвимость лежала на поверхности. Не поленитесь и взгляните на статью – объяснения станут излишними.

Какой ущерб могут нанести эксплойты?

Поскольку эксплойт может управлять вашим ПК или Mac, а третьи преступные лица могут получить доступ ко всем вашим данным и программам, возможен широкий спектр преступных действий. Таким образом, ваш компьютер может быть использован против вашей воли для атаки на другие компьютеры или сети. Другой вариант: ваш компьютер используется для майнинга криптовалюты с помощью своей вычислительной мощности.

В конечном итоге преступники могут «просто» шпионить за вами и продавать ваши данные другим преступникам. Затем они используют полученные данные, чтобы проникнуть в ваш дом, например, когда вы в отпуске. (Хакеры могут узнать об эксплойте, если вы прочитаете свою почту)

Банковские данные также могут быть украдены, после чего злоумышленники опустошают ваши счета. Кроме того, эксплойт может быть использован для атаки программ-вымогателей. Эта вредоносная программа, например, шифрует ваши файлы, и шантажисты требуют выкуп, чтобы снова выпустить эти данные.

Как узнать, заражен ли мой компьютер эксплойтами?

В зависимости от типа атаки эксплойты могут оставаться незамеченными в течение очень долгого времени. Это особенно верно, если злоумышленники не осуществляют никаких подозрительных действий на вашем компьютере или в вашем сетевом программном обеспечении.

Однако возможные признаки эксплойта:

- На вашем компьютере установлены программы, о которых вы не знаете и которые вы не установили.

- Вы замечаете необычную активность в своей сети.

- В вашем диспетчере задач отображаются процессы, о которых вы не знаете.

- Ваш компьютер ведет себя не так, как обычно, и случайно открываются новые окна или программы.

- Ваша антивирусная программа бьет тревогу.

- В вашем браузере вы найдете плагины, о которых вы не знаете и которые не устанавливали сами.

Если вы обнаружите одну из этих аномалий на своем компьютере, вам следует проверить ее с помощью антивирусного сканера, желательно в безопасном режиме в Windows.

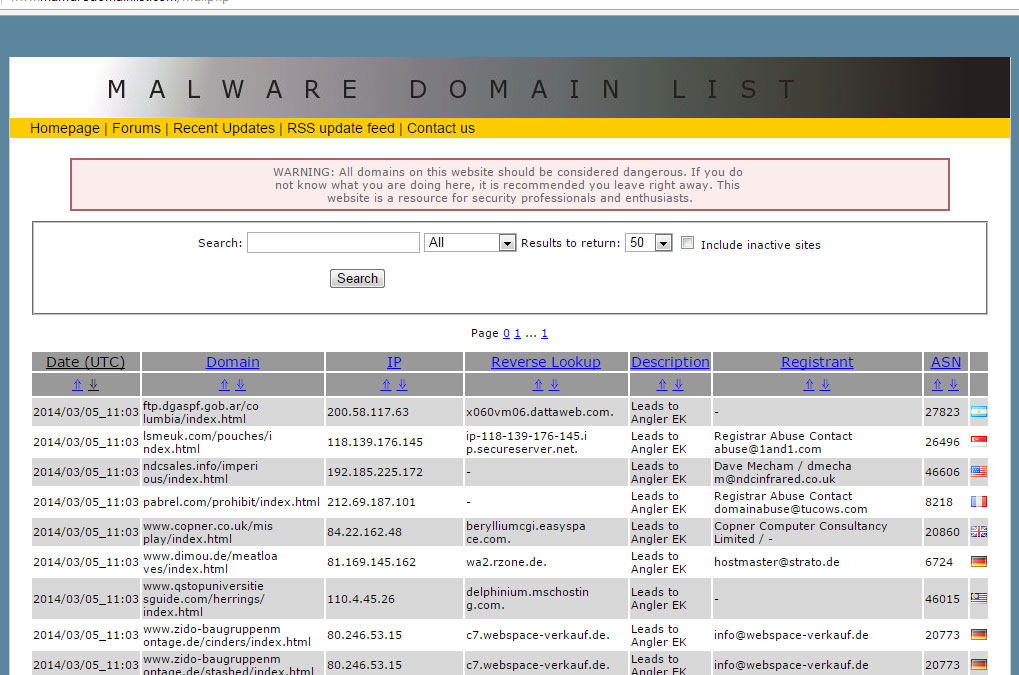

Angler Exploit kit

Лидер нашего сегодняшнего обзора. Появился в конце прошлого года, и, по некоторым данным, многие пользователи Black Hole Exploit Kit перешли на использование этого эксплойт-пака после ареста Paunch’а. На сегодняшний день имеет в своем арсенале эксплойты к двенадцати уязвимостям (причем две из них весьма свежие).

Первая (CVE 2015-0311

) позволяет выполнить произвольный код во Flash версий до 16.0.0.287 для Windows и OS X, вторая (CVE 2015-0310

) — обойти ограничения безопасности в Adobe Flash Player, отключить ASLR и выполнить произвольный код.

Перед началом своей вредоносной деятельности Angler EK проверяет, не запущена ли атакуемая машина в виртуальной среде (распознаются VMware, VirtualBox и Parallels Workstation по наличию соответствующих драйверов) и какие антивирусные средства установлены (определяются различные версии Касперского, антивирусы от Trend Micro и Symantec, антивирусная утилита AVZ). Помимо перечисленного, еще проверяется наличие web-дебаггера Fiddler.

Кстати говоря, такого рода проверки в той или иной степени нынче реализованы во многих эксплойт-паках, в том числе и из нашего сегодняшнего обзора.

Код Angler EK, как и положено, очень хорошо обфусцирован и закриптован, а авторы регулярно чистят код эксплойт-пака (по мере попадания его в антивирусные базы).

Как защититься от уязвимостей

Проблемы эксплойта или абзац для любителей “на всё готовое”.

Эта часть статьи заслуживает отдельной темы. Но пока отведу ей лишь абзац. Что подстерегает пентестера на пути применения эксплойта? Объясняю на пальцах (да простят профессионалы):

- первая проблема – старение уязвимости, на которую разработчики почти сразу устанавливают заплатку. Да, абсолютное большинство эксплойтов в том виде, как они существуют, не заслуживают вашего внимания. Они бесполезны – обновления систем безопасности их прикрывают. Так что выходов немного: пользуем 0day

зеро-дэй

) – если сможете найти и применить; либо включаем голову и работаем над своими; это проблема номер один – нам приходится учиться на операционных системах и программах предыдущих поколений: причина проста – разработчики “забили” на поддержку (Windows XP типичный тому пример) и не реагируют на появляющиеся уязвимости даже при официальном уведомлении (не забывая, однако, проверять не проявится ли эта уязвимость в рабочих версиях программ или ОС-ей). - вторая проблема (вытекает из первой) – если уязвимость опубликована, и существует для неё эксплойт, десятки специалистов уже работают над тем, чтобы уязвимость осталась в прошлом. Им платят. И люди, которые ищут уязвимости тоже хотят, чтобы платили им также. Так что не надейтесь на искатанную вдоль и поперёк уязвимость: прелесть кроется там, где тропинка не хожена. Если появилось то, что нужно, а ума или опыта нет – за это нужно порой платить (с риском остаться без результата и без денег). И не всегда тому виной будет пионер уязвимости и писатель эксплойта. Хотя бы потому, что есть проблема третья…

- технические моменты применения эксплойта заключаются в том, что ТО, ЧТО ПРОКАТИЛО на английской локали Windows СКОРЕЕ ВСЕГО НЕ

ПРОКАТИТ на русской. Эксплойт, написанный для американской версии Windows оправданно не сработает для русской системы. Результат применения может стать неожиданным: до безмолвной ошибки с Метасе типа Exploit seems to be failed

до отказа службы на стороне системы жертвы, что заставит её насторожиться. Тему развернём потом.

Пока всё. Итак длинно получилось. Успехов нам.

Наш журнал не назывался бы так, как он называется, если бы с завидной регулярностью мы не анализировали ситуацию в мире эксплойт-паков и drive-by-загрузок (см., например, ][ № 162). С момента последнего обзора много изменений коснулись средств для доставки вредоносного кода. В частности, люди, в чьи обязанности входит оберегать простых трудящихся от всяческих опасностей всемирной паутины, не спали, и арест небезызвестного Paunch’а — автора некогда самого популярного набора эксплойтов Black Hole — наверняка повлиял на перераспределение основных игроков на рынке эксплойт-паков.

Немного об уязвимостях.

Модули Метаса, содержащие эксплойты, и направлены на уязвимости. У пентестеров принято формализовывать методы, по которым эти уязвимости группируются. Таким образом был создан постоянно расширяющийся словарь Common Vulnerabilities and Exposures (CVE) – Общепринятых Уязвимостей и Обнаружений. Так что запоминайте: с аббревиатурой CVE вы не раз столкнётесь. Его цель: немецкие и китайские хакеры должны быть уверены, что говорят об одной и той же дыре в безопасности. И все они видят такие уязвимости в формате:

CVE – ГОД_ВЫПУСКА – ПРИСВОЕННЫЙ_ИДЕНТИФИКАТОР

например

CVE 2008-4250

Если вы хотите прямо сейчас взглянуть на полный список бюллетеня, прошу сюда:

На самом деле уязвимостей, которые способны раскрыть секреты хозяина, гораздо больше, чем официальный список этого бюллетеня. Да, чтобы попасть в этот словарь, уязвимости нужно место “заслужить”. И конкретной организации, которая официально этим занимается, конечно нет. Всё зависит от того, на что будет направлен будущий эксплойт – уязвимости без эксплойта не существует. Но в любом случае почти все дороги ведут на Exploit Database и указанный веше ресурс.

Отдельной строкой идут проблемы безопасности для продуктов от Майкрософт. Они формируются отдельным списком под названием Бюллетень Безопасности Майкрософт. Их уязвимости принято группировать таким макаром:

MSYY-XXX

где, YY – год обнаружения, ХХХ – присвоенный ID.

Сущность и применение эксплойтов

Применение эксплойтов может быть как добросовестным, что позволяет улучшить безопасность системы, так и вредоносным, где злоумышленники используют эксплойты для осуществления атак и взлома системы.

Среди основных применений эксплойтов можно выделить следующие:

- Проверка безопасности системы. Эксплойты используются специалистами по информационной безопасности, чтобы проверить уровень защиты системы. Путем анализа уязвимостей и применения эксплойтов, они могут выявить потенциальные уязвимости и предпринять меры по их устранению.

- Взлом и проникновение в систему. Злоумышленники могут использовать эксплойты для взлома компьютерных систем и получения несанкционированного доступа к ним. Это может быть связано с кражей конфиденциальной информации, выполнением вредоносных действий или установкой дополнительного вредоносного программного обеспечения.

- Распространение вредоносного кода. Эксплойты могут использоваться злоумышленниками для распространения вирусов, червей и другого вредоносного кода. Путем использования уязвимостей в программном обеспечении, эксплойты могут осуществлять внедрение и распространение вредоносных программных модулей, которые наносят ущерб системе и пользователям.

- Исследование и разработка новых защитных средств. Эксплойты часто используются исследователями безопасности, чтобы выявить и документировать уязвимости. Эта информация позволяет разработчикам создавать новые патчи, обновления и защитные механизмы, чтобы повысить безопасность системы.

Важно отметить, что использование эксплойтов вредительским образом незаконно и осуждаемо с точки зрения закона. Эксплойты должны использоваться только в рамках законных исследовательских или защитных целей

Просмотр событий аудита защиты от эксплойтов

Чтобы просмотреть, какие приложения были заблокированы, откройте viewer событий и фильтр для следующих событий в Security-Mitigations журнале.

| Функция | Поставщик/источник | Идентификатор события | Описание |

|---|---|---|---|

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 1 | Аудит ACG |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 3 | Не разрешать аудит для дочерних процессов |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 5 | Блокировать аудит изображений с низкой целостностью |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 7 | Блокировать аудит удаленных изображений |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 9 | Отключить аудит системных вызовов Win32k |

| Защита от эксплойтов | Security-Mitigations (Режим ядра/режим пользователя) | 11 | Аудит защиты целостности кода |

Большой обзор свежих эксплойт-паков

Наш журнал не назывался бы так, как он называется, если бы с завидной регулярностью мы не анализировали ситуацию в мире эксплойт-паков и drive-by-загрузок (см., например, ][ № 162). С момента последнего обзора много изменений коснулись средств для доставки вредоносного кода. В частности, люди, в чьи обязанности входит оберегать простых трудящихся от всяческих опасностей всемирной паутины, не спали, и арест небезызвестного Paunch’а — автора некогда самого популярного набора эксплойтов Black Hole — наверняка повлиял на перераспределение основных игроков на рынке эксплойт-паков.

Archie Exploit kit

Этот эксплойт-пак появился относительно недавно (по данным компании F-Secure — приблизительно в конце июля прошлого года). Его создатели не стали утруждать себя самостоятельной разработкой кода и взяли за основу эксплойт-модули из Metasploit Framework, а для получения информации о версиях Silverlight, Flash и прочего используется JS-библиотека PluginDetect.

Первые версии Archie не баловали своих пользователей ни обфускацией, ни какими-либо другими хитростями, однако в более поздних версиях появились как запутывание кода и шифрование URL’ов и названий файлов, так и проверка на наличие виртуальных машин и антивирусных программ.

Проверка наличия виртуалки и антивирусных программ в Archie EK

Sweet orange Exploit kit

Хотя этот эксплойт-пак не так уж молод (появился он еще в 2012 году), он может похвастаться не самой малой популярностью (особенно после октября 2013 года) и эксплуатацией одной свежей уязвимости. По заявлениям некоторых исследователей, пробив эксплойт-пака составляет около 15%. На данный момент включает в себя эксплойты для десяти уязвимостей, и, в отличие от Angler EK, Sweet Orange эксплуатирует несколько уязвимостей к Java (CVE 2012-1723, CVE 2013-2424, CVE 2013-2460, CVE 2013-2471).

Инсталлер для Sweet Orange EK

Sweet Orange использует алгоритм генерации случайных доменных имен каждые несколько минут, что затрудняет обнаружение и исследование этого эксплойт-пака. К примеру, имена поддоменов могут иметь такой вид:

Авторы этого эксплойт-пака крайне неохотно делятся информацией о деталях своего творения и практически не дают возможности подглядеть хотя бы кусочек кода.

Кусочек обфусцированного кода Sweet Orange EK

Цена связки — 2500 WMZ плюс первые две недели чисток и смены доменов бесплатно.

Зараженные легитимные ресурсы

Все большую популярность набирает еще один способ распространения вредоносных программ — скрытые drive-by загрузки. В ходе drive-by атак заражение компьютера происходит незаметно для пользователя и не требует его участия. Подавляющая часть drive-by атак происходит с помощью зараженных легитимных ресурсов.

Заражение легитимных ресурсов — пожалуй, одна из наиболее серьезных и актуальных проблем в интернете на сегодняшний день. Новостные ресурсы пестрят заголовками вроде «Mass hack plants malware on thousands of webpages», «WordPress Security Issues Lead To Mass Hacking. Is Your Blog Next?» и «Lenovo Support Website Infects Visitors with Trojan». Ежедневно «Лаборатория Касперского» регистрирует тысячи зараженных ресурсов, с которых без ведома пользователя загружается вредоносный код. Такие атаки называются drive-by атаками, мы подробно рассказывали о них в статье «Drive-by загрузки. Интернет в осаде».

В drive-by атаках, как правило, не стоит вопрос привлечения пользователя на вредоносную страницу — он приходит на нее сам в процессе серфинга. К примеру, веб-сайт, на который пользователь ежедневно заходит, чтобы прочитать новости или заказать какой-то товар, может подвергнуться заражению.

Заражение ресурса происходит обычно двумя способами: через уязвимости на целевом ресурсе (например, внедрение SQL-кода) и с помощью похищенных ранее конфиденциальных данных для доступа к веб-сайту. Самое простое заражение представляет собой скрытый тэг iframe, дописанный в исходную страницу. В тэге iframe содержится ссылка на вредоносный ресурс, куда пользователь автоматически перенаправляется при посещении зараженного веб-сайта.

На вредоносном ресурсе находится эксплойт или набор эксплойтов, которые при наличии у пользователя уязвимого программного обеспечения успешно срабатывают, и происходит загрузка и запуск исполняемого вредоносного файла.

Общая схема drive-by атаки

Заключение

Капитан Очевидность из своей суфлерской будки подсказывает мне, что с течением времени уязвимостей и эксплойт-паков меньше не становится. Поэтому, подводя итог, можно сделать несколько выводов:

- авторы большинства эксплойт-паков от прямой продажи перешли к аренде на своих серверах, при этом зачастую они предоставляют полный цикл услуг — от чистки до постоянной смены доменных имен и проверок на обнаружение антивирусами;

- почти во всех эксплойт-паках стали очень активно эксплуатироваться уязвимости Java и Silverlight;

- многие эксплойт-паки стали обзаводиться функциями распознавания наличия виртуальных машин, антивирусов и разных хакерских утилит;

- уязвимость CVE 2013-2551

пользуется большой популярностью и используется во всех наборах эксплойтов из нашего обзора.

WWW

Совсем недавно исходные коды RIG Exploit Kit утекли в свободный доступ. Про это можно

1

Люди всегда стараются обдурить своих ближних, и если раньше для этого требовалось личное общение, то сегодня найти «терпилу » можно удалённо, не опасаясь серьёзных последствий. Существует отдельная «каста» людей, которая пишет программы, причём большая часть из них несёт вредоносный характер. Таким образом эти кодеры пытаются поправить своё финансовое положение, что часто им удаётся, причём совершенно безнаказанно. Правда истерия вокруг вирусов сегодня настолько сильная, что пожалуй выходит за рамки разумной обеспокоенности. Многие совершенно не понимают, что из себя представляют эти самые «вредоносные

» программы, и поэтому выдумывают в своей голове совершенно дикие вещи

В этой статье мы поговорим об одной из разновидностей хакерского «искусства», это Эксплойт

, что значит вы можете прочесть немного ниже.

Добавьте наш познавательный ресурс сайт к себе в закладки, чтобы всегда иметь доступ к нужной и важной инфе.

Однако, перед тем, как я продолжу, мне хотелось бы обратить ваше драгоценное внимание на ещё парочку другую популярных новостей по тематике интернет сленга. Например, что значит Баттхёрт , что такое Капс , как понять слово Дианон , кто такой Битард и т. п.

Итак, продолжим, Эксплойт, значение

? Этот термин был заимствован из английского языка «exploit

«, что можно перевести, как «разрабатывать

«, «эксплуатировать

»

п.

Итак, продолжим, Эксплойт, значение

? Этот термин был заимствован из английского языка «exploit

«, что можно перевести, как «разрабатывать

«, «эксплуатировать

«.

Эксплойт

— это особый вид вредоносных программ, в них добавлен особый исполняемый код, который может воспользоваться некоторыми уязвимостями в операционной системе или другом программном обеспечении, находящемся на локальном компьютере пользователя.

Эксплойт

— это противоправная и несанкционированная атака, которая проводится с использованием уязвимости в оборудовании, сетях либо софте при помощи программного кода или программы с целью захватить полный доступ над чужой системой.

Эксплойты обычно разделяют на две категории

— локальные и удалённые. И если первый запускается на удалённой машине и требует дополнительного доступа к конкретной системе, тогда, как второй функционирует посредством сети, находя уязвимости и незадокументированные дыры в защите. Причём без всякого предварительного физического доступа к заражённой машине.

нападению

операции

дыра

Свою систему обезопасить на сто процентов невозможно, однако существует несколько правил, которыми вы должны руководствоваться. Первое и самое главное — это никогда не открывать файлов скачанных с неизвестных источников. Кроме того, необходимо обновлять свою ОС, поскольку разработчики постоянно отслеживают уязвимости, и вовремя закрывают дыры для мошеннических программ. Не переходить по ссылкам полученным из неизвестных источников, а так же отклонять предложения о неких «загадочных» подарках, которые вы выиграли, и быть очень внимательными при совершении самых разных финансовых операций в интернете.

Прочтя эту познавательную статью, вы узнали, что такое Эксплойт

, и теперь не попадёте в затруднительное положении, когда вновь обнаружите данное мудрёное словечко.

Музыкальная колонка для телефона своими руками

Стоит ли использовать CSS Reset