Инструменты AVG для программ-вымогателей

AVG — еще одно отличное место, где можно получить инструмент для расшифровки, если ваш компьютер поражен программой-вымогателем. Его инструменты могут расшифровывать некоторые распространенные программы-вымогатели, такие как:

- Легион

- ТеслаКрипт

- Барт

- БэдБлок

- Апокалипсис

- SZFLocker

- Склеп888

Как и все другие инструменты, инструменты дешифрования AVG можно загрузить бесплатно.

Советы о том, как лучше всего защитить себя от атак программ-вымогателей

Атаки программ-вымогателей могут быть очень дорогостоящими для пользователей, особенно когда речь идет о личных и деловых данных. Но вот хорошая новость: большинство этих атак теперь можно устранить с помощью свободно доступных инструментов. Однако этого недостаточно, чтобы быть уверенным

Предотвращение будущих атак так же важно, как и поиск решения для них. Эти советы помогут вам снизить риск атак программ-вымогателей и потери данных

- Создайте безопасное хранилище данных на облачных серверах

Одним из лучших способов является резервное копирование важных данных в облаке. Хотя вы можете выбрать внешнее запоминающее устройство, риск потери данных намного ниже при использовании облачного хранилища. Кроме того, внешние устройства хранения уязвимы для атак программ-вымогателей, если вы подключаете их к зараженному компьютеру.

- Не открывайте ненадежные и небезопасные ссылки

Программы-вымогатели и другие вредоносные программы часто распространяются через спам и небезопасные веб-сайты. Держитесь подальше от неизвестных веб-сайтов или ссылок. Кроме того, блокируйте всплывающие окна из неизвестных источников и веб-сайтов.

- Не открывайте подозрительные вложения электронной почты

Вложения электронной почты — это распространенный способ, с помощью которого хакеры атакуют компьютерные системы. Чтобы предотвратить риск вредоносного ПО, открывайте электронные письма только от доверенных отправителей. Вы также можете установить программное обеспечение для сканирования электронной почты, чтобы отфильтровать потенциальные угрозы, и сканировать любые загруженные вложения с помощью современной антивирусной программы, чтобы удалить прикрепленные программы-вымогатели.

- Часто сканируйте свой компьютер и периферийные устройства

Еще одна лучшая практика — сканировать и очищать все USB-накопители с помощью антивирусной программы перед их открытием. Это поместит в карантин и удалит все вредоносные программы, которые могут заразить ваш компьютер. Кроме того, избегайте использования USB-устройств на общедоступных компьютерах или устройствах, которым вы не доверяете.

- Держите свой компьютер и антивирусное программное обеспечение в актуальном состоянии

Всегда держите свой компьютер в актуальном состоянии. Обновления операционной системы часто поставляются с исправлениями безопасности, которые закрывают потенциальные уязвимости, которыми могут воспользоваться злоумышленники. Кроме того, обновление антивирусного программного обеспечения защищает ваш компьютер от новых угроз, в том числе новых атак программ-вымогателей.

- Используйте VPN в общедоступных сетях Wi-Fi

Если вы находитесь в общественном месте, например в аэропорту, и вам нужно использовать Wi-Fi, убедитесь, что на вашем компьютере установлена VPN. Использование VPN в общедоступных сетях защищает ваш компьютер от попыток взлома и предотвращает кражу данных и личных данных злоумышленниками.

- Загружайте материалы из надежных источников

Скачиваете ли вы документы, фильмы или видео, получайте их только из надежных источников. Ненадежные источники могут заразить ваш компьютер программами-вымогателями и другими типами вредоносных программ. Убедитесь, что веб-сайт, который вы посещаете, также использует Secure HTTP (или HTTPS) и имеет SSL-сертификат. Если вы видите закрытый замок рядом со ссылкой в адресной строке, веб-сайт защищен.

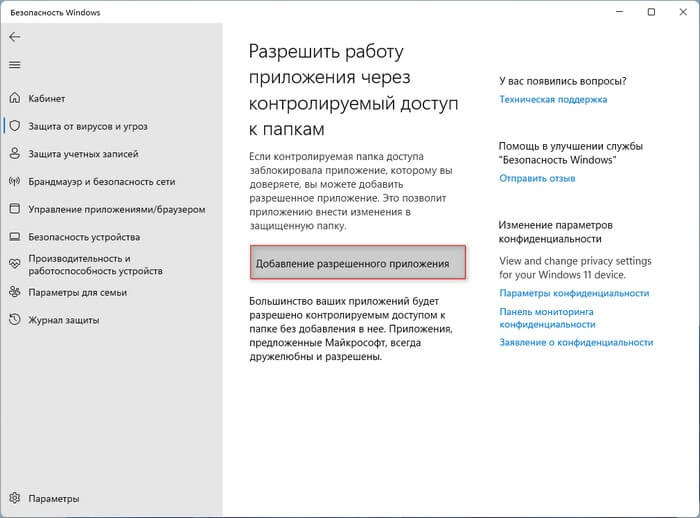

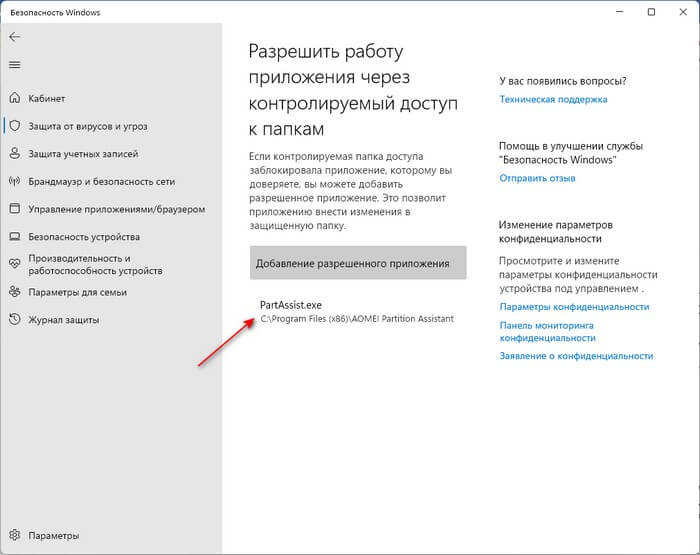

Как разрешить доступ программам к контролируемым папкам

После активации защиты от программ-вымогателей, вам нужно будет внести некоторые из установленных программ на вашем компьютере в так называемый «белый список», чтобы они могли получить доступ к контролируемым папкам. Эти шаги помогут вам избежать ложных срабатываний на ПК.

Большинство ваших программ по умолчанию будет допущено к использованию контролируемой папки без их добавления в разрешенные приложения. Например, приложения Windows, созданные Microsoft, всегда имеют разрешение на доступ к защищенной папке от системы безопасности.

Если контролируемая папка заблокировала программу, которой вы доверяете, вы можете добавить это приложение в список разрешенных.

Выполните следующие действия:

- В разделе «Контролируемый доступ к папкам» щелкните по опции «Разрешить работу приложения через контролируемый доступ к папкам».

- В окне «Разрешить работу приложения через контролируемый доступ к папкам» нажмите на кнопку «Добавление разрешенного приложения».

- В открывшемся меню выберите «Просмотреть все приложения» или «Недавно заблокированные приложения».

- При выборе «Просмотреть все приложения» открывается окно Проводника, в котором можно выбрать исполняемые файлы программ с расширением «.exe».

- Программа добавится в белый список разрешенных приложений.

Программы получают доступ к папкам автоматически в зависимости от их распространения и репутации. Поэтому добавляйте в этот список только те приложения, которые были заблокированы, если вы уверены в их надежности.

Если щелкнуть по названия добавленного приложения, то тогда вы можете удалить программу из этого списка.

В разделе «Недавно заблокированные приложения» отображаются недоверенные приложения. Вы можете удалить вредоносные или нежелательные приложения или восстановить те, которые хотите сохранить.

Добавление в исключения Защитника Windows 10 файла, папки или программы

Вирус Creeper (1971)

В 1966 году была опубликована посмертная работа пионера компьютерной техники Джона фон Неймана «Теория самовоспроизводящихся автоматов», в которой излагалась идея компьютерного кода, способного воспроизводить и распространять себя. Пять лет спустя первый известный компьютерный вирус под названием Creeper был написан Бобом Томасом. Написанный на языке ассемблера PDP-10 Creeper мог воспроизводить себя и перемещаться с компьютера на компьютер через зарождающуюся сеть ARPANET.

Creeper не причинил вреда зараженным системам — Томас разработал его как доказательство концепции, и его единственным эффектом было то, что он заставлял подключенные телетайпы печатать сообщение, которое гласило: «Я — CREEPER: ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ». Здесь он упоминается, несмотря на свой безобидный характер, потому что он был первым и стал образцом для всех последующих вредоносных программ. Вскоре после выпуска Creeper Рэй Томлинсон, наиболее известный благодаря реализации первой программы электронной почты, написал конкурирующую программу под названием Reaper, которая распространялась от компьютера к компьютеру, удаляя код Creeper.

1995–2004 — Янг, Юнг и вымогатель будущего

AIDS не смог обогатить своего создателя — возможно, поэтому идея шифрования данных с целью получения выкупа не вызвала большого энтузиазма у мошенников. Интерес к ней вернулся только в 1995 году, причем со стороны научного сообщества.

Криптографы Адам Янг (Adam L. Young) и Моти Юнг (Moti Yung) захотели понять, каким будет самый мощный компьютерный вирус. В результате они пришли к концепции криптовирусного вымогательства (cryptoviral extortion) с использованием асимметричного шифрования.

Вместо одного ключа для кодирования файлов, который пришлось бы добавлять в код программы, в их модели применялись два, что позволяло сохранить ключ для расшифровки в секрете. Причем Янг и Юнг предположили, что жертву заставят платить электронными деньгами, которых в те времена еще не было.

Свои мысли пророки от кибербезопасности представили в 1996 году на конференции IEEE Security and Privacy, где эти идеи были восприняты как несколько вульгарные. В 2004 году вышла книга «Вредоносная криптография: раскрытие криптовирологии» (Malicious Cryptography: Exposing Cryptovirology), в которой Янг и Юнг систематизировали результаты своих исследований.

1989 — первая атака шифровальщика

Автором первого вымогателя-шифровальщика стал доктор биологических наук Джозеф Попп (Joseph L. Popp), который решил подзаработать на людях, интересующихся синдромом иммунодефицита, благодаря чему зловред и получил свое название — AIDS (СПИД по-английски).

Поскольку в те времена Интернет был еще в зачаточном состоянии, для доставки вымогателя Попп использовал весьма оригинальный по современным меркам способ. Злоумышленник каким-то образом добыл списки почтовых адресов подписчиков конференции ВОЗ по СПИДу и журнала PC Business World, после чего высылал жертвам дискету с наклейкой «Информация по СПИД, ознакомительная дискета» и подробной инструкцией. Получателям предлагали установить программу, ответить на вопросы и получить информацию о том, как лично им минимизировать риски заражения. Лицензионное соглашение гласило, что, устанавливая программу, разработанную некоей PC Cyborg Corporation, пользователь обязуется выплатить компании 378 долларов. Но кто же воспринимает такое всерьез?

На самом деле установщик служил для доставки зловреда на жесткий диск. Через определенное количество загрузок системы AIDS начинал действовать: он шифровал имена файлов (включая расширение) на диске C: зараженного компьютера. Имена превращались в мешанину случайных символов, так что с файлами становилось невозможно работать нормальным образом: к примеру, чтобы открыть или запустить файл, надо было для начала понять, какое у него должно быть расширение, и изменить его вручную.

Параллельно на экран выводилось сообщение о том, что срок бесплатного использования программного обеспечения PC Cyborg Corporation истек и пользователь должен заплатить за подписку: $189 за годовую или $378 за пожизненную. Деньги следовало отправить на счет в Панаме.

Зловред использовал симметричное шифрование, так что ключ, позволяющий восстановить файлы, содержался прямо в его коде. Поэтому решить проблему было сравнительно несложно: необходимо было достать ключ, удалить зловред и восстановить имена файлов. Уже в январе 1990 года советник редакции Virus Bulletin Джим Бейтс (Jim Bates) создал для этого программы AIDSOUT и CLEARAID.

Сам Джозеф Попп был арестован, но суд признал его невменяемым. Что, впрочем, не помешало ему в 2000 году издать книгу «Популярная эволюция: жизненные уроки из антропологии» (Popular Evolution: Life-Lessons from Anthropology).

Как защитить компьютер от вирусов, таких как Hgfu Ransomware, в будущем

1. Получите специальное программное обеспечение для защиты от программ-вымогателей.

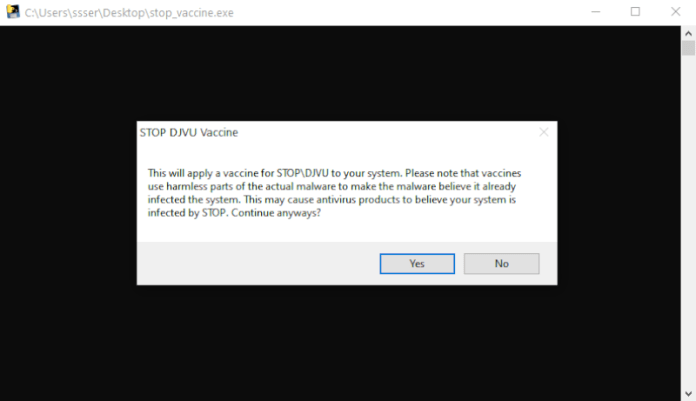

Используйте вакцину G-DATA STOP/Djvu

Компания G DATA выпустила вакцину, блокирующую шифровальщикам STOP/DJVU шифрование файлов жертв после заражения. Вакцина больше не позволяет программам-вымогателям шифровать файлы, но не предотвращает само заражение. Вакцина доступна на GitHub. Загрузите его ниже:

Скачать вакцину STOP/Djvu

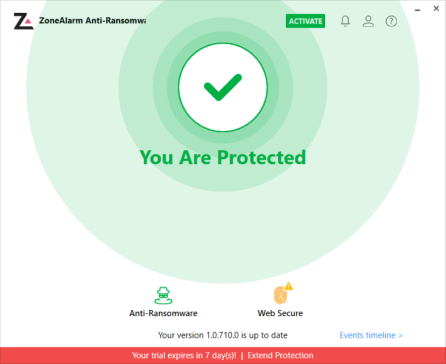

Используйте ZoneAlarm Anti-Ransomware

Панель инструментов ZoneAlarm Anti-Ransomware Уведомление ZoneAlarm Anti-Ransomware ZoneAlarm Anti-Ransomware Успешная Блокировка

Панель инструментов ZoneAlarm Anti-Ransomware Уведомление ZoneAlarm Anti-Ransomware ZoneAlarm Anti-Ransomware Успешная Блокировка

Известный антивирусный бренд ZoneAlarm от Check Point выпустил комплексный инструмент, который поможет с активной защитой от программ-вымогателей. Он также будет отличным дополнением к вашей текущей защите. Инструмент обеспечивает мгновенную защиту от программ-вымогателей и позволяет восстанавливать файлы. ZoneAlarm Anti-Ransomware работает со всеми другими антивирусами, брандмауэрами и антивирусным ПО, кроме продуктов ZoneAlarm Extreme (поскольку в нем уже встроен ZoneAlarm Anti-Ransomware) или Check Point Endpoint . Убойные функции этой программы: автоматическое восстановление файлов, защита от перезаписи, которая мгновенно и автоматически восстанавливает любые зашифрованные файлы, а также блокирует даже неизвестные вирусы-шифровальщики.

Скачать ZoneAlarm Anti-Ransomware

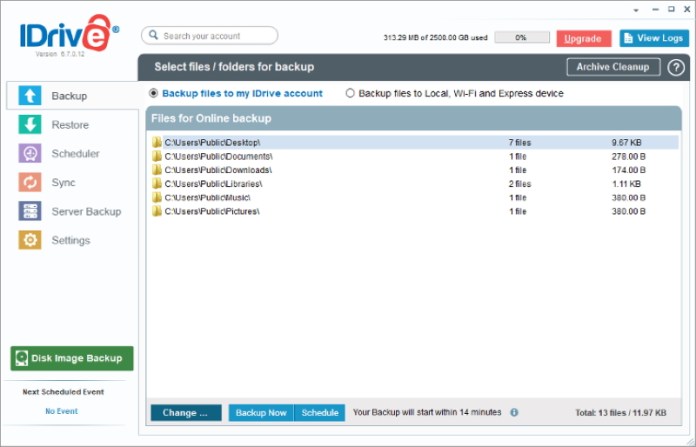

2. Создайте резервную копию файлов.

В качестве дополнительного способа сохранения файлов мы рекомендуем онлайн-резервное копирование. Локальные хранилища, такие как жесткие диски, твердотельные накопители, флэш-накопители или удаленные сетевые хранилища, могут быть мгновенно заражены вирусом после подключения к сети. Hgfu Ransomware использует некоторые методы, чтобы использовать это. Одним из лучших сервисов и программ для удобного автоматического резервного копирования в Интернете является IDrive. У него самые выгодные условия и простой интерфейс. Вы можете узнать больше об облачном резервном копировании и хранилище iDrive здесь.

Скачать iDrive

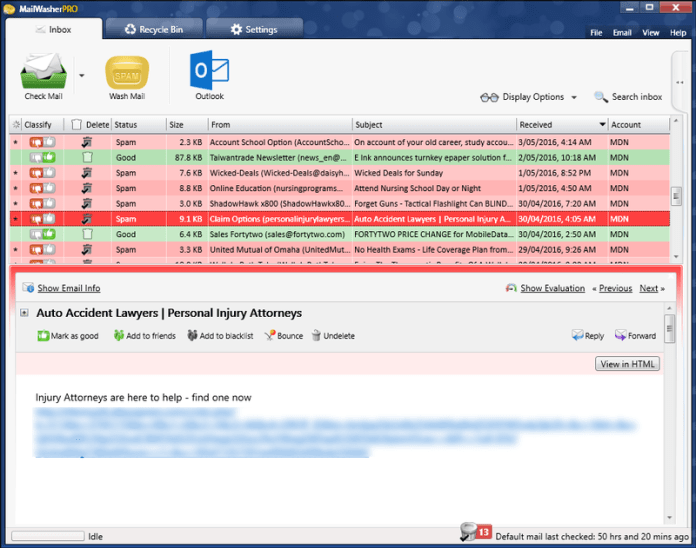

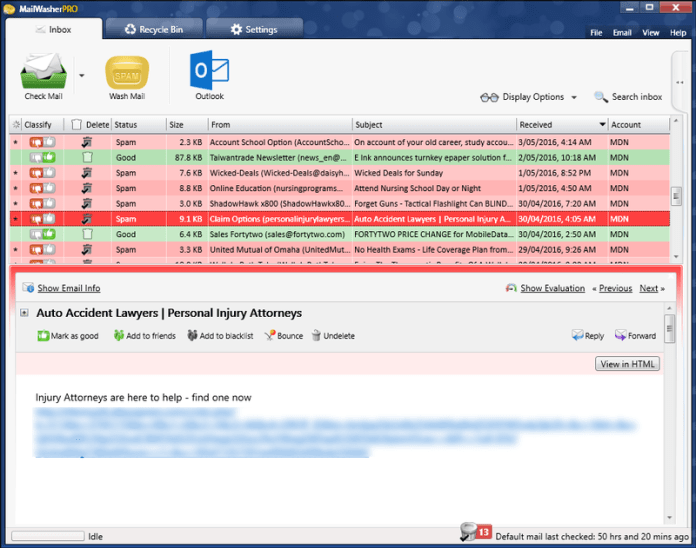

3. Не открывайте спам-сообщения и защищайте свой почтовый ящик.

Вредоносные вложения в спам или фишинговые сообщения электронной почты — самый популярный способ распространения программ-вымогателей. Использование спам-фильтров и создание правил защиты от спама — является хорошей практикой. MailWasher Pro — один из мировых лидеров в области защиты от спама. Он работает с различными настольными приложениями и обеспечивает очень высокий уровень защиты от спама.

Скачать MailWasher Pro

Троян Zeus (2007)

Впервые Zeus был обнаружен в 2007 году, в конце эры Web 1.0, но он показал, каким может быть вредоносное ПО в будущем. Троянец, который заражает через фишинг и попутную загрузку с зараженных веб-сайтов, — это не просто один из видов злоумышленников; вместо этого он действует как средство для всех видов вредоносных полезных нагрузок. Его исходный код и руководство по эксплуатации просочились в 2011 году, что помогло как исследователям безопасности, так и преступникам, которые хотели использовать его возможности.

Обычно вы слышите, как Zeus называют «банковским трояном», поскольку именно на этом его варианты сосредоточивают большую часть своей энергии. Например, вариант 2014 года умудряется вклиниваться между пользователем и его банковским веб-сайтом, перехватывая пароли, нажатия клавиш и многое другое. Но Zeus выходит за рамки банков, с другой вариацией, поглощающей информацию Salesforce.com.

Как предотвратить вымогателей?

Программы-вымогатели могут быть очень опасными, и если они поражают ваши устройства, вы мало что можете сделать

Поэтому, прежде чем стать жертвой таких атак и стать заложником, лучше принять некоторые меры предосторожности и защититься от программ-вымогателей. Существуют определенные меры, которые вы можете предпринять, чтобы предотвратить атаку программ-вымогателей

Сделайте резервную копию всех ваших файлов и системных настроек

Один из самых простых способов защититься от программ-вымогателей — регулярно создавать резервные копии данных. Таким образом, вам не придется паниковать и платить злоумышленникам за получение ваших ценных файлов или доступ к вашей системе. Вы можете использовать встроенные системы резервного копирования, предлагаемые операционной системой вашего устройства, или выбрать стороннее программное обеспечение для резервного копирования.

Аналогичным образом, службы хранения можно использовать для резервного копирования важных и конфиденциальных данных и предотвращения их попадания в чужие руки злоумышленника-вымогателя.

Используйте современные антивирусы и защитные костюмы

Антивирусное и другое программное обеспечение для обеспечения безопасности, такое как вредоносные программы и детекторы фишинга, может быть очень эффективным средством защиты от программ-вымогателей. Они образуют первую линию защиты от таких угроз и регулярно сканируют ваше устройство (или систему) в поисках шаблонов, сигнатур и определений новейших вирусов.

Вот почему вы увидите, что популярные антивирусные службы регулярно выпускают обновления последних определений вирусов

Важно, чтобы вы постоянно обновляли свой антивирус

Мы также обсуждаем эту стратегию в руководстве:

Используйте расширения для браузера, чтобы остановить вредоносную рекламу

Существует множество программ-вымогателей, которые встраиваются в рекламные объявления, отображаемые на веб-сайтах или в рекламных сетях. Существуют различные расширения и дополнения для браузера, которые останавливают вредоносное ПО.

Некоторые из них включают AdBlock Plus, Privacy Badger, uBlock Origin и No Script. Эти расширения блокируют файлы cookie, технологии отслеживания, скрипты и рекламу с вредоносным ПО, работающую в фоновом режиме.

Вот хорошее сравнение между двумя популярными расширениями для защиты от вредоносных программ.

Сканируйте свою электронную почту на наличие программ-вымогателей

Еще одним источником, через который передаются программы-вымогатели, являются электронные письма. Во многих электронных письмах используется кликбейтная реклама и вложения, состоящие из программ-вымогателей. Вы должны сканировать вложения электронной почты на наличие вредоносных программ перед их загрузкой. Точно так же избегайте нажимать на любые ссылки, присутствующие в электронном письме, которые выглядят неуместными или сомнительными.

Зашифруйте свой интернет-трафик с помощью VPN

Поскольку большинство программ-вымогателей проникают на ваше устройство через Интернет, важно шифровать ваши действия в Интернете. Ключи шифрования и безопасные протоколы, предлагаемые VPN, позволяют предотвратить захват ваших файлов или доступ к вашей системе любым злоумышленником

Есть много VPN, из которых вы можете выбрать

Ключи шифрования и безопасные протоколы, предлагаемые VPN, позволяют предотвратить захват ваших файлов или доступ к вашей системе любым злоумышленником. Есть много VPN, из которых вы можете выбрать.

Вот несколько лучших провайдеров VPN, которые предлагают шифрование военного уровня и защитят вас от программ-вымогателей, когда вы путешествуете по Интернету.

Об исследовании

Данный отчет содержит информацию об общемировых актуальных угрозах информационной безопасности, основанную на собственной экспертизе компании

Positive Technologies, результатах расследований, а также на данных авторитетных источников.

По нашей оценке, большинство кибератак не предается огласке из-за репутационных рисков. В связи с этим подсчитать точное число угроз не представляется

возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп

Наше исследование проводится с целью обратить

внимание компаний и обычных граждан, интересующихся современным состоянием информационной безопасности, на наиболее актуальные методы и мотивы

кибератак, а также с целью выявить основные тенденции в изменении ландшафта киберугроз

В рамках отчета каждая массовая атака (в ходе которой злоумышленники проводят, например, фишинговую рассылку на множество адресов) рассматривается

как одна отдельная, а не как несколько. Термины, которые мы используем в исследовании, приведены в глоссарии на сайте Positive Technologies.

Infected with .zzzzz ransomware? Need to decrypt your files?

What is .zzzzz ransomware

.zzzzz is actually redesigned Locky crypto-virus. We remind that Locky (and its new version) uses asymmetric encryption algorithm to encrypt user files, images, videos, documents, game files. Now virus can detect and encode more than 450 types of files. After encryption virus appends .zzzzz extension and modifies filenames sol they get long alphanumeric 24 digit names. This ransomware still extorts ransom of 3 BitCoins (~$2200) from user to decrypt files. Zzzzz ansomware creates 3 files on users PC: INSTRUCTION.bmp, -INSTRUCTION.html and _6-INSTRUCTION.html. All this files are used to inform users, that their system is hacked and files are encrypted. Virus uses image to apply it as desktop background. Don’t be deceived, Locky or .zzzzz developers never send decryptors or decryption keys and paying the ransom will be waste of money. In addition, you can put your bank details at risk, as payment is performed on hackers owned websites to BitCoin wallets. We created step-by-step instructions to remove .zzzzz ransomware virus decrypt .zzzzz files on Windows 10, 7, 8, Vista or XP.

Лучшие практики по предотвращению заражения и восстановлению

Выражение «лучше предотвратить, чем лечить» по-прежнему актуальна

Однако, поскольку предотвращение вредоносного ПО — это гонка вооружений, трудно остановить все нынешние и будущие угрозы. Простые передовые методы, включая развертывание технологий защиты конечных точек, антивирусного программного обеспечения и безопасных паролей, могут значительно снизить риск атак программ-вымогателей. Принять меры предосторожности, чтобы ограничить вред, который может нанести атака программы-вымогателя, — это разумная идея

- Используйте неизменяемость везде, где это возможно. Защиту от атак программ-вымогателей можно обеспечить путем настройки неизменяемых целевых объектов хранения. Раньше было сложно реализовать это на практике. Чтобы защитить ваши данные от программ-вымогателей, современные системы безопасности данных и резервного копирования упрощают создание неизменяемых целей и пулов хранения.

- Создание зашифрованных резервных копий. Если вы еще этого не сделали, начните шифровать резервные копии прямо сейчас. Поскольку резервные копии не предназначены для регулярного использования, их шифрование не приведет к значительному снижению скорости. Однако преимущества безопасности зашифрованных резервных копий слишком велики, чтобы их игнорировать. Помимо предотвращения несанкционированного доступа и утечек данных, шифрование усложнит доступ к вашим файлам злоумышленникам-вымогателям. Убедитесь, что ключи шифрования надежно хранятся и всегда доступны уполномоченным лицам.

- Регулярно проверяйте свои резервные копии: проверяйте целостность ваших резервных копий и то, что все автоматические резервные копии, которые вы выполняете, выполняются так, как вы ожидаете. Проверка резервных копий не занимает много времени и дает вам уверенность в том, что вы сможете восстановить свои данные, если что-то произойдет.

- Ограничить доступ к резервным копиям. Любой человек, имеющий доступ к вашим резервным копиям, может стать субъектом атаки. Наиболее частой причиной утечки данных является кража учетных данных. Ограничивая доступ к вашим резервным копиям, вы уменьшаете влияние любых потенциальных утечек данных.

- Активно следите за своими системами. Антивирусные программы не всегда могут обнаружить самые последние разновидности программ-вымогателей из-за их быстрого развития. Вы можете обнаружить инфекцию до того, как она сможет нанести серьезный вред, используя инструменты, позволяющие отслеживать симптомы заражения и признаки компрометации.

- Планируйте восстановление данных. Ваша более масштабная стратегия обеспечения непрерывности бизнеса должна включать стратегию восстановления данных. Разыграйте несколько сценариев ролевой игры, чтобы увидеть, сможете ли вы в случае нападения на определенные системы получить все необходимые данные. Подумайте, что бы вы сделали, если бы вам нужно было отключить определенные системы, чтобы очистить сеть от вируса. Регулярно тестируйте и оценивайте свои планы, а не предполагайте, что они надежны, особенно если ваши процедуры меняются или вы начинаете использовать новое программное обеспечение. Группы заинтересованных сторон, которым, возможно, придется реализовать планы восстановления, должны быть хорошо информированы о них и знакомы с ними.

Ransomware Families Vs. Ransomware Decryption Tools

As you may have noticed, some of these ransomware decryptors work for multiple ransomware families, while certain strains have more than one solution (although this is rarely the case).

From a practical perspective, some decryptors are easy to use, but some require technical know-how. So as much as we’d want this process to be more straightforward, it doesn’t always happen.

No matter how much work and time researchers put into reverse engineering cryptoware, the truth is that we’ll never have a solution to all of these infections. It would take an army of cybersecurity specialists working around the clock to get something like this done.

2019 г. — настоящее время: программы-вымогатели как услуга (RaaS)

2019 г. был годом роста популярности программ-вымогателей как услуги, и сегодня они по-прежнему остаются главной тенденцией. Многие разработчики программ-вымогателей начали предлагать свои продукты различным злоумышленникам в обмен на процент от полученного выкупа.

REvil, LockBit, Ragnar Locker, Nefilim — лишь некоторые из семейств программ-вымогателей, распространяемых по модели «программа-вымогатель как услуга». И даже если несколько злоумышленников используют один и тот же тип программы-вымогателя, их тактики, техники и процедуры могут быть очень разными.

Тем не менее в настоящее время многие злоумышленники используют один и тот же подход: они извлекают данные до фактического развертывания программ-вымогателей. Этот тренд заложили еще в 2019 г. операторы программ-вымогателей Maze.

В настоящее время почти все злоумышленники, предпринимающие подобные атаки, имеют свои собственные сайты утечки данных (Data Leak Site, DLS).

Как расшифровать и восстановить файлы .hgfu

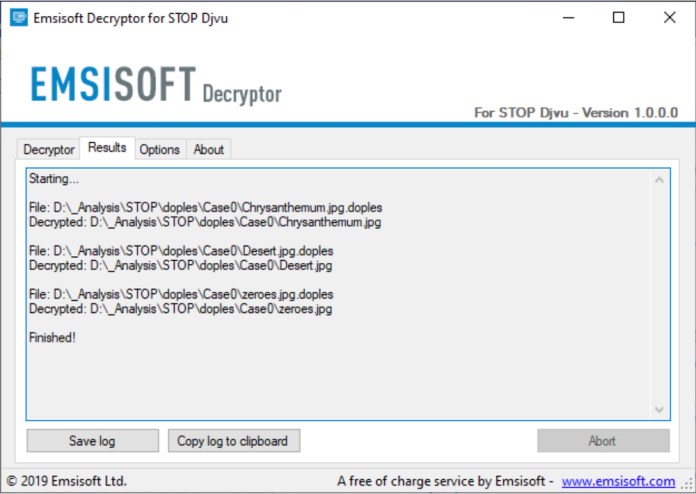

Загрузите STOP Djvu Decryptor от EmsiSoft (варианты .hgfu)

STOP Djvu Decryptor способен расшифровывать файлы .hgfu, зашифрованные программой-вымогателем Hgfu. Этот инструмент был разработан EmsiSoft. Работает в автоматическом режиме, но в большинстве случаев помогает только с файлами, зашифрованными офлайн-ключами. Загрузите его здесь:

Скачайте STOP Djvu Decryptor

Dr.Web Rescue Pack

Известный производитель антивирусов Dr.Web предоставляет бесплатную услугу дешифрования для владельцев своих продуктов: Dr.Web Security Space или Dr.Web Enterprise Security Suite. Другие пользователи могут обратиться за помощью в расшифровке .hgfu файлов, загрузив образцы в Службу дешифрования программ-вымогателей Dr.Web. Анализ файлов будет выполняться бесплатно, и если файлы поддаются расшифровке, все, что вам нужно сделать, это приобрести двухлетнюю лицензию на Dr.Web Security Space стоимостью 2 долларов или меньше. В таком случаев вам не придется платить выкуп.

Если вы заражены программой-вымогателем Hgfu и удалили ее со своего компьютера, вы можете попробовать расшифровать файлы. Поставщики антивирусов и частные лица создают бесплатные дешифраторы для некоторых криптоблоков. Чтобы попытаться расшифровать их вручную, вы можете сделать следующее:

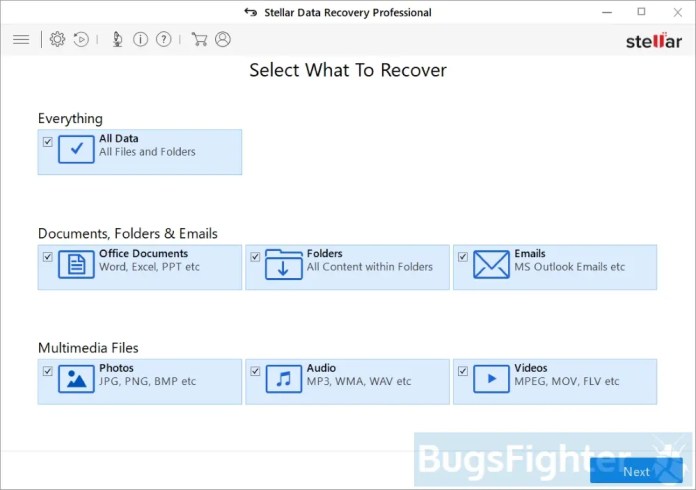

Используйте Stellar Data Recovery Professional для восстановления файлов .hgfu.

- Скачать Stellar Data Recovery Professional.

- Нажмите Recover Data .

- Выберите тип файлов, которые хотите восстановить, и нажмите на Следующая .

- Выберите место, откуда хотите восстановить файлы, и нажмите Сканировать .

- Просмотрите найденные файлы, выберите те, которые хотите восстановить, и нажмите Recover.

Скачать Stellar Data Recovery Professional

Использование опции предыдущих версий файлов в Windows:

- Щелкните на зараженный файл правой кнопкой мыши и выберите Объекты.

- Выберите Предыдущие версии меню.

- Выберите конкретную версию файла и нажмите Копировать.

- Чтобы восстановить выбранный файл и заменить существующий, нажмите на Восстановить .

- Если в списке нет элементов, выберите альтернативный метод.

Использование Shadow Explorer:

- Скачать Shadow Explorer программу.

- Запустите ее, и вы увидите на экране список всех дисков и даты создания теневых копий.

- Выберите диск и дату, с которой вы хотите восстановить.

- Щелкните правой кнопкой мыши на имя папки и выберите Экспортировать.

- Если в списке нет других дат, выберите альтернативный метод.

Если вы используете Dropbox:

- Войдите на сайт DropBox и перейдите в папку, содержащую зашифрованные файлы.

- Щелкните правой кнопкой мыши на зашифрованный файл и выберите Предыдущие версии.

- Выберите версию файла, которую хотите восстановить, и нажмите на Восстановить .

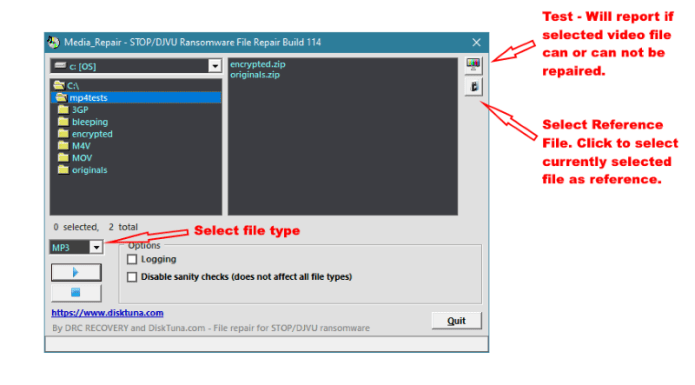

Используйте Media Repair для расшифровки медиафайлов, зашифрованных с помощью .hgfu.

- Скачайте Media Repair инструмент.

- Щелкните на загруженный архив правой кнопкой мыши и выберите Распаковать в Media_Repair\.

- Затем дважды щелкните по извлеченному файлу .exe, чтобы запустить утилиту.

- Сначала вам нужно выбрать, какой тип файла вы хотите расшифровать. Сделать это можно из выпадающего меню утилиты.

- Затем найдите папку с зашифрованными или парными файлами. Выберите любой из них и нажмите на иконку Пусконаладка , которая расположена в правом верхнем углу.

- Media Repair отобразит всплывающее сообщение с информацией о том, можно ли восстановить выбранный файл.

- После этого, выберите свой парный (который незашифрован) файл и щелкните на значок прямо под Пусконаладка кнопку, которую мы использовали на шаге 5.

- Если пара файлов подобрана правильно, вы можете продолжить и нажать на кнопку Play кнопку, чтобы начать восстановления. Вы также можете остановить процесс в любое время, нажав на Stop .

Какие инструменты для расшифровки программ-вымогателей лучше всего подходят для Windows 10?

Чтобы удалить программу-вымогатель со своего компьютера, сначала необходимо выяснить, каким типом программы-вымогателя заражен ваш компьютер.

Для этого вы можете использовать такие сервисы, как ID Ransomware для идентификации вымогателей. После того, как вы успешно определили программу-вымогатель, вы можете удалить ее с помощью одного из следующих инструментов.

HitmanPro (рекомендуется)

Это еще один инструмент, который поможет вам получить доступ к компьютеру, даже если он полностью заблокирован. Все, что вам нужно сделать, это поместить HitmanPro на флэш-накопитель USB и загрузить с него компьютер, и программа автоматически удалит программу-вымогатель.

Получить сейчас Hitman Pro с официального сайта

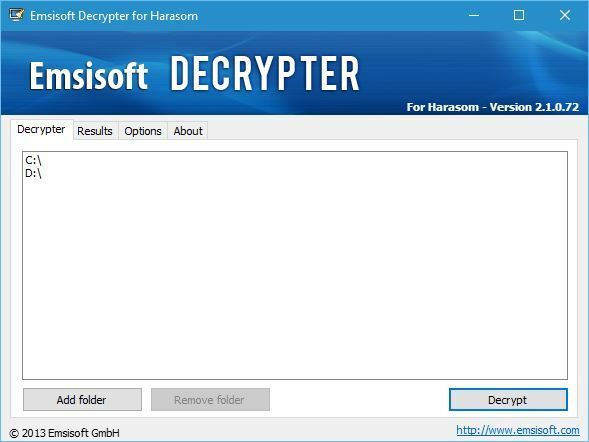

Расшифровщик для AutoLocky и Decrypt Protect

Расшифровщик для AutoLocky поставляется Emsisoft и используется для удаления вымогателя AutoLocky. Если ваш компьютер заражен AutoLocky, ваши файлы будут переименованы в * .locky и зашифрованы. Надеемся, что с помощью Decrypter for AutoLocky вы сможете удалить это вредоносное программное обеспечение.

Emisoft также выпустила инструмент для удаления Decrypt Protect, так что вы можете попробовать и его. Emisoft очень привержена борьбе с программами-вымогателями, и у них есть LeChiffre, CryptoDefense, HydraCrypt и многие другие программы-вымогатели доступны на их веб-сайте.

Пазл-дешифратор

Определенные программы-вымогатели, такие как Jigsaw, удалят все ваши файлы, если вы не заплатите выкуп хакеру, но с помощью таких инструментов, как Пазл-дешифратор вы можете легко удалить это программное обеспечение со своего компьютера.

Kaspersky Ransomware Decryptor

Этот инструмент разработан известной антивирусной компанией Kaspersky, и, по словам его создателей, он может удалять как CoinVault и Bitcryptor программа-вымогатель с вашего компьютера. Стоит отметить, что Kaspersky выпустил несколько других инструментов для удаления следующих программ-вымогателей: XoristDecryptor, ScatterDecryptor, RakhniDecryptor и многих других. Эти инструменты доступны для скачать с сайта Касперского.

РанноДекриптор

Касперский также выпустил RannohDecryptor для вымогателей CryptXXX, поэтому, если ваш компьютер заражен этим вредоносным ПО, обязательно попробуйте этот инструмент.

Если вас интересуют другие решения для защиты от программ-вымогателей, ознакомьтесь с нашей обширной коллекцией руководств..

Kaspersky WindowsUnlocker

Некоторые программы-вымогатели полностью блокируют доступ к вашему компьютеру, но, к счастью для вас, есть такие инструменты, как Kaspersky WindowsUnlocker это может решить эту проблему. Чтобы удалить программу-вымогатель с помощью этого инструмента, просто загрузите файл .iso и используйте его для создания загрузочного USB-накопителя. После этого загрузите с него компьютер и следуйте инструкциям.

Средство защиты от программ-вымогателей Trend Micro

Подобно двум ранее упомянутым инструментам, Средство защиты от программ-вымогателей Trend Micro может использоваться для доступа к вашему компьютеру и удаления программ-вымогателей путем загрузки с USB-накопителя.

Инструмент дешифрования Cisco TeslaCrypt

Cisco также выпустила свой инструмент дешифрования программ-вымогателей, и этот инструмент предназначен для удаления TeslaCrypt. Инструмент расшифровки TeslaCrypt поставляется в виде инструмента командной строки и может помочь вам удалить эту программу-вымогатель с вашего компьютера.

Инструмент дешифрования программ-вымогателей Operation Global III

Некоторые программы-вымогатели шифруют файлы и меняют их расширения на .exe. Если у вас возникла такая же проблема на вашем компьютере, вы можете попробовать использовать этот инструмент.

Инструмент расшифровки программ-вымогателей Petya

Иногда программы-вымогатели изменяют вашу основную загрузочную запись, что мешает вам загрузиться в Windows или в безопасном режиме. Одна программа-вымогатель, которая делает это, — это PETYA, но вы можете легко удалить ее с помощью инструмента Petya Ransomware Decrypt Tool.

Расшифровщик программ-вымогателей HydraCrypt и UmbreCrypt

Если ваш компьютер заражен программами-вымогателями HydraCrypt или UmbreCrypt, попробуйте удалить их с помощью Расшифровщик программ-вымогателей HydraCrypt и UmbreCrypt.

Доступны всевозможные программы-вымогатели, а также множество инструментов для удаления определенных типов программ-вымогателей, поэтому мы надеемся, что наш список инструментов для дешифрования был вам полезен. Чтобы защитить свой компьютер от программ-вымогателей, вы можете использовать такие инструменты, как Bitdefender BDAntiRansomware в будущем.

Kaspersky Internet Security

Kapersky Internet Security — еще одно очень популярное решение, и, как и другие популярные антивирусные решения, Kaspersky также обладает возможностями защиты от вымогателей. Программное обеспечение обеспечивает защиту от различных интернет-угроз, включая вымогателей, а также защищает вашу конфиденциальность и личную информацию в случае атаки. «Удостоенное наград» решение по безопасности также уведомляет вас о любых ненадежных веб-сайтах, чтобы вымогатели не распространялись на вашу систему.

Этот инструмент также предоставляет удобные дополнительные функции, такие как возможность прекращать несанкционированное использование веб-камеры, защищать вашу систему, когда вы подключены к общедоступной сети безопасности WiFi при совершении платежей, и многое другое.

Кроме того, если вы являетесь частью бизнеса, и если вы пострадали от атаки вымогателей, вы можете загрузить бесплатный Kaspersky Anti-Ransomware Tool для бизнеса, который утверждает, что немедленно работает против вымогателей и криптовалют !

Загрузить: (Бесплатная пробная версия, $ 54.99 / год) Платформы: Windows 10, 8, 7, Vista, XP